저작권 사칭 메일을 통한 록빗 랜섬웨어 유포

안랩은 저작권 관련 내용을 사칭한 피싱 메일을 통해 ‘록빗(LockBit)’ 랜섬웨어가 다시 유포되고 있음을 확인하였다. 이번 글에서는 록빗의 유포 방식에 대해 자세히 알아본다.

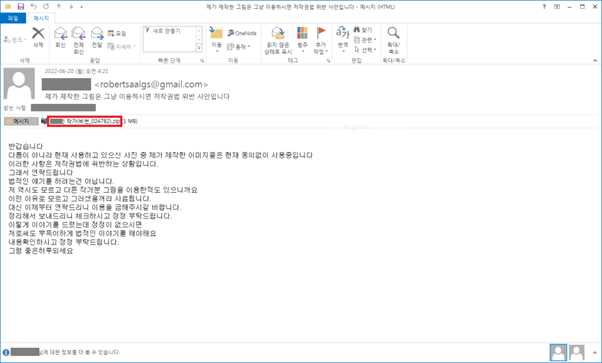

새롭게 확인된 록빗 랜섬웨어를 포함한 피싱 메일은 지난 2월에 유포된 메일 본문과 유사한 내용으로 작성되었다. [그림 1]에서 볼 수 있듯이 기존처럼 첨부된 파일명에 압축 파일의 비밀번호가 포함되어 있다.

[그림 1] 피싱 메일 본문

[그림 1] 피싱 메일 본문

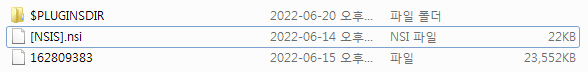

또한 [그림 2]와 같이 피싱 메일에 첨부된 압축 파일 내부에 추가 압축 파일이 존재하는 것을 확인할 수 있다. 내부의 압축 파일을 풀면, [그림 3]과 같이 PDF 파일 아이콘을 위장한 실행 파일이 존재한다.

[그림 2] 압축 파일 내부

[그림 2] 압축 파일 내부

![]() [그림 3] PDF 파일로 위장한 실행 파일

[그림 3] PDF 파일로 위장한 실행 파일

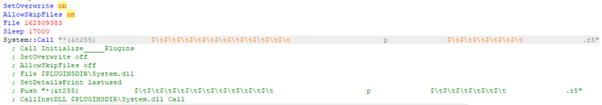

해당 파일은 [그림 4]와 같이 NSIS 파일의 형태로 확인되었다. 나아가 nsi 스크립트 내용을 확인해보면, ‘162809383’의 데이터 파일을 디코딩하여 재귀 실행 및 인젝션을 통해 악성행위를 실행하는 것을 알 수 있다.

[그림 4] NSIS 파일 내부

[그림 4] NSIS 파일 내부

[그림 5] nsi 스크립트 일부

[그림 5] nsi 스크립트 일부

록빗 랜섬웨어는 데이터 복구를 막기 위해 볼륨 쉐도우 복사본을 삭제한다. 또한, 랜섬웨어의 지속적인 실행을 위해 레지스트리 런키를 등록하고 LockBit_Ransomware.hta을 바탕화면에 드롭한다. 그리고 배경화면 변경 및 재부팅 이후에도 실행이 유지될 수 있도록 레지스트리를 등록한다.

[그림 6] 레지스트리 등록

[그림 6] 레지스트리 등록

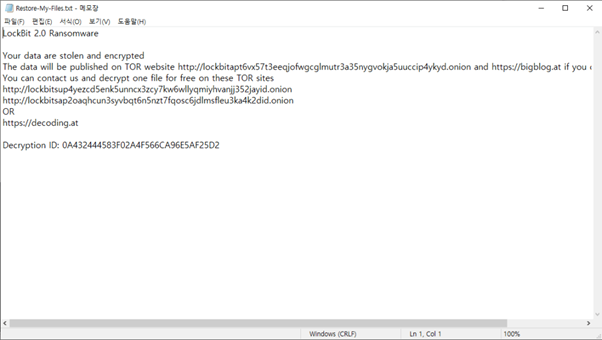

이후 실행 중인 문서 파일 감염 행위 및 분석 회피를 위해 다수의 서비스와 프로세스를 종료한다. 특정 서비스 및 프로세스 종료 후 암호화가 진행되며 드라이브 타입이 DRIVE_REMOVABLE, DRIVE_FIXED, DRIVE_RAMDISK 인 경우 암호화가 이루어진다. 암호화된 파일은 .lockbit의 확장자와 특정 아이콘을 가지며, 암호화가 진행된 폴더 내에 Restore-My-Files.txt 파일명의 랜섬노트가 생성된다.

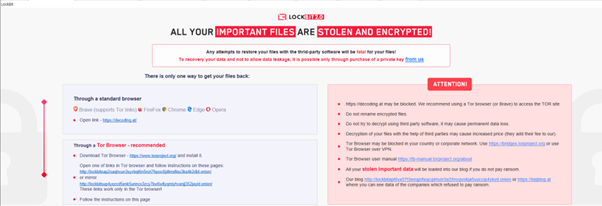

[그림 7] 랜섬 노트

[그림 7] 랜섬 노트

[그림 8] 랜섬웨어 감염 화면

[그림 8] 랜섬웨어 감염 화면

이처럼 저작권 관련 내용으로 위장한 랜섬웨어 유포는 과거부터 지속적으로 이루어지고 있다. 또한, 저작권과 관련된 실제 작가의 이름이 메일에 포함되어 있어 사용자가 악성 메일임을 인지하지 못하고 첨부파일을 실행할 수 있다. 따라서 사용자의 각별한 주의가 필요하다.

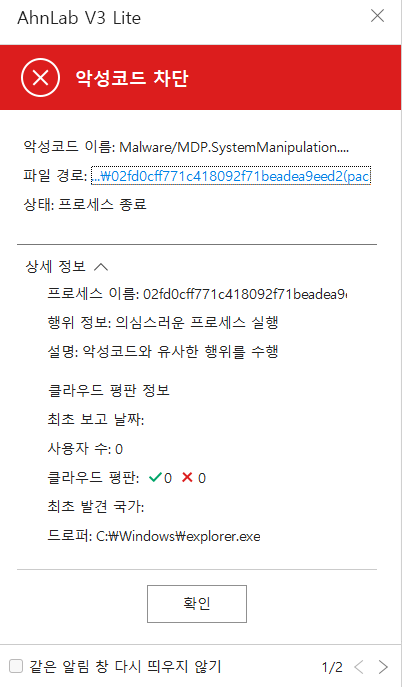

현재 V3는 아래와 같이 해당 악성코드를 탐지 및 차단하고 있다.

[그림 9] 행위 차단 화면

[그림 9] 행위 차단 화면

출처 : AhnLab