민생쿠폰 신청 틈탄 공격, 카드사 사칭 메일 클릭 금지

최근 민생회복 소비쿠폰 신청 기간을 맞아 카드사 명의의 문자나 이메일을 받는 일이 많아지면서, 이를 노린 보안 위협에 대한 주의가 요구되고 있다. 안랩에 따르면, 공격자는 카드사 보안 메일 인증창을 사칭한 악성 LNK 파일을 유포해 사용자가 이를 실행하도록 유도하고, 악성 DLL을 통해 키로깅 및 정보탈취를 시도한 정황이 포착됐다. 특히 이번 공격은 HTML 파일을 미끼로 사용하고, 탐지를 피하기 위해 정교한 기법까지 더해 위협 수준이 더 높아졌다. 이번 사례를 통해 드러난 주요 공격 방식을 살펴보자.

카드사 보안 메일 인증창을 사칭한 악성 LNK 파일명은 다음과 같다.

**card_detail_20250610.html.lnk

그동안은 공격자가 파워셸(PowerShell) 스크립트를 활용해 키로깅과 정보 탈취를 시도했으나, 이번에는 DLL 파일을 내려받아 동일한 목적을 수행한 점이 특징이다. 또한, LNK 파일 실행 시 사용자가 의심하지 않도록 정상 파일을 함께 실행시키는데, 이 파일을 ‘디코이 파일’이라 부른다. 기존에는 주로 문서 형식이 디코이 파일로 사용됐지만, 이번 사례에서는 예외적으로 HTML 파일이 사용됐다.

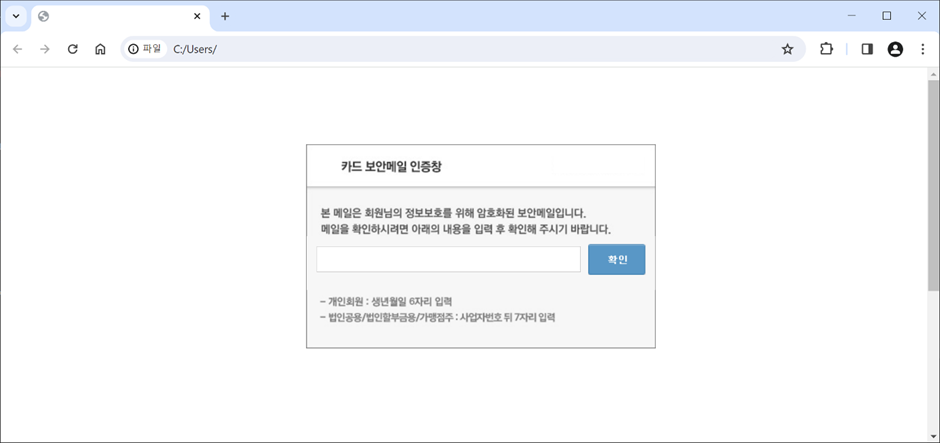

사용자가 LNK 파일을 실행하면 공격자의 서버에서 추가 HTA 파일과 미끼 문서(HTML)를 temp 폴더에 다운로드해 실행한다. 미끼 문서의 예시는 [그림 1]과 같다.

[그림1] 카드사 보안 메일 인증창으로 위장한 미끼 문서

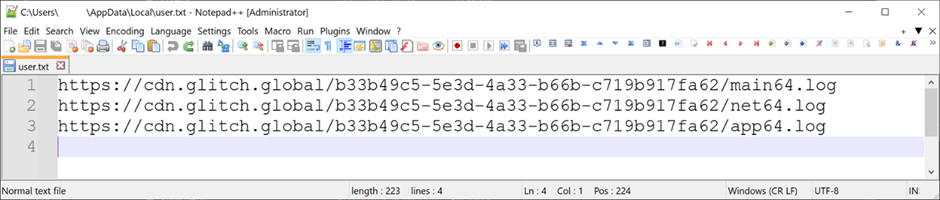

HTA 파일이 실행되면, 악성 DLL인 sys.dll과 악성 파일의 다운로드 URL이 포함된 텍스트 파일 user.txt가 C:\Users\{사용자명}\AppData\Local 경로에 생성된다. 이후 rundll32.exe를 통해 악성 DLL이 실행되면서 본격적인 악성 행위가 시작된다.

[그림 2] 추가 파일 다운로드 URL

sys.dll은 user.txt에 포함된 URL을 참조해 총 3개의 DLL 파일(app, net, notepad.log)을 다운로드한다. 3개의 DLL 파일은 모두 리플렉티브(Reflective) 기법을 통해 실행되며, 그중 app파일은 실행 중인 chrome.exe 프로세스에 인젝션된다.

- 리플렉티브 기법: DLL 파일을 디스크에 저장하지 않고, 메모리에서 직접 로드/실행하는 기법

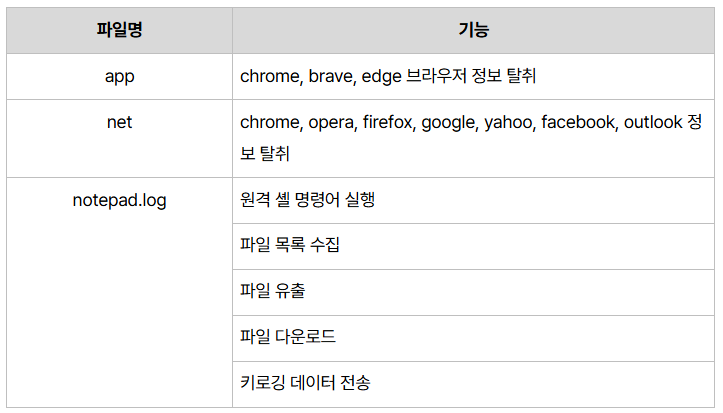

리플렉티브 기법은 DLL을 메모리에 직접 매핑해 실행하기 때문에 탐지가 어려워, 악성코드 유포 시 자주 사용된다. app과 net은 정보 탈취형 악성코드(Infostealer)이며, notepad.log는 백도어(Backdoor) 악성코드다. 각 파일의 주요 기능을 정리하면 [표 1]과 같다.

[표 1] 파일별 기능

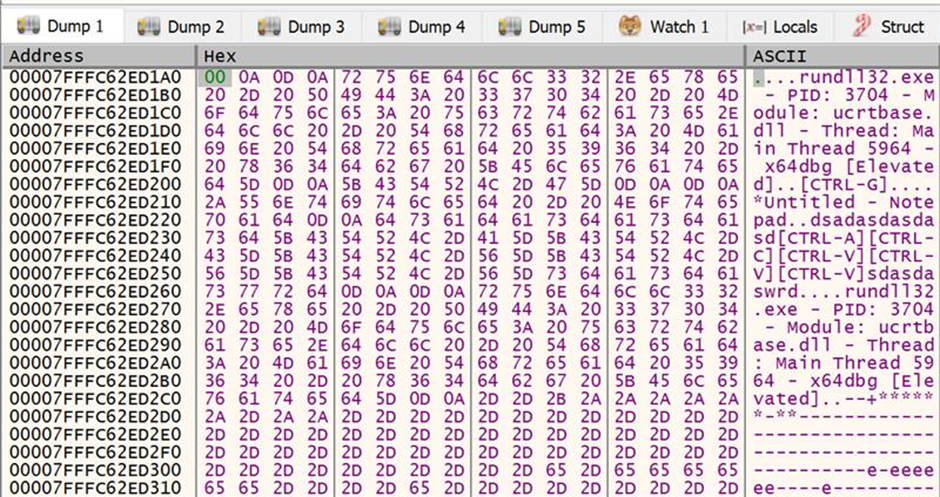

notepad.log는 키로깅 데이터를 C:\Users\{사용자명}\AppData\Local\netkey 경로에 저장한다. [그림 3]은 메모리 상에서 확인된 키로깅 데이터이다.

[그림 3] 메모리 상에 존재하는 키로깅 데이터

이처럼 정상적인 문서나 메일로 위장한 악성 LNK 파일이 꾸준히 유포되고 있으며, 사용자가 의심 없이 실행하도록 유도하는 수법도 점점 정교해지고 잇다. 특히 카드사 등 공신력 있는 기관을 사칭한 공격이 이어지고 있어, 사용자들은 의심스러운 파일 실행에 신중하게 접근해야 한다.

출처 : AhnLab