'건라' 랜섬웨어, 5일 협상 타이머의 경고

2025년 상반기, 다양한 랜섬웨어 그룹들이 새로운 데이터 유출 사이트(Dedicated Leak Site, DLS)를 개설하며 공격 활동을 활발히 이어가고 있다. 이 중에서도 ‘건라(Gunra)’ 랜섬웨어는 콘티(Conti) 소스코드를 기반으로 정교한 암호화 로직과 공격 전략을 앞세워 새롭게 등장한 위협으로 주목받고 있다. 특히 협상 압박을 위한 시간 제한, 감염 경로 세분화, 선택적 파일 암호화 등 기존과는 다른 특징을 보인다. 이번 글에서는 건라 랜섬웨어의 암호화 방식, 감염 특성 등 주요 위협 요소를 알아본다.

건라 랜섬웨어의 초기 활동은 2025년 4월 10일 처음 확인됐다. 이 랜섬웨어는 악명 높은 콘티 랜섬웨어와 코드 유사성이 발견됐으며, 콘티의 소스코드를 일부 재활용한 것 것으로 분석된다. 특히 신속한 협상 프로세스와 사회공학적 압박 수단을 강화한 점에서 차별화되며, 협상 시작을 5일 이내로 제안하는 시간적 압박 전략이 차별점으로 꼽힌다.

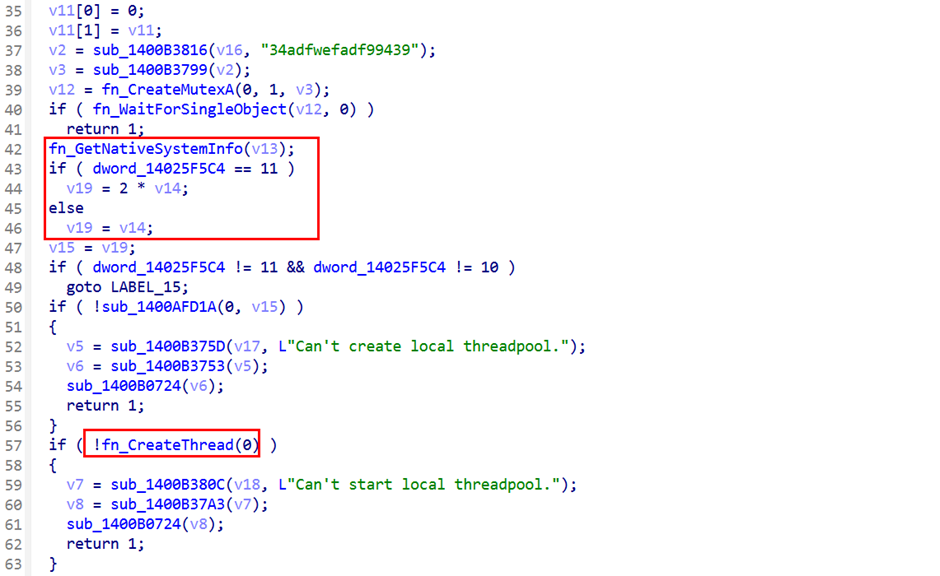

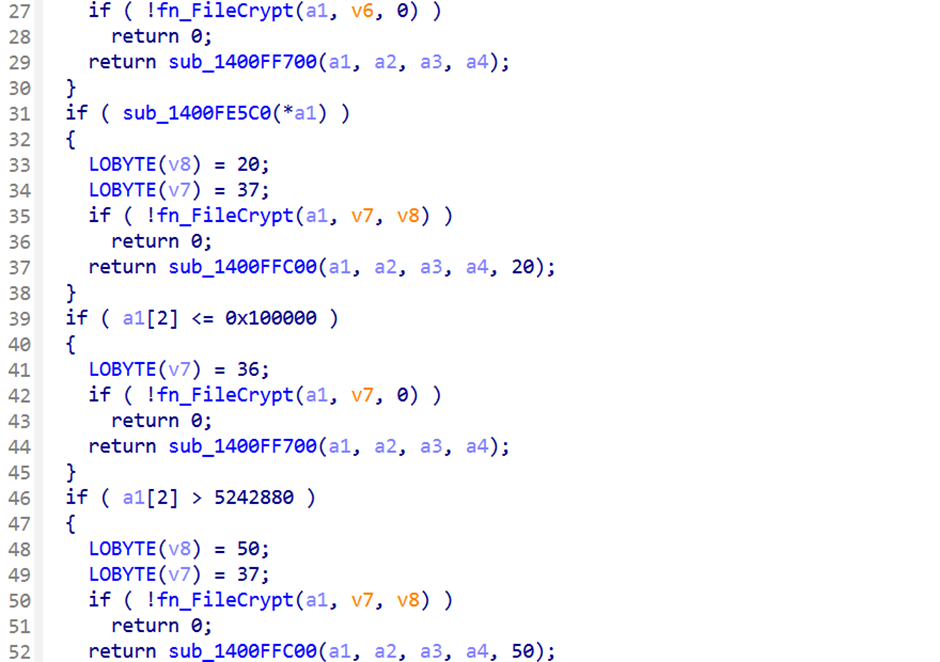

건라 랜섬웨어는 파일을 암호화하기 위해 암호화 루틴을 가진 스레드를 생성한다. 이때, 사용자 CPU의 논리 코어 수를 확인해 스레드를 생성한다.

[그림 1] 건라 랜섬웨어의 스레드 생성

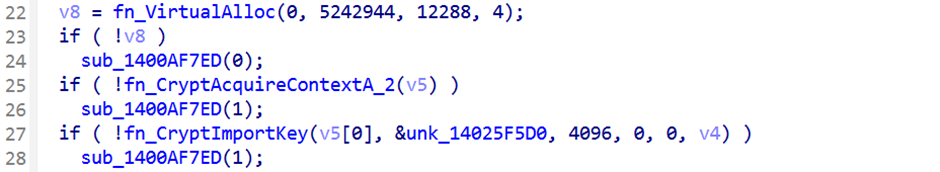

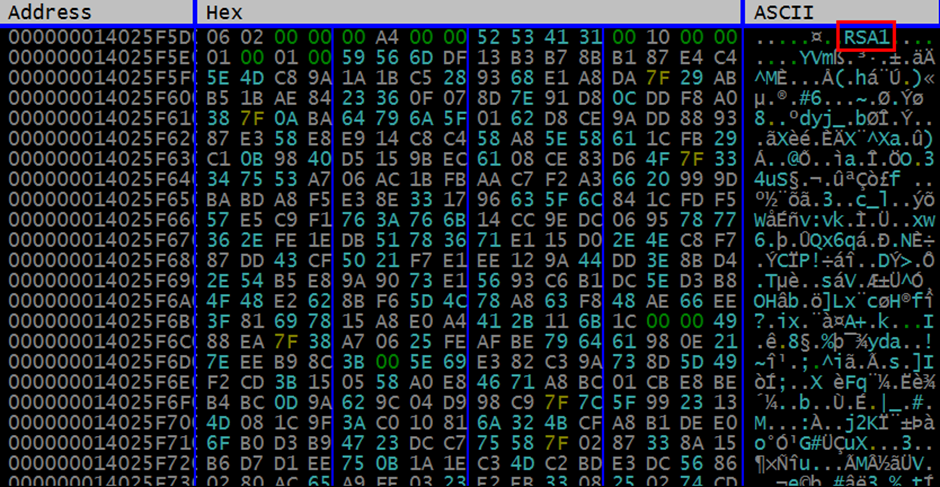

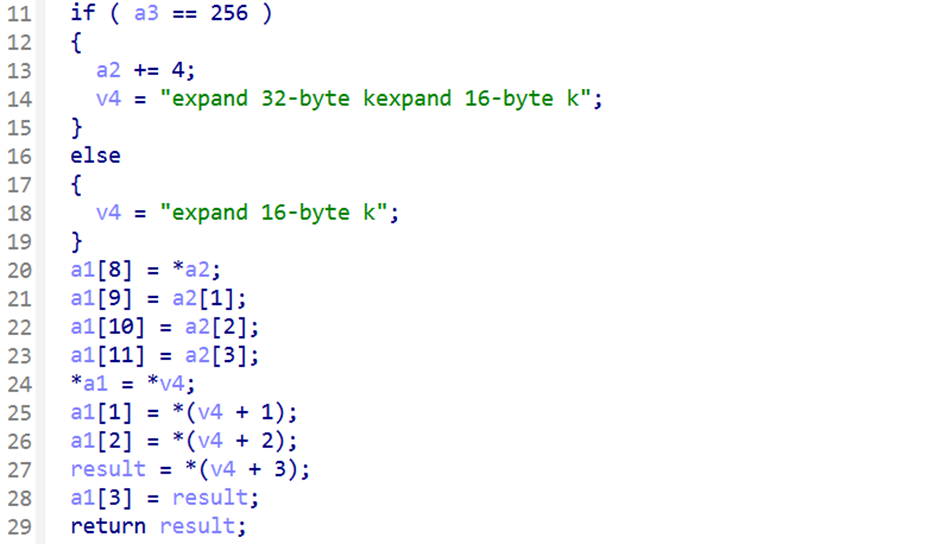

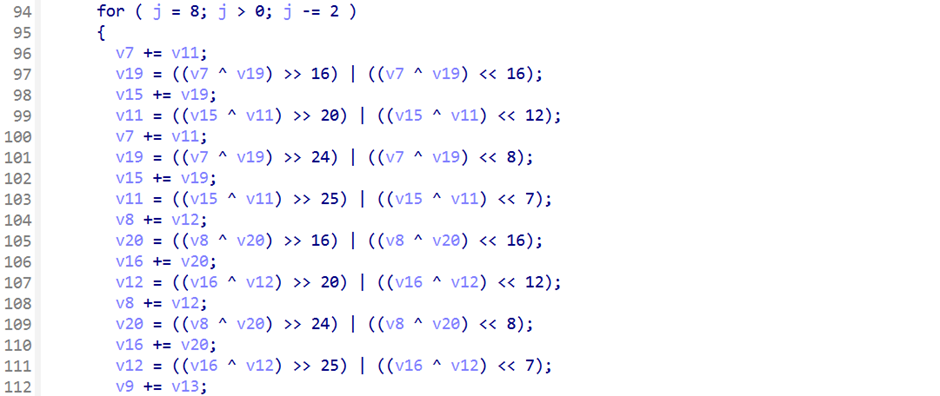

생성된 스레드에서는 파일 내부에 존재하는 RSA 공개키를 사용해 RSA 키를 생성한다. 생성된 RSA 키는 ChaCha20 키를 만드는데 사용되며, 최종적으로 만들어진 ChaCha20 키는 [그림 4], [그림 5]과 같이 파일 암호화 루틴에서 사용된다.

[그림 2] RSA 키 생성

[그림 3] 파일 내부에 존재하는 공개키

[그림 3] 파일 내부에 존재하는 공개키

[그림 4] ChaCha20 키 생성

[그림 5] 파일 암호화 루틴 중 일부

[그림 6] ChaCha20 암호화 루틴 중 일부

[그림 6] ChaCha20 암호화 루틴 중 일부

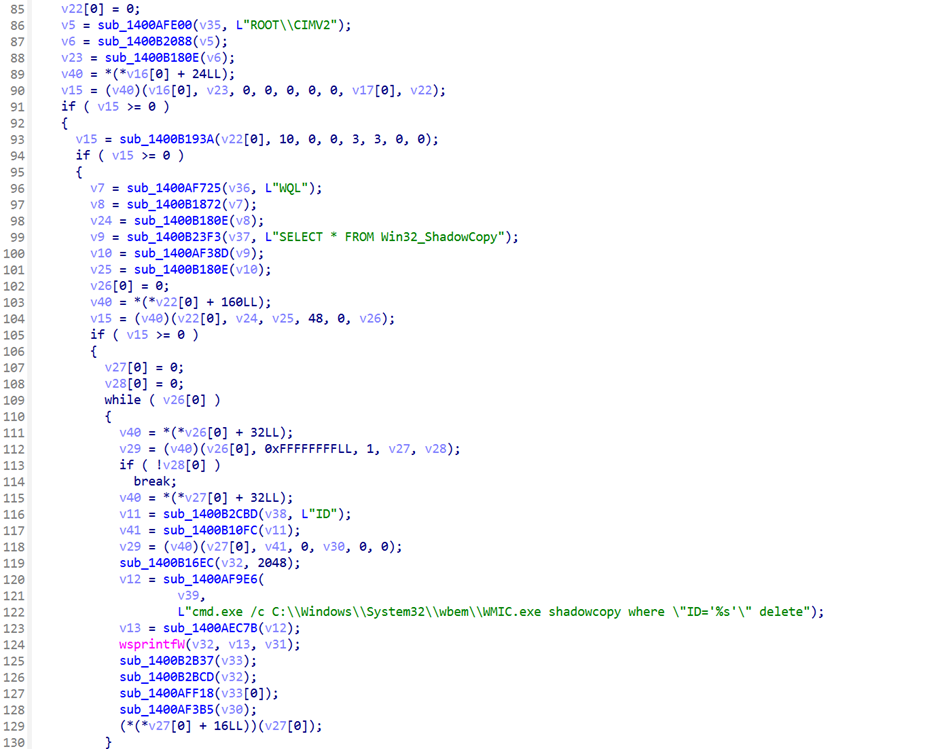

파일 암호화 로직이 모두 수행되고 나면, cmd 명령어를 사용해 감염 PC의 볼륨 섀도우 복사본을 삭제한다.

cmd.exe /c C:\Windows\System32\wbem\WMIC.exe shadowcopy where “ID={shadowcopy의 GUID}” delete

[그림 7] 볼륨 섀도우 복사본 삭제

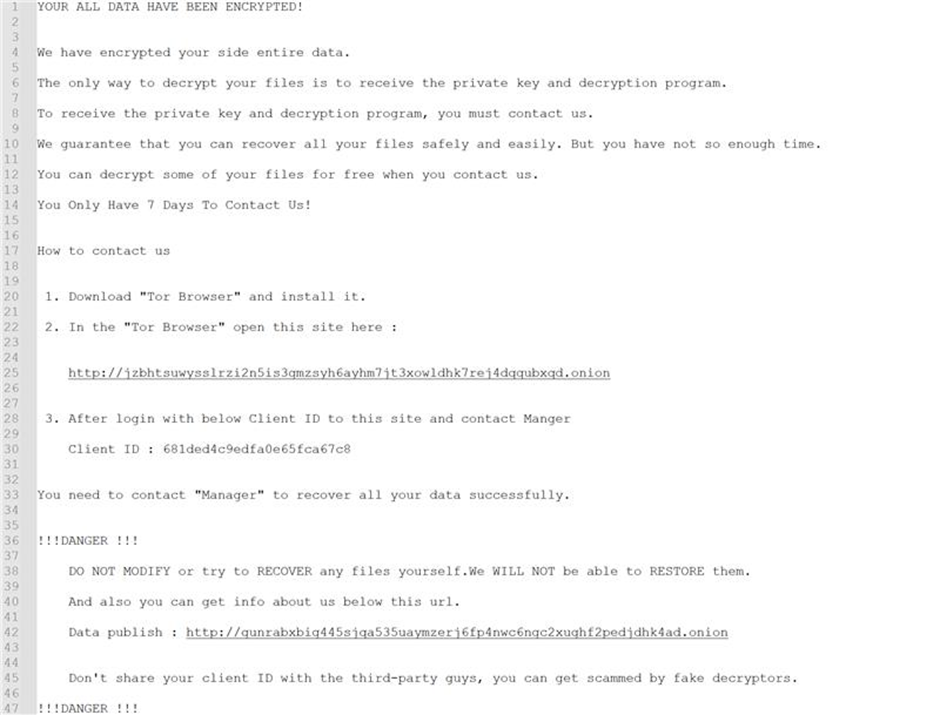

건라 랜섬웨어는 [그림 9]와 같이 암호화된 폴더 내부에 “R3ADM3.txt”라는 파일명으로 랜섬노트를 생성한다. 이 랜섬노트에는 다른 랜섬웨어와 마찬가지로, 파일이 암호화되었으며 복호화를 원할 경우 랜섬웨어 공격자의 사이트에 접속해 금전을 지불하라는 내용을 포함한다.

[그림 8] 랜섬노트

[그림 8] 랜섬노트

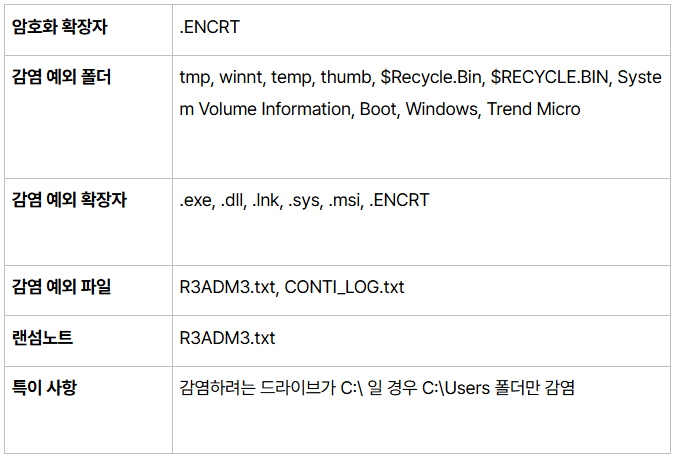

[표 1] 건라 랜섬웨어의 특징

건라 랜섬웨어를 비롯해 신규로 수집되는 랜섬웨어 DLS가 지속적으로 증가하고 있으며, 이는 기업은 물론 개인에게도 심각한 보안 위협으로 작용하고 있다. 주요 자산을 보호하고 시스템을 안정적으로 운영하기 위해서는 다음과 같은 보안 수칙을 철저히 준수해야 한다.

- 운영체제 및 소프트웨어의 최신 보안 업데이트 적용(자동 업데이트 권장)

- 신뢰할 수 있는 보안 소프트웨어 설치 및 최신 상태 유지

- 정기적인 데이터 백업 및오프라인 또는 분리된 네트워크에 백업본 보관

- 출처가 불분명한 웹사이트, 이메일 링크 및 첨부 파일 열람 금지

- 예측이 어려운 강력한 비밀번호 사용 및 이중 인증(2FA) 활성화

사용자는 랜섬웨어 공격에 대비해 중요한 데이터를 서비스망과 분리된 오프사이트에 백업하고, 백업 저장소에 대한 접근을 철저히 통제해야 한다. 또한, 정기적인 복구 훈련을 통해 위기 상황에서도 신속하게 대응할 수 있는 체계를 갖추는 것이 중요하다. 단순한 백업을 넘어, 백업 시스템 자체의 보안성과 복원 가능성을 확보하는 전략적 대응이 필수적이다.

출처 : AhnLab