하이브리드 클라우드 시대, 보안 공백을 어떻게 메울 것인가?

디지털 전환이 가속화되며 기업 인프라는 물리 서버를 넘어 퍼블릭 클라우드, 컨테이너, 서버리스 환경으로 빠르게 진화하고 있다. 이와 함께 보안 패러다임도 대대적인 전환기를 맞이하고 있다. 특히 마이크로서비스 아키텍처(MSA)와 컨테이너 기반의 클라우드 네이티브 환경이 확산되면서, 공격 흐름은 더욱 정교해지고 보안 운영은 한층 복잡해졌다.

클라우드 아키텍처의 진화: 서버리스와 하이브리드 환경의 확장

클라우드 인프라의 구조는 물리 서버에서 시작해 가상화, 퍼블릭 클라우드, 클라우드 네이티브, 그리고 서버리스 Pod까지 발전해왔다. 이러한 변화는 단순한 환경 변화에 그치지 않고, 보안 관점에서도 기존 경계 기반 방어 전략의 재정립을 요구한다

(1) 마이크로서비스 아키텍처 기반 클라우드 네이티브 확산

대규모 애플리케이션을 기능별로 나누고 독립적으로 운영할 수 있는 마이크로서비스(Microservice, MSA)는 변화 대응력과 확장성을 높여준다. 대부분 컨테이너화 되어 있으며, Kubernetes를 활용한 오케스트레이션이 일반화되고 있다.

(2) 컨테이너 기반 운영의 표준, Kubernetes

Kubernetes는 컨테이너를 자동으로 배포·확장·복구하는 오케스트레이터로, 클라우드 네이티브 환경에서 무중단 서비스 운영을 가능하게 한다. 노드 상태 감시, 리소스 최적화 스케쥴링, 롤링 업데이트 등의 기능을 통해 대규모 인프라 운영 효율성을 극대화한다.

(3) 서버리스 Pod와 하이브리드 클라우드의 확장

AWS Fargate, Alibaba ACK Serverless와 같은 서버리스 Pod 환경은 인프라 구성 없이 컨테이너 이미지만 정의하면 자동으로 실행되는 구조를 제공한다. 이러한 방식은 운영 복잡도를 줄여주지만, 보안 통제력이 제한되어 새로운 보안 설계가 필요하다.

또한, 온프레미스, 퍼블릭/프라이빗 클라우드, 서버리스 환경을 혼합 운영하는 하이브리드 클라우드 전략은 워크로드의 민감도, 성능, 규제 준수 요건에 따라 유연한 배치를 가능하게 하지만, 보안 전략이 일관되지 않으면 공백이 발생할 수 있다.

[그림 1] 클라우드 도입과 클라우드 네이티브 전환의 단계별 흐름

정교해진 클라우드 위협, 실전 침투 시나리오

안랩은 AWS 서울 리전에 퍼블릭 클라우드 환경을 구성하고, 2주간 허니팟 시스템을 운용해 실시간 공격 흐름을 수집했다. 그 결과, 총 180만 건 이상의 공격이 탐지됐으며, 23개 허니팟 중 16개에서 지속적인 공격이 발생했다.

주요 공격 흐름

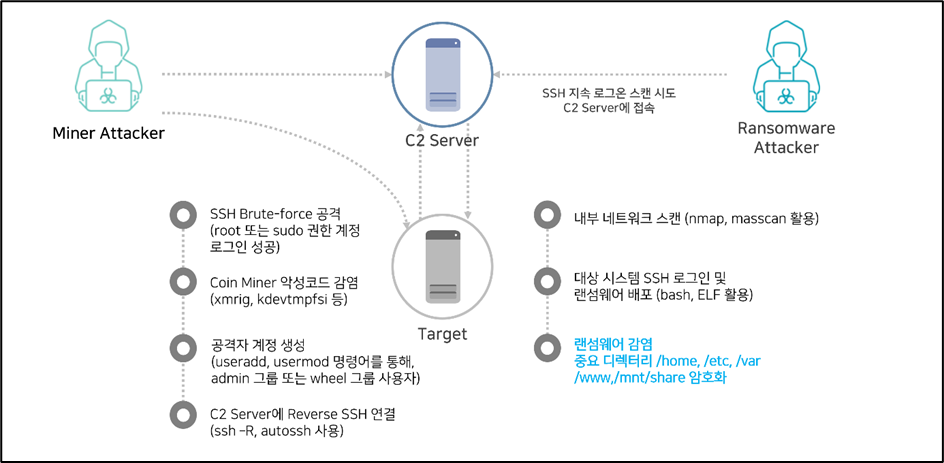

(1) SSH Brute-Force 침투 및 CoinMiner 설치

SSH 22번 포트를 대상으로 무차별 로그인 시도가 발생하며, root/admin 계정을 탈취한 직후 코인마이너를 설치한다. 악성 스크립트는 /tmp, /dev/shm 등 임시 디렉토리에 은닉되며, systemd 등록 등을 통해 지속성을 확보한다. 이후 내부 스캔 및 lateral movement를 통해 타 서버로 감염을 확산시키고, 랜섬웨어로 주요 디렉토리를 암호화한다.

[그림 2] SSH Brute-Force 초기 침투

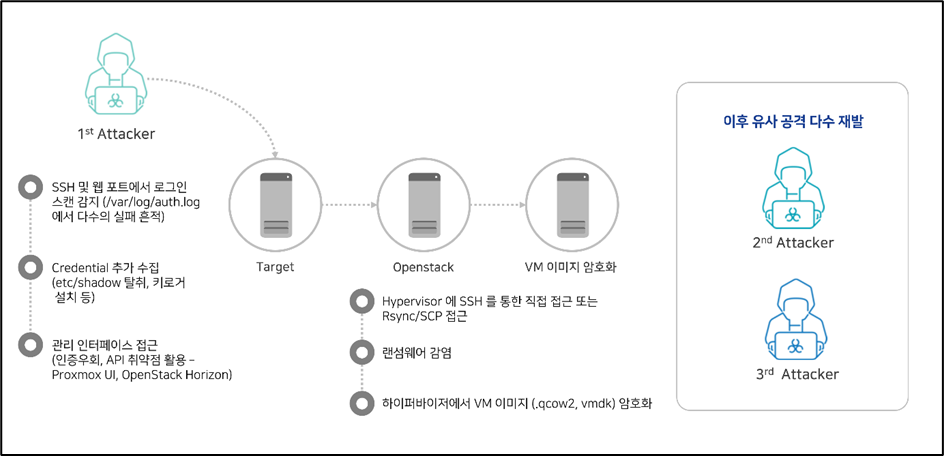

(2) 클라우드 관리 플랫폼 침투

OpenStack, Proxmox 같은 관리 플랫폼의 웹 UI 또는 SSH를 통해 접근해 루트 계정을 탈취하고 Mimikatz 유사 툴로 인증 정보를 수집한다. 이후 VM 이미지(.qcow2, .vmdk)를 암호화해 클라우드 전체를 마비시키는 공격으로 확장된다.

[그림 3] 클라우드 관리 시스템 대상 다단계 침투 시도

(3) 크로스 플랫폼 악성코드 확산

Go, .NET Core, PowerShell Core 등의 범용 런타임을 활용해 윈도우, 리눅스, macOS 등 멀티 OS를 동시에 감염시킬 수 있는 악성코드가 증가하고 있다. GravityRAT, RansomExx, PLEAD 등이 대표 사례다.

(4) 컨테이너 환경 공격

Docker REST API(2375, 2376)가 노출 취약점을 활용한 원격 명령 실행 사례가 다수 확인되며, 악성 이미지 다운로드, 컨테이너 탈취, 마이닝 및 DDoS 활동에 활용되고 있다. 일부 공격자는 runc취약점(CVE-2019-5736)을 통해 컨테이너 격리를 우회하고 호스트 권한을 탈취하려 시도한다.

안랩의 클라우드 보안 전략: 통합과 실시간 대응

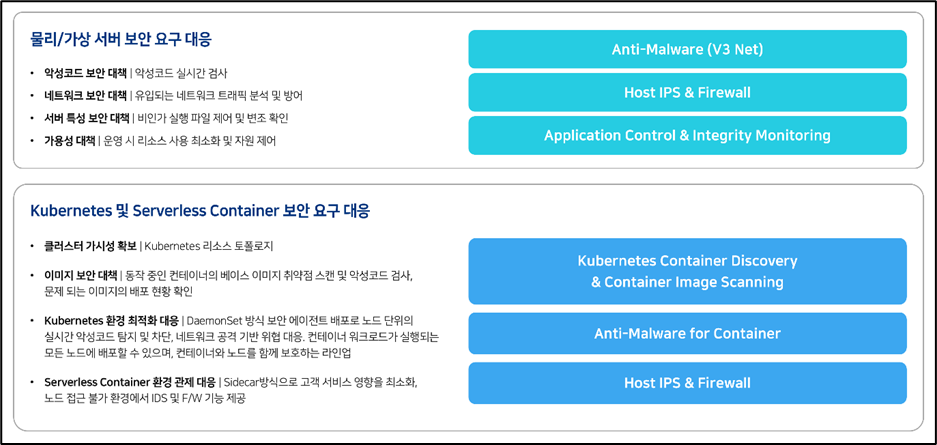

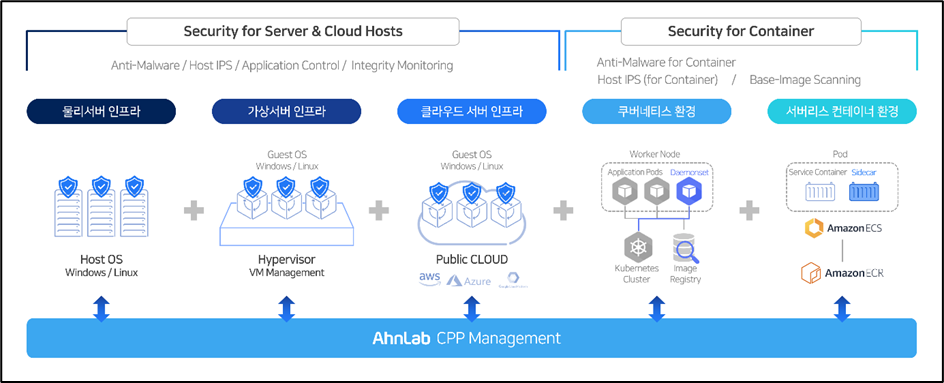

안랩은 호스트-컨테이너-서버리스 Pod 환경을 아우르는 클라우드 워크로드 통합 보안 전략을 제공하고 있다.

- 호스트 보안: 안티멀웨어, HIPS, 애플리케이션 제어, 무결성 모니터링

- 컨테이너 보안: 클러스터 가시성, 이미지 취약점 및 멀웨어 진단, DaemonSet 방식의 안티멀웨어/HIPS

- 서버리스 Pod 보안: 에이전트 설치가 불가능한 환경을 고려한 Sidecar 방식의 IDS 및 방화벽 탐지

[그림 4] 클라우드 전환과 네이티브 아키텍처 변화 및 보안 요구사항

(1) 하이브리드 클라우드를 고려한 통합 보안 접근

대다수의 기업이 하이브리드 클라우드로 전환하고 있는 지금, 보안 역시 통합적 관점에서 접근해야 한다. 안랩은 호스트 운영체제와 컨테이너를 동시에 보호할 수 있는 보안 전략을 제안한다.

물리 서버 및 클라우드 호스트에 대해서는 악성코드 탐지, 호스트 기반 침입 방지, 애플리케이션 제어, 무결성 모니터링 등 기본적인 보안 대책과 함께, 리소스 사용량에 대한 모니터링통제가 병행돼야 한다.

또한, 컨테이너 워크로드 보안을 위해서는 이미지 취약점 관리와 런타임 보호, 위협 탐지 및 대응 체계를 갖추는 것이 필수적이다.

특히 Kubernetes 환경에서는 데몬셋(DaemonSet)을 활용한 노드 단위 보안 배치, 서버리스 아키텍처에서는 사이드카(Sidecar) 형태로의 보안 기능 통합이 필요하다. 안랩은 이런 요구에 맞춰 워커 노드, 컨테이너, 서버리스 워크로드를 아우르는 다계층 보안 전략을 실현하고 있다.

(2) 컨테이너 이미지 기반의 워크로드 보안 강화

클라우드 네이티브 환경에서는 코드 작성 시점의 보안도 중요하지만, 실제 서비스에 배포되어 실행 중인 컨테이너가 어떤 이미지 기반으로 동작하고 있는지를 파악하고 관리하는 것이 운영 보안의 핵심이다.

안랩은 실제 실행 중인 컨테이너의 베이스 이미지를 식별하고, 해당 이미지에 존재하는 취약점이나 악성코드를 검사한다.

분석 결과는 해당 이미지가 어떤 서비스, 어떤 클러스터, 몇 개의 워크로드에 배포되어 있는지와 함께 시각화되며, 운영 중인 환경의 실질적인 위험도를 기반으로 대응 우선순위를 제시한다.

이처럼 운영 환경 중심의 보안 체계를 통해, 단순한 개발 보안이 아닌 워크로드 중심의 위협 노출 관점에서 컨테이너 보안을 강화하고 있다

(3) Kubernetes 인프라 가시성 확보와 실시간 대응

보안 관리자들에게 컨테이너 기반 인프라의 가시성 부족은 하나의 도전과제다. 안랩은 이를 해결하기 위해 Kubernetes 토폴로지 뷰와 리소스 단위 위협 탐지 기능을 제공하는 컨테이너 보안 솔루션을 제공하고 있다.

이를 통해 클러스터 내부에서 어떤 리소스가 어떤 위협에 노출되어 있는지 실시간으로 파악하고, 이미지 취약점, 악성코드 탐지까지 전방위 대응이 가능하다.

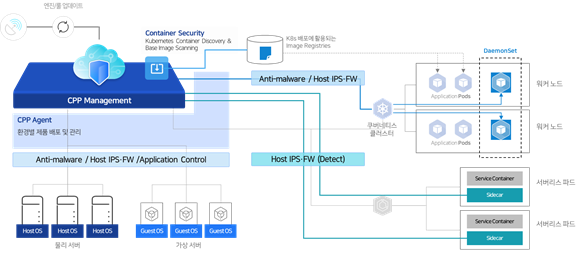

[그림 5] 안랩 CPP 클라우드 워크로드 보안 통합 라인업

클라우드 네이티브 보안 강화: AhnLab CPP 컨테이너 보안 라인업

안랩은 이러한 보안 전략을 구체화하기 위해 클라우드 통합 보안 플랫폼 ‘AhnLab CPP’를 제공하고 있다. 최근에는 컨테이너 보안 라인업을 신규 출시하며, 클라우드 네이티브 보안 역량을 한층 더 강화했다.

지난 4월, 안랩은 Kubernetes 및 서버리스 환경까지 보안 커버리지를 확장하는 신규 라인업을 출시했으며, 이를 통해 다양한 클라우드 인프라 전반에서 일관된 보안 정책 적용과 민첩한 위협 대응이 가능해졌다.

AhnLab CPP 신규 업데이트로, 고객은 어떤 클라우드 보안 효과를 기대할 수 있는지 자세히 살펴보자.

1. 안티멀웨어 포 컨테이너(Anti-malware for Container): Kubernetes 환경을 위한 런타임 보안 특화 기능

Anti-malware for Container(AMC)는 Kubernetes 기반 컨테이너 실행 중 발생하는 악성 행위를 실시간으로 탐지하고 대응하는 전용 안티멀웨어 솔루션이다. 기존 이미지 단계 점검을 넘어서, 실행 중인 컨테이너 내부의 위협을 Kubernetes 환경에 최적화된 배포 방식으로 실시간 탐지하고 방어할 수 있도록 설계된 것이 특징이다.

AMC는 Self-managed Kubernetes, Amazon EKS, Alibaba Cloud ACK 등 주요 노드 기반 플랫폼을 지원하며, 컨테이너가 빠르게 생성되고 종료되는 환경에서도 지속적이고 민첩한 보안 운영 체계를 구축할 수 있다. 이를 통해 기업은 보안 적용 범위 확대는 물론, 클라우드 환경 특성에 최적화된 실시간 위협 대응 역량까지 확보할 수 있다.

- 지원 환경: Self-managed Kubernetes, Amazon EKS, Alibaba Cloud ACK

- 적용 방식: Kubernetes DaemonSet 배포

2. Host IDS/IPS 확장: 서버리스 환경에서의 보안 사각지대 해소

기존 호스트 기반에서 제공되던 Host IDS/IPS 기능이 이제 Kubernetes와 서버리스 Pod 환경까지 확대 적용되었다. 이를 통해 운영체제 접근이 어려운 환경에서도 일관된 탐지 체계와 보안 가시성을 제공할 수 있다

Kubernetes에서는 보안 기능이 DaemonSet Pod 형태로 배포되며, IDS, IPS, 방화벽(Firewall) 기능을 사용자 모드로 제공한다. (여기 문장 제거했습니다) Self-managed Kubernetes, AWS(EKS), Alibaba Cloud(ACK) 등 주요 클라우드 플랫폼에서 활용할 수 있다.

서버리스 Pod 환경에서는 사이드카 컨테이너(Sidecar Container) 형태로 배포되며, IDS 및 방화벽 기능이 탐지 적용(모니터링 중심)으로 제공된다. AWS(Amazon EKS on Fargate, ECS on Fargate), Alibaba Cloud(ACK Serverless, ECI) 등 다양한 서버리스 플랫폼에서도 일관된 방식으로 보안을 적용할 수 있다.

*Sidecar Container: 메인 애플리케이션 컨테이너와 같은 Pod 내에 배치돼, 독립적으로 동작하면서도 메인 컨테이너를 보조하는 역할을 수행하는 컨테이너

이러한 플랫폼 확장은 AhnLab CPP 제품군이 클라우드 전반에서 일관된 정책 운영과 운영 편의성 확보를 가능하게 하며, 서버리스 도입을 검토 중인 기업에게도 현실적이고 유연한 보안 대안을 제공한다.

이번 컨테이너 보안 기능 라인업 확장으로 AhnLab CPP는 단일 관리 서버 기반으로 호스트, 컨테이너, 서버리스 Pod 환경까지 아우르는 통합 보호 체계를 제공한다. 별도 학습이나 설정 변경 없이 기존 CPP 기반 정책을 그대로 확장 적용할 수 있어, 복잡한 클라우드 환경에서도 끊김 없는 보안 운영과 정책 일관성을 실현할 수 있다.

[그림 6] 클라우드 인프라 환경별 보안 요구사항 및 AhnLab CPP 대응 체계

안랩은 AhnLab CPP 고도화를 통해 고객의 클라우드 인프라 전환 및 확장 과정에서도 보안 정책을 일관되게 유지하고, 위협 대응력을 극대화할 수 있도록 지원하고 있다. 앞으로도 안랩은 다양한 클라우드 워크로드에 최적화된 보안 기능을 지속 선보이며, 고객의 안정적인 디지털 전환을 돕는 파트너로서의 역할을 강화해 나갈 계획이다.

출처 : AhnLab