국내 유명 포털 로그인 페이지로 위장한 피싱 주의!

안랩 분석팀은 최근 국내 포털 사이트의 로그인 화면과 동일하게 제작된 피싱 페이지를 통해 개인정보가 유출되는 정황을 확인했다. 과거부터 포털 사이트나 운송 및 물류업체 브랜드 또는 웹 메일 로그인 페이지로 위장한 사례는 매우 빈번하게 발생해 왔다. 최근에는 URL을 악용한 ‘타이포스쿼팅(Typosquatting)’ 공격 외에도 HTML 문서에서 사용자가 입력한 정보를 공격자가 지정한 서버로 전송하는 방식이 많이 사용되고 있다. 이번 사례도 예외는 아니다. 국내 유명 포털 사이트를 악용한 피싱 공격 과정을 자세히 살펴보자.

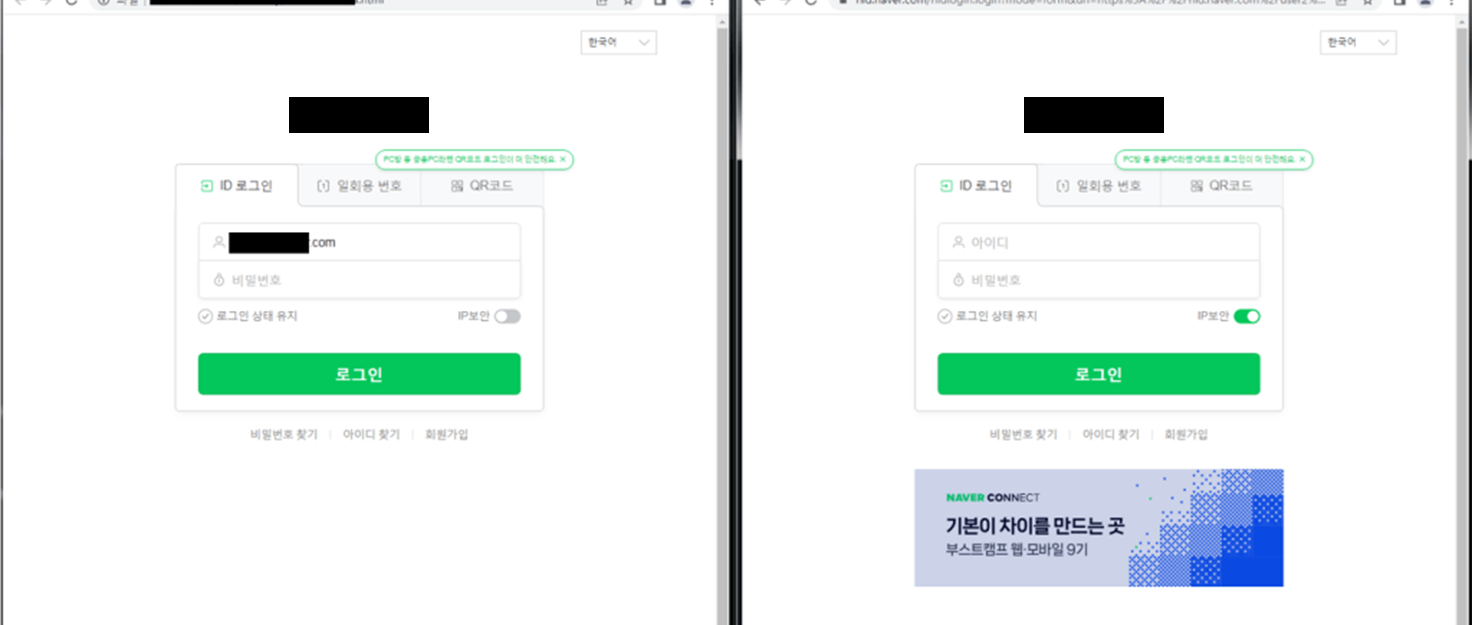

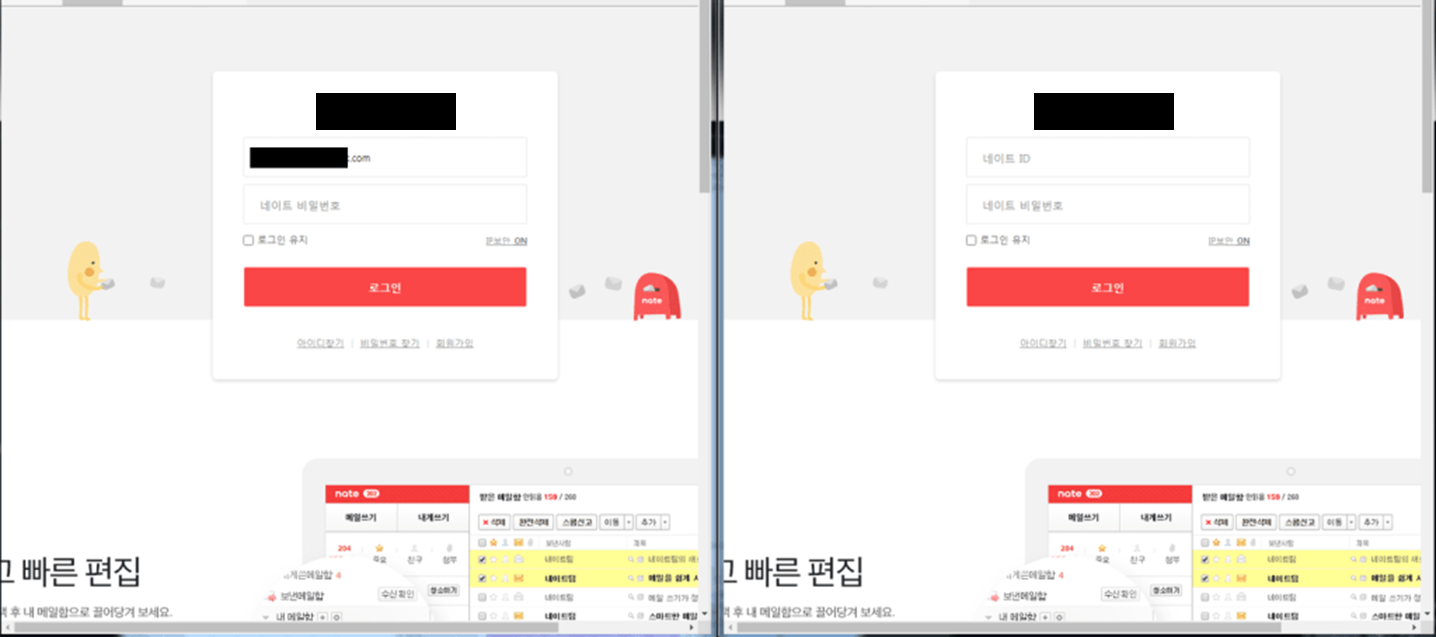

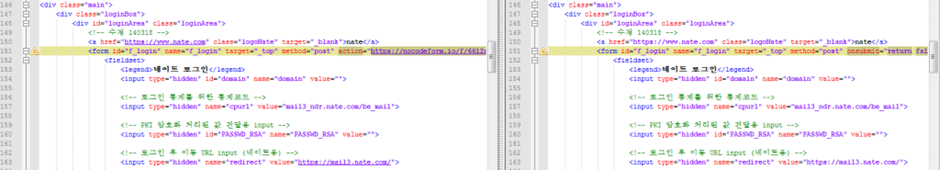

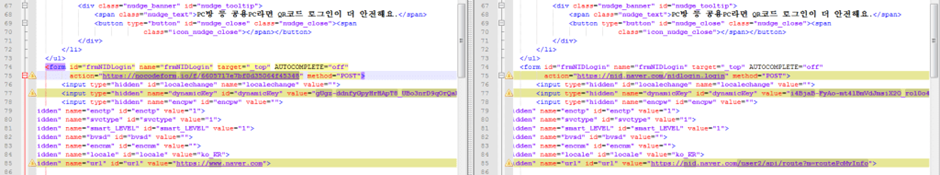

[그림 1]과 [그림 2]는 피싱 HTML 파일과 정상 로그인 페이지를 캡처해 비교한 것이다.

[그림 1] (좌) 피싱 페이지 (우) 정상 로그인 페이지 (1)

[그림 2] (좌) 피싱 페이지 (우) 정상 로그인 페이지 (2)

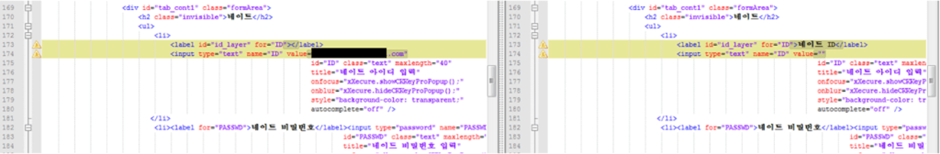

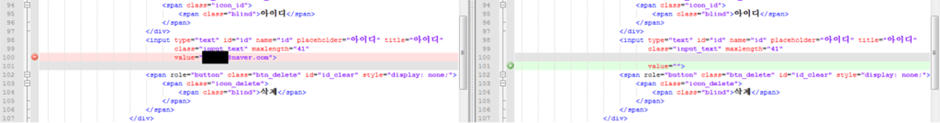

둘은 언뜻 봐서는 구별할 수 없을 정도로 유사하다. 그 이유는 공격자가 피싱 파일 제작 시 정상 사이트의 소스 코드를 그대로 사용했기 때문이다. 대신, 공격자는 사용자의 계정 정보를 탈취하기 위해 아이디(ID)와 비밀번호(PW)의 데이터가 전달되는 주소 및 방식을 수정했다. 아래 [그림 3], [그림 4]에서 확인할 수 있는 것처럼, 피싱 메일을 수신한 사용자의 ID가 자동으로 입력돼 있기 때문에 사용자는 무심코 비밀번호를 입력할 가능성이 높다.

[그림 3] 아이디 입력폼에 이메일 값을 입력해 놓은 코드 (1)

[그림 4] 아이디 입력폼에 이메일 값을 입력해 놓은 코드 (2)

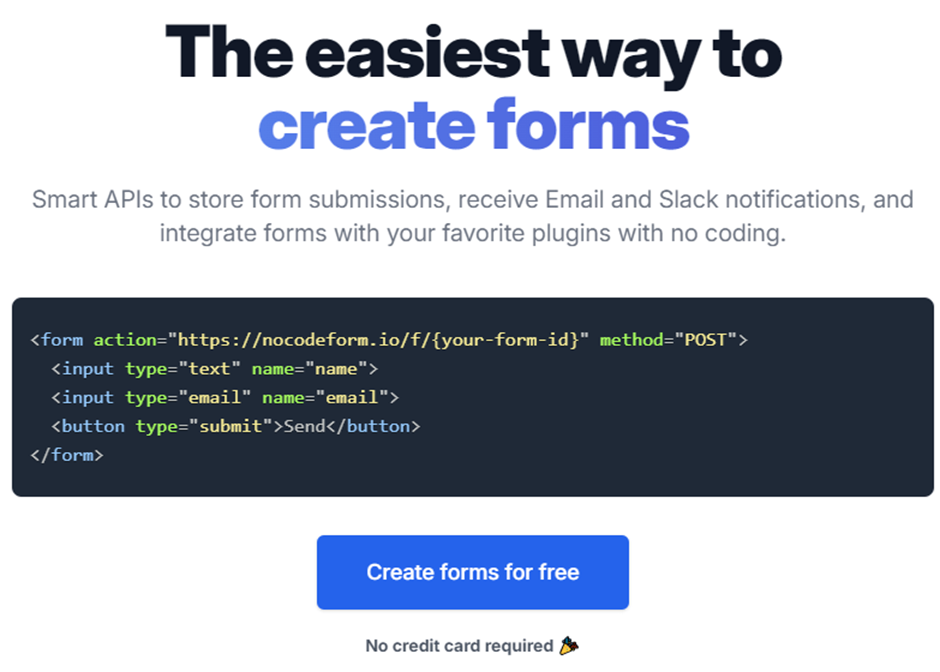

또한, 공격자는 계정 정보를 유출하기 위한 방식으로 NoCodeForm을 사용했다. NoCodeForm은 HTML 양식을 통해 전송된 결과를 사용자의 이메일이나 업무용 메신저 툴을 통해 전달할 수 있는 방법을 제공한다. 계정을 생성하면 고유의 form-id가 만들어지고, 이 form-id를 사용해 외부 사용자의 입력값을 전달받을 수 있다.

[그림 5] NoCodeForm 소개 문구

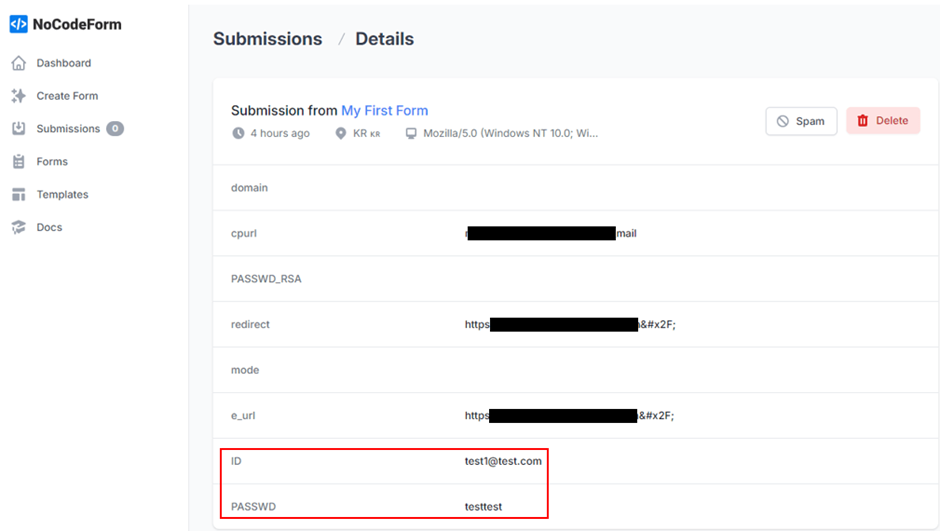

공격자는 정상 사이트 웹 소스에 존재하는 form 태그의 onsubmit 이벤트 핸들러를 action 속성으로 변조한 후, 유출한 계정 정보를 전달하는 주소로 NoCodeForm form-id를 활용한다. 테스트 결과, [그림 6]과 같이 사용자가 입력한 계정 정보를 NoCodeForm에서 제공하는 기본 양식 혹은 사용자가 입력해 놓은 이메일 또는 업무용 메신저 툴을 통해 수신할 수 있는 것으로 확인됐다.

[그림 6] NoCodeForm 테스트 결과

[그림 7] 계정 정보 유출에 NoCodeForm을 활용한 사례 (1)

[그림 8] 계정 정보 유출에 NoCodeForm 활용한 사례 (2)

안랩 분석팀은 다양한 피싱 사례들을 지속적으로 소개하며 출처가 불분명한 메일의 첨부 파일을 열어 로그인하지 말 것을 권고한다. 이번 사례에서 확인된 것처럼, 공격자는 정상 웹 사이트의 소스를 피싱 파일에 그대로 사용하기 때문에 피싱 페이지와 정상 사이트의 화면을 구별하기 쉽지 않다. 따라서 정상적인 웹 사이트 접속을 통한 로그인이 아니라면, 로그인 시도 자체를 하지 않는 것이 안전하다. 만약 로그인을 시도했다면, 비밀번호를 즉시 변경하는 것이 좋다.

출처 : AhnLab