유튜브 계정 통해 유포 중인 인포스틸러 악성코드 주의

최근 유튜브를 통한 악성코드 유포 사례가 증가하고 있다. 안랩 분석팀에 따르면, 공격자들은 단순히 유튜브 계정을 만드는데 그치지 않고, 이미 존재하는 유명 유튜브 계정들을 탈취해 악성코드를 유포하고 있다. 피해를 입은 계정 중에는 구독자가 80만 명이 넘는 것도 있었다. 이번 글에서는 유튜브 계정을 이용한 악성코드 유포 사례에 대해 자세히 살펴본다.

[그림 1] 구독자가 80만 명이 넘는 유튜브 계정에서 업로드된 악성코드

유튜브를 악용하는 공격자들은 주로 인포스틸러(InfoStealer)를 유포하는 것으로 확인된다. 2020년에도 유튜브를 악용해 레드라인(RedLine) 인포스틸러를 유포한 바 있다. 이번 사례에서 확인된 악성코드 역시 비다르(Vidar)와 루마C2(LummaC2) 등 모두 인포스틸러 유형이다.

유튜브는 공격자가 많이 사용하는 악성코드 유포 채널 중 하나다. 유튜브는 동영상뿐만 아니라 설명, 댓글을 이용해 악성코드 다운로드 링크를 첨부할 수 있기 때문이다. 그래서 공격자들은 2020년부터 유튜브를 통해 레드라인, 블랙가드(BlackGuard), 레코드브레이커(RecordBreaker) 등의 인포스틸러 악성코드를 꾸준히 유포해오고 있다.

과거에는 유튜브 계정을 직접 생성해 악성코드를 업로드했기 때문에 구독자 수가 많지 않았지만, 2023년 레코드브레이커 유포 사레에서는 구독자 10만 명이 넘는 계정을 해킹해 유포한 사례가 확인됐다. 최근에는 이 방식을 이용한 공격 사례가 증가하고 있으며, 구독자 수가 80만 명이 넘는 계정이 해킹되기도 했다. 공격 대상이 된 유튜브 계정들로는 가수, 스포츠 등 분야의 인플루언서와 종교, 애니메이션을 주제로 한 채널 등 다양하다.

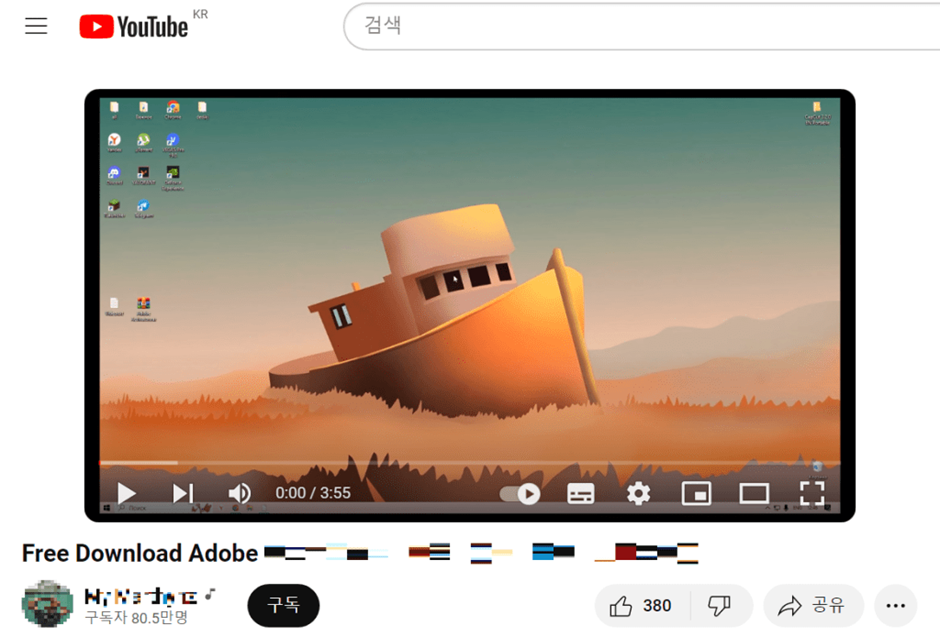

[그림 2] 공격 대상이 된 유튜브 계정들

[그림 2] 공격 대상이 된 유튜브 계정들

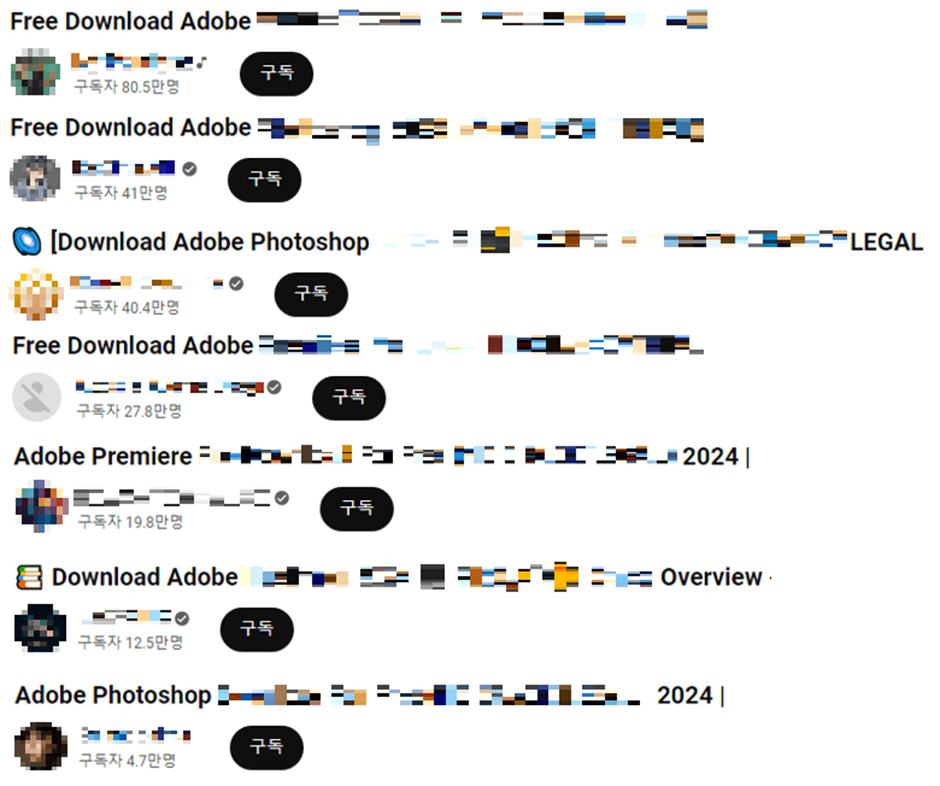

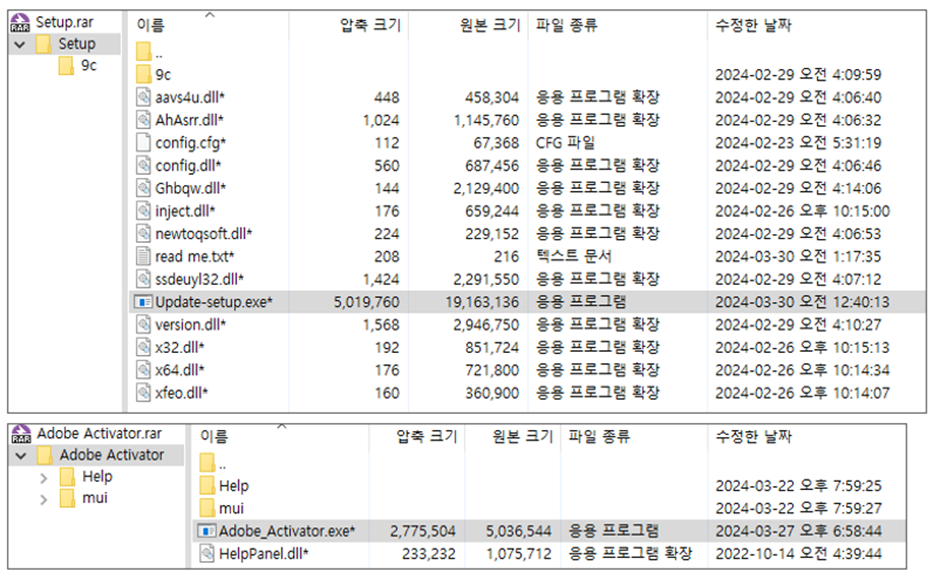

유튜브 채널을 악용한 수법은 대부분 어도비(Adobe)와 같은 정상 프로그램의 크랙을 주제로 한 동영상을 업로드하고 본문이나 댓글에 다운로드 링크를 첨부하는 식이다. 악성코드는 모두 미디어파이어(MediaFire)에 업로드돼 있으며, 비밀번호가 설정된 압축파일 형태다. 이는 보안 제품의 탐지를 우회하기 위한 목적으로 보인다. 압축파일의 압축을 해제하면 설치 파일로 위장한 악성코드가 확인된다.

[그림 3] 유튜브 영상 본문 및 댓글의 악성코드 링크

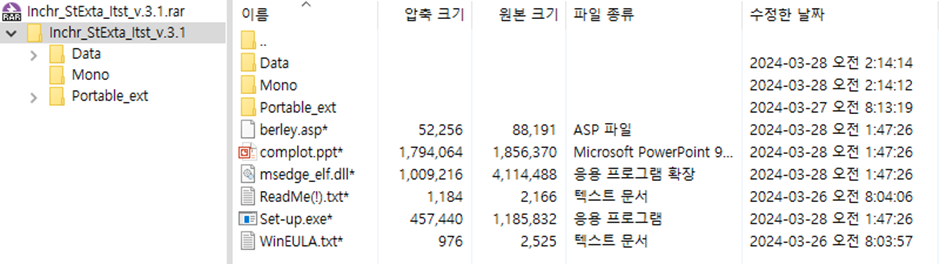

[그림 4]는 비다르 악성코드를 위장한 설치 파일로, 과거 루마C2 인포스틸러를 유포한 사례와 동일하다. 일반적으로 사용자가 실행하게 될 “Set-up.exe” 파일은 엣지의 “identity_helper.exe”로, 정상 파일이다. 하지만 해당 파일이 실행되면 동일한 경로에 위치한 “msedge_elf.dll” 파일을 로딩하게 되는데, 이 파일은 패치된 형태의 악성코드다. 정상 “msedge_elf.dll”의 코드 일부분을 패치한 악성코드는 실행 도중 동일한 경로에 위치한 “berley.asp”와 “complot.ppt” 파일을 복호화해 셸코드(Shell Code) 및 실제 악성코드의 페이로드로 사용한다.

[그림 4] 비다르 악성코드가 포함된 설치 파일

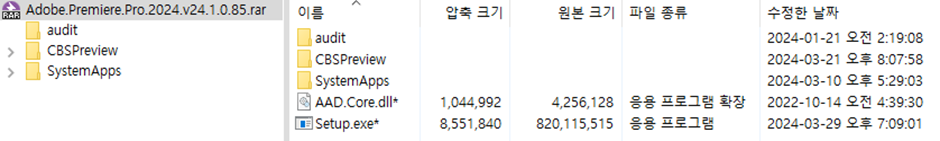

이 외에도 과거 레코드브레이커 악성코드 유포 사례와 유사한 방식으로 유포된 경우도 존재한다. 이 방식의 특징은 보안 제품의 탐지를 우회하기 위해 파일의 크기를 800MB 정도로 키워 유포한다는 점이다. 물론 의도적으로 추가한 페이로드는 일정한 패턴이 존재하기 때문에 실제 압축파일은 더 작다. [그림 5]에서도 800MB 크기의 “Setup.exe”의 크기가 압축 이후 8MB로 줄어든 것을 확인할 수 있다.

[그림 5] 큰 사이즈의 비다르 악성코드

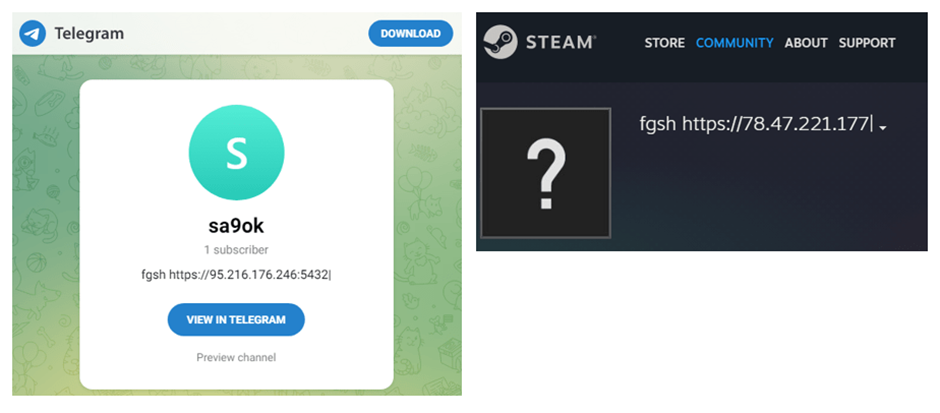

두 유포 사례는 C&C 주소가 똑같은 것으로 보아, 동일한 공격자의 소행으로 추정된다. 비다르는 C&C 서버와의 통신에서 텔레그램(Telegram)과 스팀 커뮤니티(Steam Community)를 활용한다. 실제 C&C 서버의 주소는 [그림 6]과 같이 각 프로필에 지정돼 있으며, 공격자는 이를 참고해 실제 C&C 서버에 접속한 후, 수집한 정보를 탈취한다.

[그림 6] 텔레그램과 스팀을 악용하는 비다르 악성코드

[그림 6] 텔레그램과 스팀을 악용하는 비다르 악성코드

[그림 7]은 루마C2 악성코드가 포함된 설치 파일이다. 비다르 악성코드 사례와 비교했을 때, 설치 파일로 위장한 실행 파일 자체가 악성코드인 것 외에 별다른 특징은 존재하지 않는다.

[그림 7] 루마C2 악성코드가 포함된 설치파일

루마C2는 최근 들어 활발히 유포 중인 인포스틸러 악성코드로, 주로 상용 프로그램 크랙으로 위장하는 경향이 있다. 비다르, 어조룰트(Azorult), 레드라인, 에이전트테슬라(AgentTesla) 등 일반적인 인포스틸러 악성코드처럼 웹 브라우저, 이메일, FTP 클라이언트 등에서 계정 정보를 유출하며, 이 외에도 스크린샷이나 암호화폐의 지갑 파일을 탈취하기도 한다.

이처럼 공격자들이 유명 유튜브 계정을 해킹해 설치하는 비다르와 루마C2 악성코드는 감염 대상 시스템에 저장된 다양한 사용자 정보를 수집해 탈취하고, 추가 악성코드를 다운로드 및 설치할 수 있다.

사용자는 불법 프로그램을 다운로드하는 행위를 지양해야 하며, 정품 소프트웨어 사용을 생활화하고 의심스러운 웹 사이트나 P2P 이용은 자제해야 한다. 또한, V3를 최신 버전으로 업데이트해 악성코드 감염을 사전에 차단할 수 있도록 신경 써야 할 것이다.

출처 : AhnLab