보안 프로그램 설치 과정에서 감염되는 TrollAgent (Kimsuky 그룹)

ASEC(AhnLab SEcurity intelligence Center)에서는 최근 국내 건설 관련 협회의 홈페이지 상에서 보안 프로그램 설치 시도 시, 악성코드가 다운로드 되고 있다는 정황을 확인하였다. 해당 홈페이지에서 제공하는 서비스를 사용하기 위해서는 로그인이 필요하며 보안을 위해 다양한 보안 프로그램들을 설치해야 로그인을 진행할 수 있다.

로그인을 위해 설치하도록 유도되는 프로그램들 중 악성코드가 포함된 설치 프로그램이 존재하였으며 만약 사용자가 이를 다운로드해 설치할 경우 보안 프로그램뿐만 아니라 악성코드도 함께 설치된다.

이러한 과정을 통해 설치되는 악성코드는 외부에서 공격자의 명령을 전달받아 악의적인 행위를 수행할 수 있는 백도어 악성코드와 감염 시스템의 정보를 수집하는 정보 탈취 악성코드가 있다. 이에 따라 사용자는 공식적인 홈페이지에서 보안 프로그램을 설치하는 것 만으로 개인 정보 탈취 등의 위험에 노출될 수 있다.

1. 유포 방식

해당 업체의 홈페이지에 접속한 후 로그인을 시도할 경우 다음과 같이 로그인을 위해서는 보안 프로그램을 설치할 것을 요구한다. 설치가 필요한 보안 프로그램들 중 “NX_PRNMAN”에서 악성코드가 포함된 악성 설치 파일이 다운로드된다. 이는 분석 시점인 2024년 1월 중순 기준이며, 2023년 12월 경에는 “TrustPKI” 보안 프로그램 내 악성코드가 포함되어 유포되었다. 또한 내부 테스트 상 변조 된 설치 파일은 특정 시간대에만 해당 홈페이지에 업로드되어 해당 시간에 다운로드한 사용자만 공격에 노출된다. 자사가 확보한 변조된 설치 파일들의 총 감염 수량은 3천건 이상인 것으로 집계된다.

Figure 1. 국내 특정 홈페이지의 로그인 과정

Figure 1. 국내 특정 홈페이지의 로그인 과정

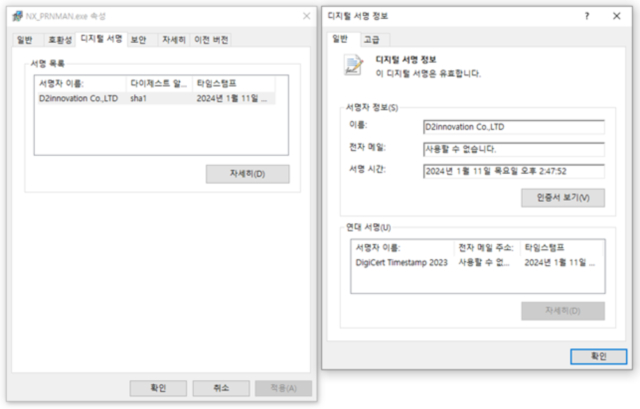

설치 파일은 VMProtect로 패킹되어 있으며 국내 방산 업체인 “D2Innovation” 사의 유효한 인증서로 서명되어 있다. (Figure 2 참고) 유효한 인증서를 도용함으로써 웹 브라우저의 다운로드 검증 단계 혹은 파일 실행 단계에서 AV(Anti-Virus) 제품의 탐지 회피를 의도한 것으로 보인다.

Figure 2. 악성코드가 포함된 설치 파일의 서명 정보

Figure 2. 악성코드가 포함된 설치 파일의 서명 정보

악성 설치 파일은 악성코드뿐만 아니라 보안 프로그램을 함께 설치하며 악성코드는 백그라운드에서 실행되기 때문에 사용자는 악성코드가 설치되었는지를 인지하는데 어려움이 있다. “NX_PRNMAN” 설치 파일을 실행할 경우 정상적인 설치 파일 뿐만 아니라 악성코드가 “%APPDATA%” 경로에 생성되고 rundll32.exe 프로세스에 의해 실행된다. (Figure 3 참고)

Figure 3. 악성 NX_PRNMAN 설치 파일의 프로세스 트리

Figure 3. 악성 NX_PRNMAN 설치 파일의 프로세스 트리

참고로 “NX_PRNMAN” 설치 파일이 악성코드로 변경된 것은 2024년 1월경이며 2023년 12월경에는 “TrustPKI” 설치 파일이 동일한 악성코드를 설치한 것으로 보인다. 두 종류의 악성 설치 파일 모두 동일한 “D2Innovation” 사의 인증서로 서명되어 있다.

Figure 4. 악성 TrustPKI 설치 파일의 프로세스 트리

Figure 4. 악성 TrustPKI 설치 파일의 프로세스 트리

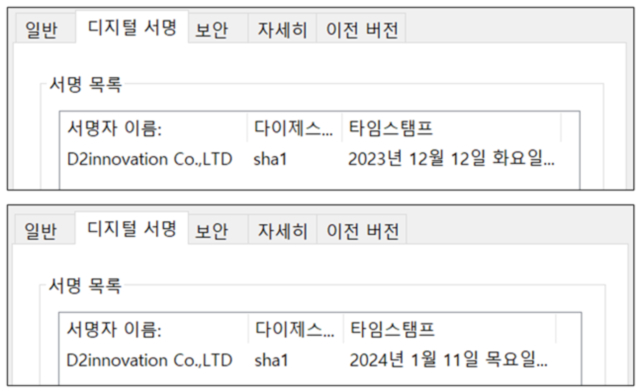

“D2Innovation” 사의 유효한 인증서로 서명된 악성코드들 중 최초로 확인된 것은 2023년 12월 12일에 제작된 “TrustPKI” 위장 악성코드이며, 가장 최근에 확인된 것은 2024년 1월 11일에 제작된 “NX_PRNMAN” 위장 악성코드이다.

Figure 5. 2023년부터 최근까지 확인된 서명 정보

Figure 5. 2023년부터 최근까지 확인된 서명 정보

2. 설치되는 악성코드 분석

2.1. 인포스틸러 (TrollAgent)

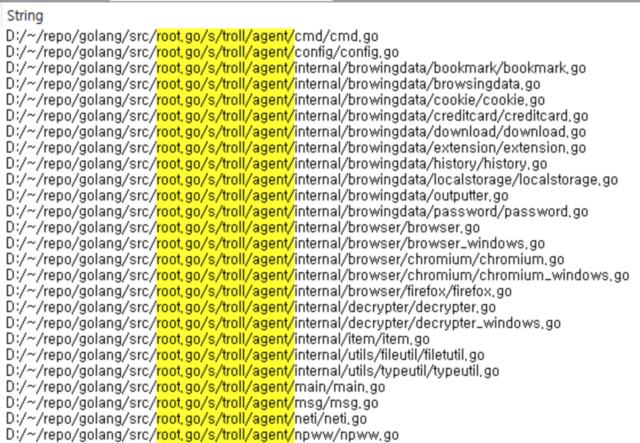

악성 설치 파일 뿐만 아니라 설치 과정에서 생성되는 실제 악성코드들 대부분은 VMProtect로 패킹되어 있으며 Go 언어로 제작된 유형이 대부분이다. 대표적으로 악성 설치 파일들이 %APPDATA% 경로에 생성하는 악성코드는 감염 시스템의 정보를 탈취하는 인포스틸러 악성코드이다. Go 언어로 제작되었으며 DLL 포맷이기 때문에 rundll32.exe에 의해 실행된다.

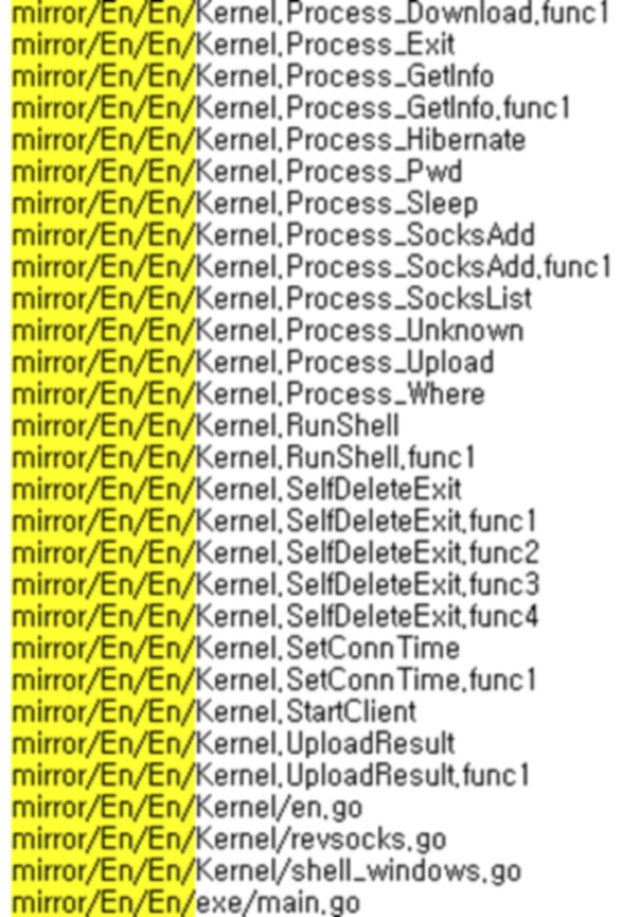

또한 바이너리에 포함된 Go 언어의 소스 코드 정보를 통해 공격자가 “troll”이라는 이름으로 제작한 것을 확인할 수 있다. TrollAgent 인포스틸러는 시스템 정보 외에도 크롬 및 파이어폭스 웹 브라우저에 저장된 자격 증명 정보, 쿠키, 북마크, 히스토리, 확장 등 웹 브라우저 관련 다수의 정보들을 탈취하는 기능을 제공한다.

Figure 6. Troll 인포스틸러의 소스 코드 정보

Figure 6. Troll 인포스틸러의 소스 코드 정보

2.2. 백도어 (Go / C++)

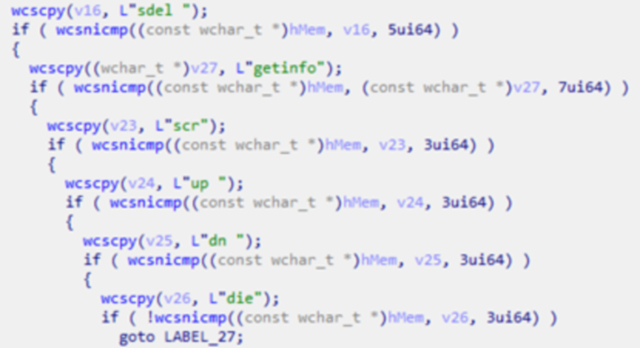

대부분의 악성 설치 파일은 Troll 인포스틸러를 설치하지만 동시에 백도어 악성코드들을 설치하기도 한다. 공격에 사용된 백도어 악성코드는 C&C 명령 분기문이 2022년 10월 공개된 “원자력 발전소 관련 기업 대상으로 AppleSeed 유포” [1] 포스팅 및 2023년 11월 공개된 “수입 신고서를 위장하여 국내 연구 기관을 노리는 Kimsuky” [2] 포스팅에서 다룬 백도어 악성코드와 유사하다.

Figure 7. 백도어 악성코드의 명령 분기문 (C++)

Figure 7. 백도어 악성코드의 명령 분기문 (C++)

공격자는 Go 언어로 개발한 백도어 악성코드도 공격에 함께 사용하였으며 해당 악성코드도 실질적으로 유사한 형태이다.

Figure 8. Go 언어로 개발된 백도어 악성코드

Figure 8. Go 언어로 개발된 백도어 악성코드

3. 결론

최근 국내 건설 관련 협회의 홈페이지에서 정상 보안 프로그램을 위장한 악성코드가 업로드되어 있다. 사용자들은 로그인을 위해 보안 프로그램을 설치할 때 보안 프로그램과 함께 악성코드가 설치될 수 있다. 악성코드는 감염 시스템에 저장된 사용자의 정보들을 탈취하고 C&C 서버로부터 공격자의 명령을 전달받아 다양한 악성 행위를 수행할 수 있다.

사용자들은 V3를 최신 버전으로 업데이트하여 악성코드의 감염을 사전에 차단할 수 있도록 신경써야한다.

파일 진단

– Dropper/Win.TrollAgent.C5572219 (2024.01.12.02)

– Dropper/Win.TrollAgent.C5572604 (2024.01.12.02)

– Dropper/Win.TrollAgent.C5572605 (2024.01.12.02)

– Dropper/Win.TrollAgent.C5572607 (2024.01.12.02)

– Dropper/Win.TrollAgent.C5572629(2024.01.12.02)

– Infostealer/Win.TrollAgent.C5572217 (2024.01.12.02)

– Infostealer/Win.TrollAgent.C5572601 (2024.01.12.02)

– Infostealer/Win.TrollAgent.R630772 (2024.01.12.02)

– Backdoor/Win.D2Inv.C5572602 (2024.01.12.02)

– Backdoor/Win.D2Inv.C5572603 (2024.01.12.02)

IOC

MD5

– 9e75705b4930f50502bcbd740fc3ece1 : 악성 인스톨러 (TrustPKI)

– 27ef6917fe32685fdf9b755eb8e97565 : 악성 인스톨러 (TrustPKI)

– 62fba369711087ea37ef0b0ab62f3372 : 악성 인스톨러 (TrustPKI)

– e4a6d47e9e60e4c858c1314d263aa317 : 악성 인스톨러 (TrustPKI)

– 6097d030fe6f05ec0249e4d87b6be4a6 : 악성 인스톨러 (TrustPKI)

– b532f3dcc788896c4844f36eb6cee3d1 : 악성 인스톨러 (TrustPKI)

– b97abf7b17aeb4fa661594a4a1e5c77f : 악성 인스톨러 (TrustPKI)

– d67abe980a397a94e1715df6e64eedc8 : 악성 인스톨러 (TrustPKI)

– 2aaa3f1859102aab35519f0d4c1585dd : 악성 인스톨러 (TrustPKI)

– 7b6d02a459fdaa4caa1a5bf741c4bd42 : 악성 인스톨러 (TrustPKI)

– 19c2decfa7271fa30e48d4750c1d18c1 : 악성 인스톨러 (NX_PRNMAN)

– 4168ff8b0a3e2f7e9c96afb653d42a01 : 악성 인스톨러 (NX_PRNMAN)

– a67cf9add2905c11f5c466bc01d554b0 : TrollAgent 인포스틸러

– 7457dc037c4a5f3713d9243a0dfb1a2c : TrollAgent 인포스틸러

– 42ea65fda0f92bbeca5f4535155125c7 : TrollAgent 인포스틸러

– 4222492e069ac78a55d3451f4b9b9fca : TrollAgent 인포스틸러

– dc636da03e807258d2a10825780b4639 : TrollAgent 인포스틸러

– 9360a895837177d8a23b2e3f79508059 : TrollAgent 인포스틸러

– 035cf750c67de0ab2e6228409ac85ea3 : TrollAgent 인포스틸러

– 013c4ee2b32511b11ee9540bb0fdb9d1 : TrollAgent 인포스틸러

– 88f183304b99c897aacfa321d58e1840 : TrollAgent 인포스틸러

– c8e7b0d3b6afa22e801cacaf16b37355 : TrollAgent 인포스틸러

– 2b678c0f59924ca90a753daa881e9fd3 : TrollAgent 인포스틸러

– 8d4af59eebdcda10f3c88049bb097a3a : 백도어 (C++)

– 87429e9223d45e0359cd1c41c0301836 : 백도어 (GoLang)

C&C

– hxxp://sa.netup.p-e[.]kr/index.php : TrollAgent 인포스틸러

– hxxp://dl.netup.p-e[.]kr/index.php : TrollAgent 인포스틸러

– hxxp://ai.kimyy.p-e[.]kr/index.php : TrollAgent 인포스틸러

– hxxp://ve.kimyy.p-e[.]kr/index.php : TrollAgent 인포스틸러

– hxxp://ar.kostin.p-e[.]kr/index.php : TrollAgent 인포스틸러

– hxxp://ai.kostin.p-e[.]kr/index.php : TrollAgent 인포스틸러

– hxxp://pe.daysol.p-e[.]kr/index.php : TrollAgent 인포스틸러

– hxxp://ai.daysol.p-e[.]kr/index.php : TrollAgent 인포스틸러

– hxxp://ca.bananat.p-e[.]kr/index.php : TrollAgent 인포스틸러

– hxxp://ai.bananat.p-e[.]kr/index.php : TrollAgent 인포스틸러

– hxxp://pi.selecto.p-e[.]kr/index.php : TrollAgent 인포스틸러

– hxxp://ai.selecto.p-e[.]kr/index.php : TrollAgent 인포스틸러

– hxxp://ai.aerosp.p-e[.]kr/index.php : TrollAgent 인포스틸러

– hxxp://ce.aerosp.p-e[.]kr/index.php : TrollAgent 인포스틸러

– hxxp://ai.limsjo.p-e[.]kr/index.php : TrollAgent 인포스틸러

– hxxp://qi.limsjo.p-e[.]kr/index.php : TrollAgent 인포스틸러

– hxxp://ai.ssungmin.p-e[.]kr/index.php : TrollAgent 인포스틸러

– hxxp://li.ssungmin.p-e[.]kr/index.php : TrollAgent 인포스틸러

– hxxp://ai.negapa.p-e[.]kr/index.php : TrollAgent 인포스틸러

– hxxp://ol.negapa.p-e[.]kr/index.php : TrollAgent 인포스틸러

– hxxp://qa.jaychoi.p-e[.]kr/index.php : TrollAgent 인포스틸러

– hxxp://viewer.appofficer.kro[.]kr/index.php : 백도어 (C++)

– hxxp://coolsystem.co[.]kr/admin/mail/index.php : 백도어 (GoLang)

연관 IOC 및 관련 상세 분석 정보는 안랩의 차세대 위협 인텔리전스 플랫폼 ‘AhnLab TIP’ 구독 서비스를 통해 확인 가능하다.

출처 : AhnLab