성과 보고서로 위장한 피싱 메일, 클릭 이후 벌어지는 일

업무상 자주 공유되는 ‘직원 성과 보고서’는 공격자들이 즐겨 사용하는 사회공학적 미끼 중 하나다. 실제로 2025년 말, 성과 보고서를 사칭한 GuLoader 악성코드 유포 사례가 확인된 데 이어, 최근에는 파일명을 ‘2026년 1월 성과 보고서’로 변경한 새로운 피싱 메일이 다시 발견됐다.

이번 공격은 RAR 압축 파일과 실행 파일을 활용하고, 해고 예정자 언급 등 심리적 압박을 더해 사용자의 판단을 흐리게 만든 것이 특징이다. 일상적인 업무 메일을 가장해 침투하는 이 악성코드가 어떤 방식으로 동작하고, 기업과 임직원은 무엇을 주의해야 하는지 이번 사례를 통해 살펴보자.

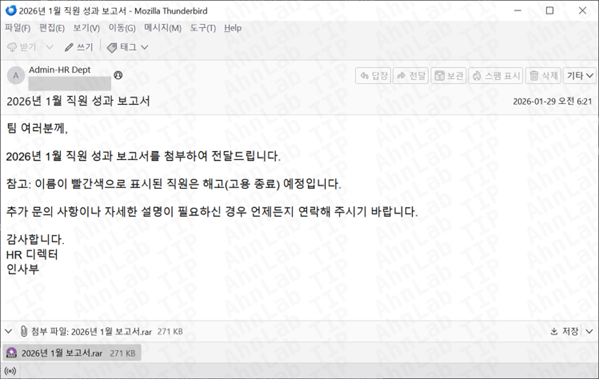

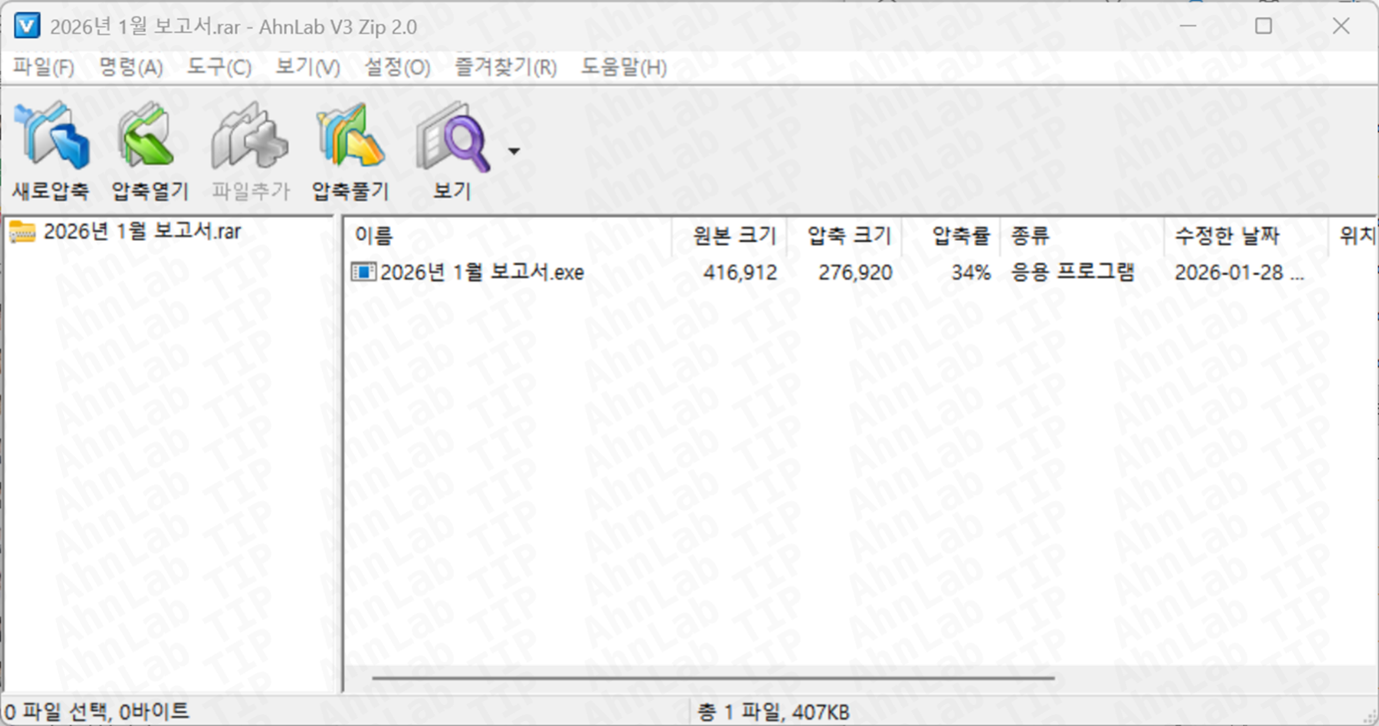

[그림 1]과 같이 해당 메일에는 "2026년 1월 보고서.rar" 라는 이름의 RAR 압축 파일이 첨부돼 있으며, 압축 파일 내부에는 “2026년 1월 보고서.exe”라는 NSIS 기반 실행 파일이 포함돼 있다.

[그림 1] 피싱 메일 본문

확장자를 주의 깊게 보지 않고, 파일명만 확인할 경우 정상적인 문서 파일로 오인하기 쉽지만, 실제로는 실행 파일이 포함돼 있어 사용자의 각별한 주의가 필요하다.

[그림 2] 첨부된 압축 파일 내부

2026년 1월 보고서.exe 파일은 Guloader 악성코드로, 실행하게 되면 아래 C2에 존재하는 쉘코드를 메모리에 로드해 실행한다.

• URL: hxxps://drive.google[.]com/uc?export=download&id=1lJw08VGsHS9PHBWvkLiW7HzyI8g2rzrn

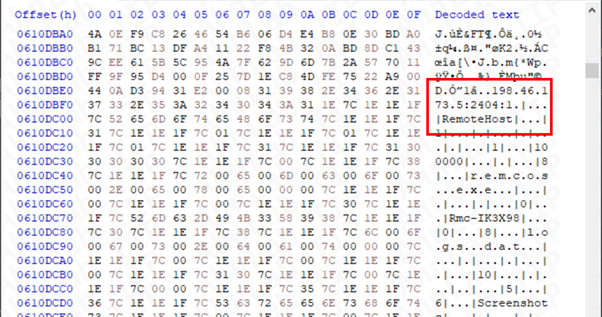

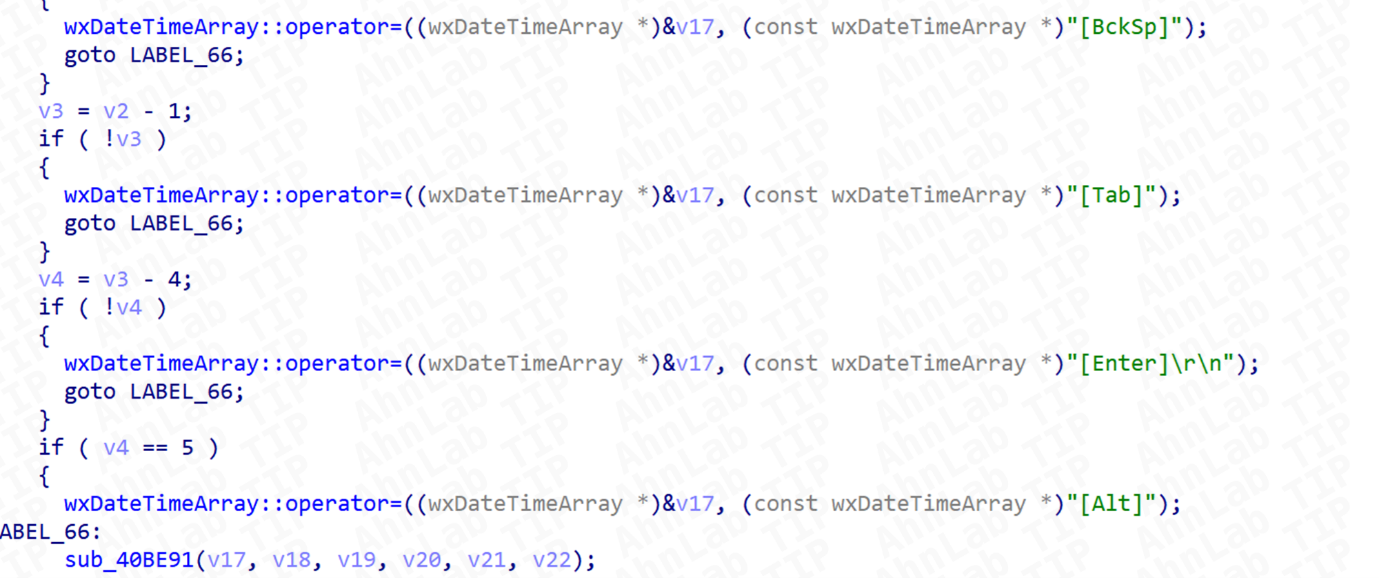

최종적으로 로드되는 악성코드는 Remcos RAT이다. Remcos RAT은 공격자의 명령에 따라 공격자의 명령에 따라 키로깅, 스크린샷 캡쳐, 웹캠 및 마이크 제어는 물론, 시스템에 설치된 웹 브라우저의 히스토리와 저장된 비밀번호 탈취 등 광범위한 원격 제어 기능을 수행할 수 있다.

• Remcos RAT C2: 198[.]46.173.5:2404

[그림 3] Remcos RAT의 C2 정보

[그림 4] Remcos RAT 키로깅 기능

대응 가이드

- 접속하거나 연결되는 웹 사이트의 주소를 반드시 확인하고, 공식 사이트가 아닌 경우 계정 정보나 개인정보를 입력하지 않아야 한다.

- 이메일 발신자가 신뢰할 수 있는 대상인지 확인하고, 본문 내 하이퍼링크나 첨부 파일은 각별한 주의를 기울여 열람해야 한다.

출처 : AhnLab