오피스 문서 사칭한 악성코드 경로 추적 방법은?

안랩 ASEC 분석팀이 한컴 오피스 문서 파일로 위장한 악성코드가 유포 중인 정황을 포착했다. 이번에 확인된 악성코드는 36,466,238바이트(Byte)의 대용량 파일이 압축된 형태이며, 레드아이즈(RedEyes) 공격 그룹에 의해 ‘누가, 무엇이 세계를 위협하는가(칼럼).exe’라는 파일명으로 유포됐다. 파일 아이콘은 한컴 오피스 문서 파일과 유사하게 제작됐다.

안랩은 자사 AhnLab EDR(Endpoint Detection and Response)의 증적 자료를 통해 해당 악성코드의 공격 기법을 탐지하고 침해 사고를 조사하는 데 필요한 데이터를 확인할 수 있다. 그 과정을 간단히 살펴보자.

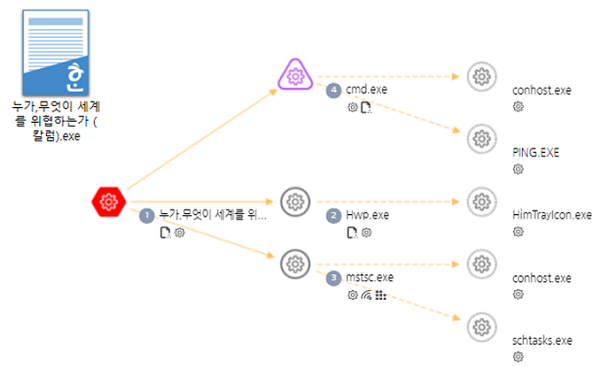

[그림 1] 은 악성코드 파일 아이콘과 전반적인 실행 흐름을 보여주는 그림이다. 악성코드가 어떤 프로세스로 실행되는지 한눈에 확인할 수 있다.

[그림 1] 악성코드 실행 흐름 다이어그램

[그림 1] 악성코드 실행 흐름 다이어그램

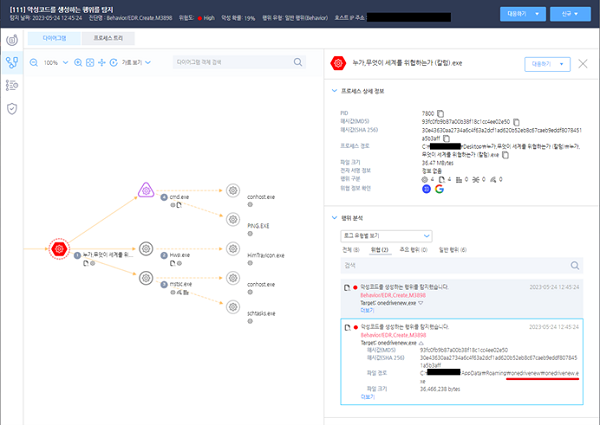

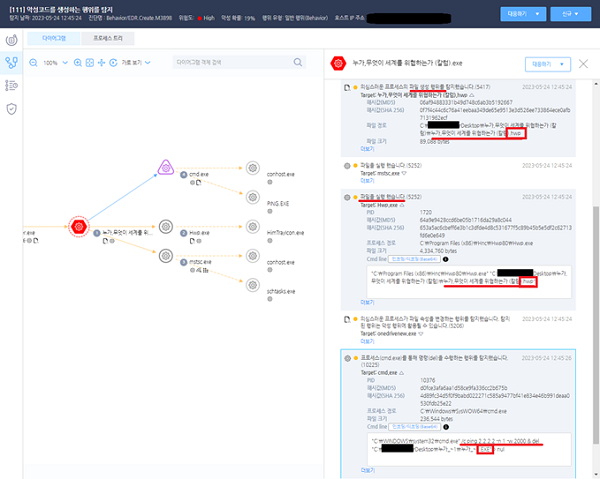

[그림 2]에서 악성코드는 정상 파일처럼 보이기 위해 AppData 경로에 'onedrivenew' 폴더를 생성하고, 'onedrivenew.exe'라는 파일명으로 자가 복제한다. [그림 3]은 한글 파일 생성 및 자가 삭제 등 악성코드의 전체 흐름 중 주요 행위에 대한 증적 데이터를 표시한 화면으로, 악성코드가 실행된 경로와 동일한 곳에 똑같은 파일명의 정상적인 한컴 오피스 파일을 생성하고 실행하는 증적을 보여준다. 악성코드는 윈도우의 정상 프로세스인 mstsc.exe에 인젝션되어 실행되며, 원본 파일은 cmd 명령어를 이용해 삭제한다.

[그림 2] 악성코드 생성 파일 증적 데이터

[그림 2] 악성코드 생성 파일 증적 데이터

[그림 3] 악성코드 주요 증적 데이터

[그림 3] 악성코드 주요 증적 데이터

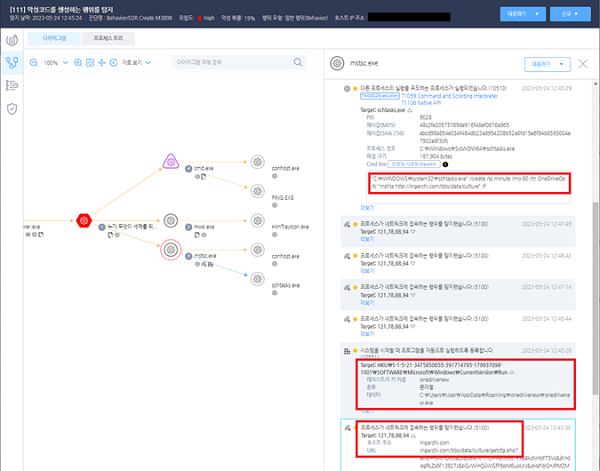

[그림 4]는 악성코드가 인젝션되어 실행되는 mstsc.exe 프로세스의 증적 데이터이다. 악성코드는 시스템이 재부팅될 경우에도 실행되도록 Run 하위에 ‘onedrivenew’라는 이름으로 악성코드 파일을 등록한다. 이후 schtasks.exe 명령어를 이용해 ‘OneDriveOp’라는 이름으로 특정 URL에 60분 마다 윈도우 정상 파일인 mshta.exe를 이용해 접속하도록 작업 스케줄러에 등록한다. 작업 스케줄러에 등록된 URL은 정상 홈페이지이지만, 웹 셸(Web Shell)이 삽입돼 있다. 삽입된 웹 셸은 안랩 위협 인텔리전스 플랫폼(AhnLab Threat Intelligence Platform)에 게시된 ‘특정 홈페이지 제작 업체가 만든 홈페이지 타겟 공격(Red Eyes, APT37)’과 동일한 웹 셸로 확인됐다.

[그림 4] 윈도우 정상 프로세스 mstsc.exe의 증적 데이터

[그림 4] 윈도우 정상 프로세스 mstsc.exe의 증적 데이터

이 같은 타겟 공격은 일반 사용자가 대응하기에는 어려운 요소가 많다. 하지만 AhnLab EDR의 증적 자료를 활용하면 이런 위협에도 효과적으로 대응할 수 있다.

출처 : AhnLab