아마데이 봇을 이용한 록빗 3.0 랜섬웨어 유포 중

ASEC 분석팀은 최근 아마데이 봇(Amadey Bot) 악성코드가 록빗(LockBit) 3.0 랜섬웨어를 설치하는데 사용되는 것을 확인했다. 2018년경부터 확인되기 시작한 아마데이 봇은 공격자의 명령을 받아 정보를 탈취하거나 추가 악성코드를 설치할 수 있다.

이번 글에서는 록빗 3.0 랜섬웨어 유포에 활용되는 아마데이 봇에 대해 알아본다.

아마데이(Amadey)는 과거 갠드크랩(GandCrab) 랜섬웨어 공격자들이 랜섬웨어를 설치하는데 사용되었다. 또, 클롭(Clop) 랜섬웨어로 유명한 TA505 그룹이 FlawedAmmy 설치를 위해 활용하기도 했다. 이 밖에, 최근 국내 유명 메신저 프로그램으로 위장해 유포된 이력이 있다.

록빗(LockBit) 랜섬웨어를 설치하는데 사용되는 아마데이는 현재까지 2가지 방식으로 유포되는 것으로 확인되었다. 하나는 악성 워드 문서 파일이며 다른 하나는 워드 문서 파일의 아이콘을 위장한 실행 파일이다.

유포 사례

1. 악성 워드 문서 파일

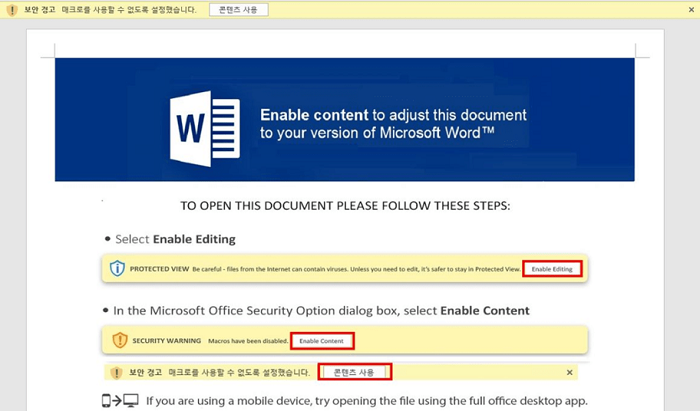

바이러스토탈(VirusTotal)에는 “심시아.docx”라는 이름의 악성 워드 문서가 업로드 되어 있다. 이 문서를 실행하면 악성 VBA 매크로가 포함된 워드 문서를 다운로드한다. 문서 본문에는 [그림 1]과 같이, VBA 매크로 활성화를 위해 “콘텐츠 사용” 버튼을 클릭하도록 유도하는 내용이 포함되어 있다.

[그림 1] 매크로 활성화를 유도하는 악성 워드 파일

[그림 1] 매크로 활성화를 유도하는 악성 워드 파일

사용자가 “콘텐츠 사용” 버튼을 클릭하면 다운로드된 VBA 매크로가 실행된다. VBA 매크로는 악성 LNK 파일을 설치하는 기능을 담당한다. LNK 파일은 “C:\Users\Public\skem.lnk” 경로에 생성되며 다음과 같은 명령으로 실행된다.

rundll32 url.dll,OpenURL C:\Users\Public\skeml.lnk

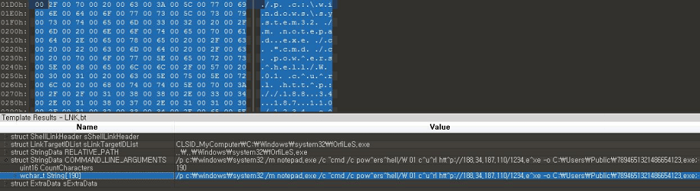

LNK 파일은 다운로더(Downloader) 악성코드로, 파워쉘(PowerShell) 명령을 수행하고 외부에서 아마데이(Amadey)를 다운로드해 실행시킨다.

[그림 2] 생성된 LNK 파일

[그림 2] 생성된 LNK 파일

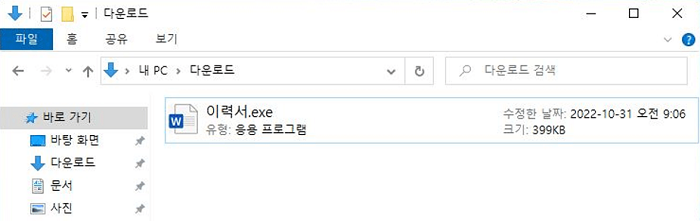

2. 워드 파일 위장 실행 파일

이 밖에, “이력서.exe” 파일명으로 수집된 사례도 있다. 공격에 사용된 이메일은 확인되지 않지만 “이력서.exe”라는 이름의 파일명으로 실행된 점, 압축 프로그램에 의해 생성된 점, [그림 3]과 같이 정상 워드 문서 파일 아이콘을 위장한 점을 봤을 때, 이메일 첨부파일을 통해 아마데이가 설치된 것으로 추정된다. 참고로, 이 실행 파일은 2022년 10월 27일 경에 수집되었다.

[그림 3] 정상 워드 문서 파일 아이콘을 위장한 아마데이 봇

[그림 3] 정상 워드 문서 파일 아이콘을 위장한 아마데이 봇

아마데이 봇 동작 과정

위 2가지 사례에는 동일한 C&C 서버 및 다운로드 주소가 사용되었다. 이를 볼 때, 같은 공격자가 2가지 유형으로 아마데이 봇을 유포한 것으로 추정된다.

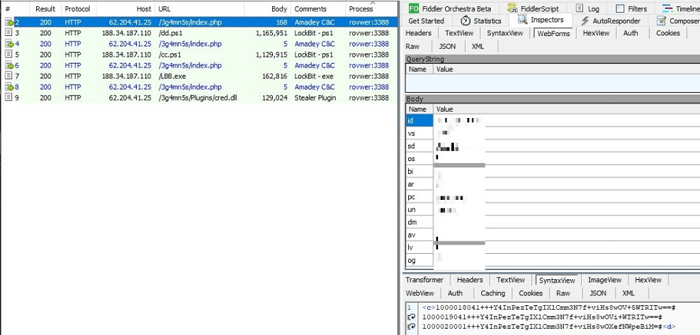

해당 과정을 거쳐 실행된 아마데이는 먼저 “Temp” 경로에 자가 복사를 진행한 후 작업 스케줄러에 등록하여 재부팅 이후에도 실행될 수 있도록 한다. 이후, C&C 서버에 접속하여 감염 시스템의 기본 정보들을 전달하고 명령을 받는다. C&C 서버에 전달하는 감염 시스템 정보들과 정보 탈취 목적의 플러그인 등 아마데이 기능 관련 상세 내용들은 과거 ASEC 블로그 게시물을 통해 확인할 수 있다.

[그림 4] 아마데이 C&C 통신

[그림 4] 아마데이 C&C 통신

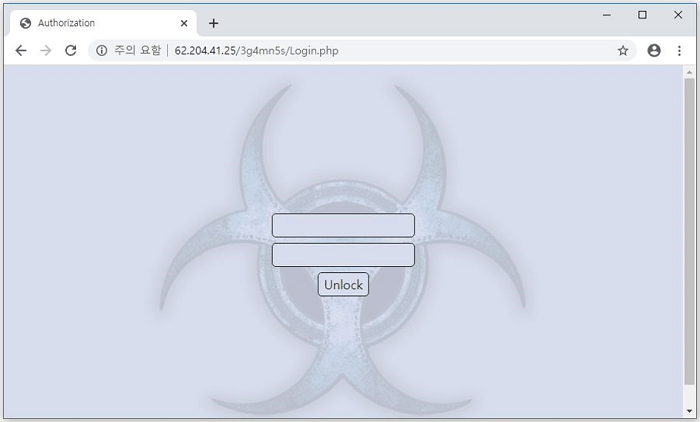

[그림 5] 아마데이 C&C 서버 로그인 페이지

[그림 5] 아마데이 C&C 서버 로그인 페이지

아마데이가 C&C 서버로부터 전달받는 명령은 3개로, 외부에서 악성코드를 다운로드해 실행하는 다운로더 명령이다. 이 중, “cc.ps1”, “dd.ps1”는 파워쉘 형태의 록빗 랜섬웨어이며, “LBB.exe”는 exe 실행 파일 포맷의 록빗 랜섬웨어이다. 각각 다음과 같이 C&C 서버의 응답에서 보이는 이름의 경로에 생성된다.

- %TEMP%\1000018041\dd.ps1

- %TEMP%\1000019041\cc.ps1

- %TEMP%\1000020001\LBB.exe

록빗 3.0 랜섬웨어

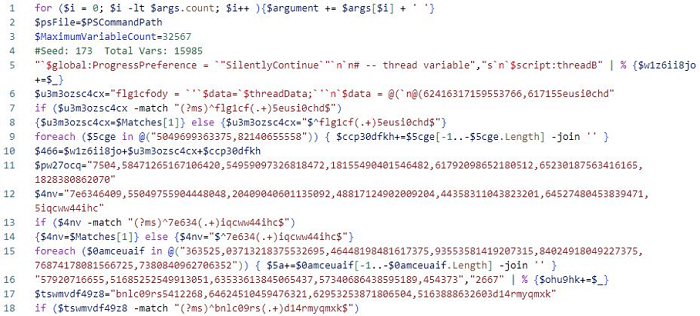

다운로드를 수행한 뒤에는 각각 생성한 록빗 랜섬웨어들을 실행한다. 파워쉘 파일은 난독화된 형태이며, 록빗 랜섬웨어가 메모리 상에 복호화되어 실행된다.

[그림 6] 난독화된 파워쉘 형태의 록빗 랜섬웨어

[그림 6] 난독화된 파워쉘 형태의 록빗 랜섬웨어

아마데이를 통해 설치되는 록빗 랜섬웨어는 2022년부터 국내에서 꾸준히 유포되고 있다. 최근 사용되는 것은 록빗 3.0이며, 주로 입사지원서나 저작권 등의 주제를 위장해 유포되는 것으로 보아 주로 기업을 노리는 것으로 추정된다.

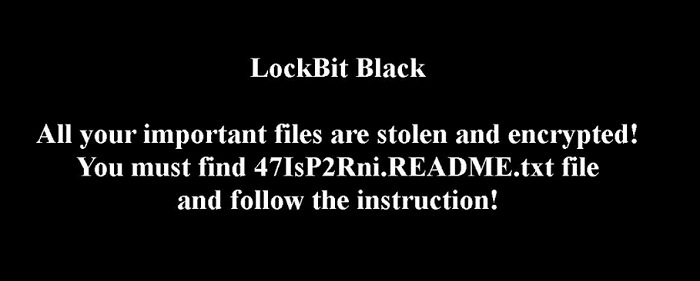

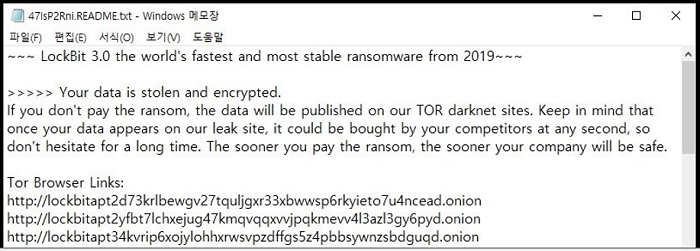

록빗 랜섬웨어는 사용자 환경에 있는 파일들을 감염시킨 후, 바탕화면을 [그림 7]과 같이 변경하고, 각 폴더마다 랜섬노트를 생성한다. 랜섬노트는 시스템에 존재하는 데이터가 모두 암호화 및 탈취되었으며, 암호화된 파일 복호화와 데이터 유출을 조건으로 돈을 요구하는 내용이다.

[그림 7] 록빗 3.0에 감염된 후 변경된 바탕화면

[그림 7] 록빗 3.0에 감염된 후 변경된 바탕화면

[그림 8] 록빗 3.0 랜섬노트

[그림 8] 록빗 3.0 랜섬노트

사용자들은 응용프로그램과 V3를 최신 버전으로 업데이트하고, 출처를 알 수 없는 문서 파일 실행을 자제해야 한다.

출처 : AhnLab