입사지원 위장 메일로 유포 중인 NSIS형태의 LockBit 3.0 랜섬웨어

안랩은 최근 새로운 버전의 LockBit 3.0 랜섬웨어가 유포중인 것을 확인했다. 해당 랜섬웨어는 지난 6월에는 저작권 사칭 메일로 다수 유포가 되었던 반면, 최근에는 입사지원 관련 피싱 메일로 포착되고 있다. 이번 글에서는 LockBit 랜섬웨어의 새로운 유포 방식을 알아본다.

안랩은 지난 2월과 6월에 메일을 통해 유포되고 있는 LockBit 2.0 랜섬웨어에 대한 게시물을 ASEC 블로그에 게시한 바 있다. 최근 발견된 LockBit 3.0 랜섬웨어는 유사한 피싱 메일 형태의 입사지원 관련 내용으로 위장하였다.

• 저작권 사칭 메일을 통한 LockBit 랜섬웨어 유포 (2022년 6월 게시)

• 지원서 및 저작권 관련 메일로 LockBit 랜섬웨어 유포 중 (2022년 2월 게시)

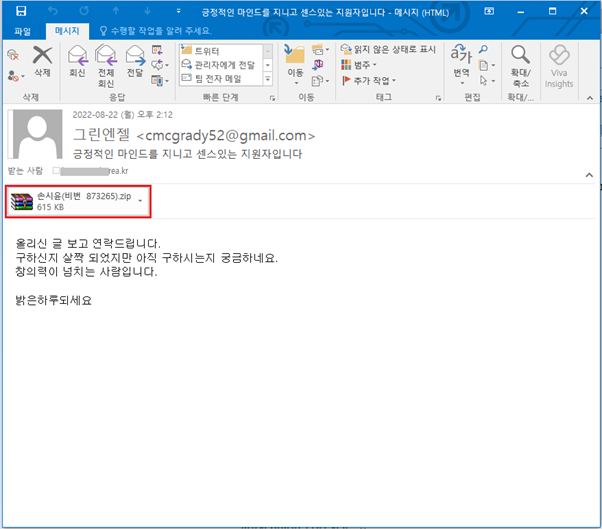

[그림 1] 파일명에 비밀번호가 명시된 유포 메일

[그림 1] 파일명에 비밀번호가 명시된 유포 메일

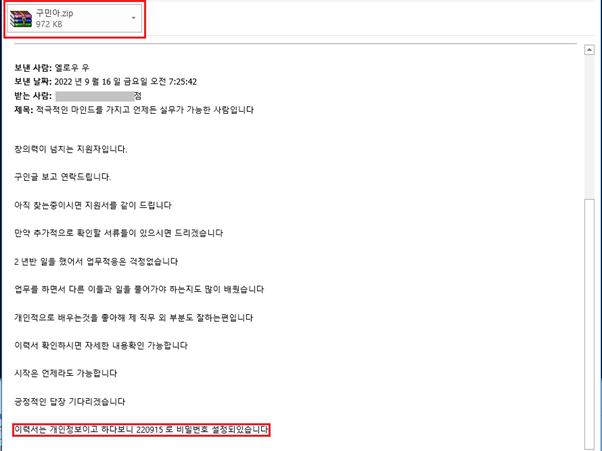

[그림 2] 본문에 비밀번호를 명시한 유포 메일

[그림 2] 본문에 비밀번호를 명시한 유포 메일

[그림 1]과 같이 첨부된 압축 파일명 자체에 압축 비밀번호가 명시된 경우가 있지만, [그림 2]처럼 압축 파일명이 아닌 메일 본문에 압축 비밀번호를 명시한 사례도 확인되었다. 후자의 경우 메일을 수신한 사용자만 이 압축을 해제하여 실행할 수 있다. 이는 압축 파일만으로는 내부의 파일을 알지 못하게 하여 백신 탐지를 우회하기 위한 것일 수 있고, 특정 메일 수신인을 타겟으로 유포하기 위함일 수도 있다.

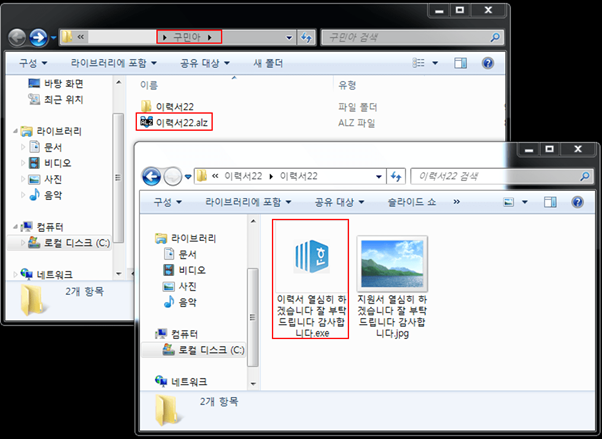

[그림 3] 압축 파일 디렉토리 내부

[그림 3] 압축 파일 디렉토리 내부

[그림 3]과 같이 압축 파일 내부에는 alz로 한 번 더 압축된 파일이 존재한다. 이 압축 파일을 해제할 시, 한글 파일 아이콘으로 위장한 LockBit 3.0 랜섬웨어 실행 파일이 나타난다.

LockBit 3.0은 다음과 같이 다양한 파일명으로 유포되는데, 모두 일관적으로 입사지원서(이력서)로 위장한 것이 특징이다.

● 입사지원서_220919(경력사항도 같이 기재하였으니 확인부탁드립니다).exe

● _지원서_220919(경력사항도 같이 기재하였으니 확인부탁드립니다).exe

● 이력서 열심히 하겠습니다 잘 부탁드립니다 감사합니다.exe

● 입사 지원서_220907_열심히하겠습니다.exe

● 이 력 서.exe

해당 파일들은 NSIS(Nullsoft Scriptable Install System)형태로, 스크립트 기반의 설치 파일 형식이다. 압축 해제 시 ‘특정 숫자의 알 수 없는 형식 파일’과 ‘System.dll 정상 모듈’ 그리고 ‘[NSIS].nsi’가 확인된다.

● 특정 숫자의 알 수 없는 형식 파일 : 쉘코드 및 암호화 된 LockBit 3.0 PE 존재

● System.dll 정상 모듈 : nsis 구동을 위한 정상 모듈

● [NSIS].nsi : NSIS 실행을 위한 스크립트 파일로 해당 스크립트 기반으로 NSIS가 실행 됨

예시로 “이력서 열심히 하겠습니다 잘 부탁드립니다 감사합니다.exe”라는 파일명으로 유포된 파일을 분석 정보를 정리하면 아래와 같다.

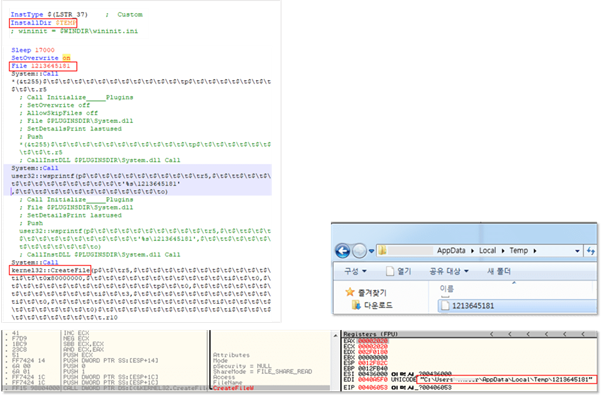

앞서 언급한 것과 같이 이 NSIS 파일 내부에는 ‘특정 숫자 1213645181 파일’, ‘System.dll이 담긴 $PLUGINSDIR 폴더’ 및 ‘[NSIS].nsi 파일’이 존재한다([그림4] 참고). ‘[NSIS].nsi’ 스크립트를 기반으로 NSIS 실행 설치 파일이 구동되는데, 이 코드에 따라 ‘1213645181 파일’을 생성 후 읽어 복호화된 LockBit 3.0 PE를 자기 자신에 인젝션하여 동작한다.

먼저 [그림 4]처럼 nsi 스크립트의 코드 내용과 같이 쉘코드와 암호화된 LockBit 3.0이 존재하는 ‘1213645181 파일’을 %temp% 경로에 생성한다.

[그림 4] 인코딩된 데이터를 TEMP 경로에 생성한 모습

[그림 4] 인코딩된 데이터를 TEMP 경로에 생성한 모습

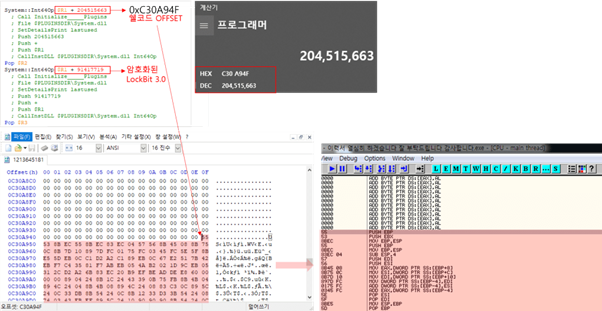

그 다음 [그림 5]와 같이 ‘1213645181 파일’의 특정 OFFSET에 있는 쉘코드를 실행한다. 이를 통해 내부 LockBit 3.0 실행파일을 복호화하고 자기 자신에게 인젝션한다.

[그림 5] 쉘코드 위치 확인

[그림 5] 쉘코드 위치 확인

이렇게 LockBit 3.0에 감염되었을 시, 악성코드는 아래 보안 관련 서비스를 비활성화하도록 레지스트리 값을 수정한다.

● sppsvc : 소프트웨어 보호 서비스

● WinDefend : 윈도우디펜더 서비스

● wscsvc : 윈도우 보안 센터 서비스

● VSS : 볼륨쉐도우 복사 서비스

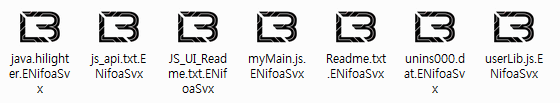

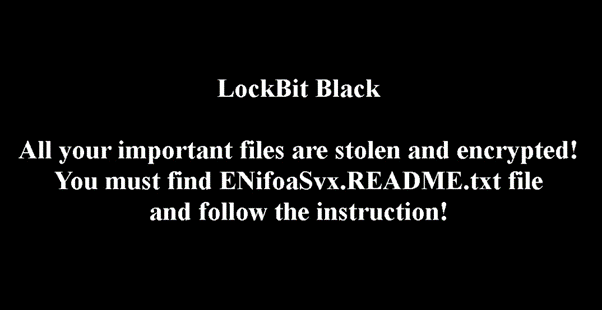

이후 사용자 시스템의 파일을 암호화한다. 암호화된 파일은 [그림 6]에서 볼 수 있듯이 파일명과 아이콘을 “기존파일명.[랜덤문자열]”로 변경한다. 이후 [그림 7]과 같이 랜섬노트를 생성하고 바탕화면 변경을 수행한다.

[그림 6] 암호화된 파일 예시

[그림 7] 암호화 후 변경된 바탕화면

[그림 7] 암호화 후 변경된 바탕화면

LockBit 3.0 랜섬웨어는 이력서로 위장한 메일로 유포되는 만큼 특히 기업들을 타겟으로 할 확률이 높다. 각 기업은 백신을 최신으로 업데이트하는 것뿐만 아니라 직원들이 스팸 메일을 열람하지 않도록 강력하게 권고해야 한다.

현재 V3는 해당 악성코드를 효과적으로 진단 중이다.

출처 : AhnLab