자료 공유 사이트를 통해 유포되는 악성코드 주의!

웹하드는 국내 사용자를 대상으로 하는 공격자들이 악성코드를 유포하기 위해 이용하는 대표적인 플랫폼이다. 안랩은 웹하드를 통해 유포되는 악성코드들을 모니터링 해오고 있으며 과거에도 다수의 블로그 게시물을 통해 정보를 공유한 바 있다. 최근에는 웹하드를 통해 XMRig, 즉 ‘모네로 코인 마이너’를 유포하는 사례가 확인되어 이번 글에서 소개하고자 한다.

일반적으로 공격자들은 성인 게임이나 사용되는 게임의 크랙 버전과 같은 불법 프로그램과 함께 악성코드를 유포한다. 이렇게 웹하드를 유포 경로로 사용하는 공격자들은 주로 njRAT이나 UdpRAT, DDoS IRC Bot과 같은 RAT 유형의 악성코드를 사용자의 기기에 설치한다.

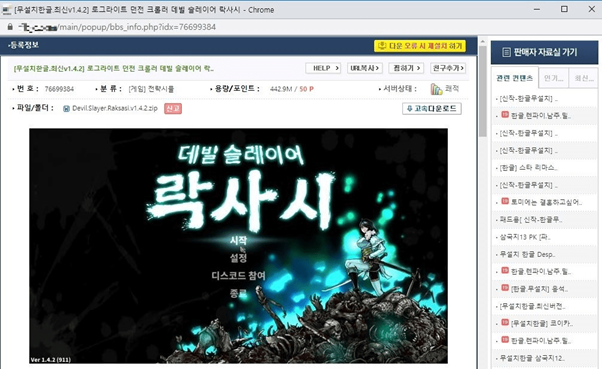

악성코드가 유포된 경로를 확인한 결과 [그림 1]과 같이 특정 웹하드에서 게임 설치 파일로 위장하여 업로드된 압축 파일을 확인할 수 있었다.

[그림 1] 악성코드가 포함된 파일을 유포 중인 게시글

[그림 1] 악성코드가 포함된 파일을 유포 중인 게시글

실제 해당 게시글의 댓글을 보면 사용 중인 백신 프로그램(AntiVirus)에 의해 설치 과정에서 진단이 이루어짐에 따라 이미 내부에 악성코드가 포함되어 있다는 사실을 인지한 사용자들도 다수 있었다.

물론 해당 파일들을 업로드한 사용자가 실제 악성코드 제작자인지는 확인할 수 없다. 이러한 게임 설치 프로그램의 특성상 토렌트나 특정 웹하드에 최초로 업로드된 후 다른 웹하드에서 동일하게 따라 업로드할 수 있기 때문이다.

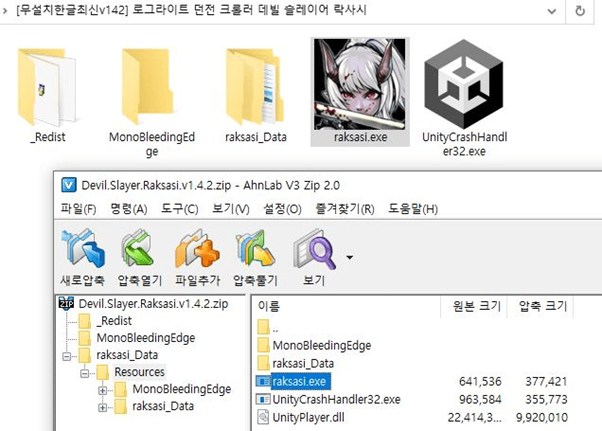

다운로드한 파일의 압축을 풀면 [그림 2]와 같은 폴더와 파일들을 확인할 수 있다. 이후 사용자는 자연스럽게 게임 아이콘으로 위장한 “raksasi.exe” 프로그램을 실행할 것이다. 하지만 해당 파일은 XMRig 코인 마이너를 설치하는 악성코드이며, 실제 게임 프로그램은 raksasi_Data 폴더 안의 Resources 폴더에 존재한다.

[그림 2] 압축 파일 구조

[그림 2] 압축 파일 구조

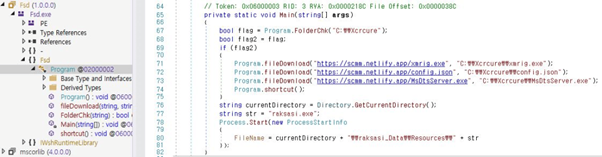

이 악성코드는 매우 간단한 구조를 갖는다. 먼저 “c:\Xcrcure\” 경로에 모네로 채굴 악성코드(xmrig.exe), XMRig 설정 파일(config.json), XMRig 런처 악성코드(MsDtsServer.exe)를 다운로드한다. 그리고 시작 폴더에 XMRig 런처 악성코드를 실행하는 바로가기를 “NewStartUp.lnk”라는 이름으로 생성하여 재부팅 후에 모네로가 동작하도록 한다. 마지막으로 Resource 폴더에 존재하는 원본 게임 프로그램을 실행하여 사용자에게 정상적으로 게임이 동작하는 것처럼 보이도록 한다.

[그림 3] 모네로 마이너 설치 악성코드

[그림 3] 모네로 마이너 설치 악성코드

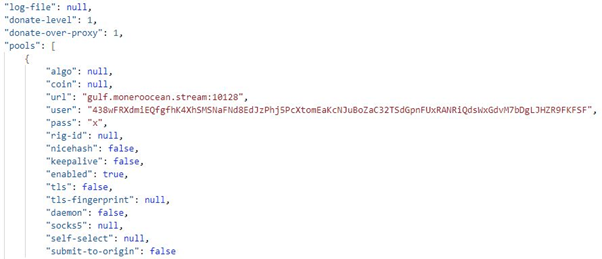

이러한 과정을 통해 설치되는 XMRig는 이후 컴퓨터가 재부팅할 때마다 동일 경로에 존재하는 "config.json" 파일을 읽어 마이닝을 수행한다.

[그림 4] XMRig 설정 파일

[그림 4] XMRig 설정 파일

다음은 json 파일에 존재하는 마이닝 풀 주소 및 공격자의 지갑 주소이다.

– 마이닝 풀 주소 : gulf.moneroocean[.]stream:10128

– 모네로 지갑 주소 : 438wFRXdmiEQfgfhK4XhSMSNaFNd8EdJzPhj5PcXtomEaKcNJuBoZaC32TSdGpnFUxRANRiQdsWxGdvM7bDgLJHZR9FKFSF

이와 같이 웹하드 등 국내 자료 공유 사이트를 통해 악성코드가 활발하게 유포되고 있어 사용자의 주의가 필요하다. 자료 공유 사이트에서 다운로드한 실행파일은 각별히 주의해야 하며, 유틸리티 및 게임 등의 프로그램은 반드시 공식 홈페이지에서 다운로드할 것을 권장한다.

안랩에서는 해당 악성코드를 효과적으로 탐지 및 차단하고 있다.

출처 : AhnLab