국내 대학교 대상 악성 윈도우 도움말 파일 유포 중

ASEC 분석팀은 국내 특정 대학교를 대상으로 악성 윈도우 도움말(CHM) 파일이 다수 유포되고 있는 정황을 포착하였다. 악성 CHM 파일은 올 상반기만해도 다양한 형태로 위장해 사용자들을 위협하고 있어 주의가 요구된다.

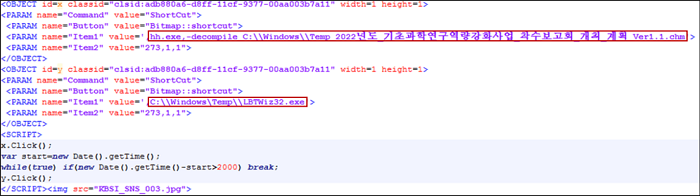

이번에 확인된 악성 CHM 파일은 지난 5월, ASEC 블로그를 통해 소개했던 것과 동일한 유형인 것으로 나타났다. 패당 파일은 파일명 “2022년도_기초과학연구역량강화사업_착수보고회_개최_계획 Ver1.1.chm”으로 유포 중인 것으로 추정된다. [그림 1] 은 악성 CHM 내부의 HTM(인터넷 문서) 파일 코드다.

[그림 1] 내부 HTM 코드

[그림 1] 내부 HTM 코드

공격 전개 과정을 간단히 살펴보자.

사용자가 악성 CHM 파일을 실행하면, 해당 HTM 파일의 코드가 실행된다. 스크립트는 hh.exe를 통해 CHM 파일을 디컴파일(decompile)한 후, LBTWiz32.exe 파일을 실행한다. 이후 정상 이미지(KBSI_SNS_003.jpg)를 사용자 PC 화면에 생성하여 악성 행위를 알아차리기 어렵도록 한다.

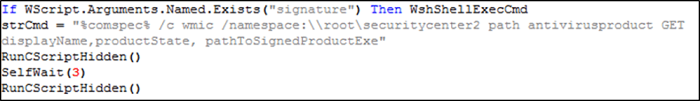

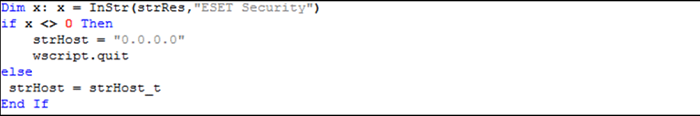

여기서 실행되는 LBTWiz32.exe는 정상 프로그램이며, DLL 하이재킹을 통해 같은 경로에 생성된 악성 DLL(LBTServ.dll)이 로드되어 동작한다. 악성 DLL은 %TEMP% 폴더에 ReVBShell이라는 악성 VBE 파일을 생성해 실행한다. [그림 2] ~ [그림 4]는 디코딩된 VBE 코드 중 일부다.

[그림 2] VBE 코드: 백신 제품 확인 (1)

[그림 3] VBE 코드: 백신 제품 확인 (2)

[그림 4] VBE 코드: C2 연결

ReVBShell은 기존 소개한 유형과 동일하게 “ESET Security” 제품이 존재하는 경우 악성 행위를 수행하지 않는다. 해당 백신 제품이 없는 것으로 확인되었을 때 공격자 서버(C2) 연결을 시도한다. C2 연결 시 공격자 명령에 따라 아래 기능을 수행할 수 있다.

VBE 기능

- 운영체제 정보 획득 (“SELECT * FROM Win32_OperatingSystem”)

- 네트워크 어뎁터 정보 획득 (SELECT * FROM Win32_NetworkAdapterConfiguration WHERE MACAddress > ”)

- 컴퓨터 이름 및 도메인 정보 획득

- 현재 실행 중인 프로세스 정보 획득 (SELECT * FROM Win32_Process)

- 파일 다운로드 및 실행 기능

- WGET 기능 (여러 파일 한 번에 혹은 자동 다운로드)

최근 CHM을 이용한 악성코드 유포가 국내에서 다수 확인되고 있다. 특히, 불특정 다수가 아닌 특정 기관들을 대상으로 유포되고 있어 관련 사용자들은 더욱 주의를 기울여야 하고 출처가 불분명한 파일 실행을 자제해야 한다.

현재 V3에서는 해당 악성코드들을 다음과 같이 진단하고 있다.

[파일 진단]

Trojan/Win.ReverseShell.R506553 (2022.07.26.00)

Trojan/HTML.Generic (2022.07.26.00)

Trojan/VBS.Generic (2022.07.26.00)

[IOC]

56b3067c366827e6814c964dd8940c88

058bed5a09c20618897888022fd0116e

e8aa5c0309cbc1966674b110a4afd83a

ckstar.zapto[.]org:443

출처 : AhnLab