유명 포털 로그인 페이지, 주소까지 봐야하는 이유

국내 대형 포털의 계정 정보를 탈취하려는 시도는 끊임없이 발생하고 있다. 최근에는 악성코드를 불특정 다수에 전파하는 유형 대신 피싱 도메인을 소규모로 자주 변경하면서 탈취를 시도하는 모습이 확인되었다. 본 보고서에서는 유명 포털 도메인으로 위장한 피싱 유형을 분류해 분석하였다.

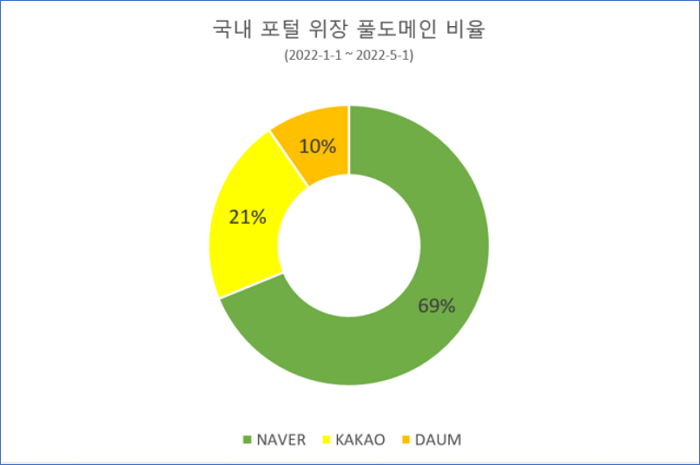

국내 대형 포털 도메인 사칭 비율

피싱 메일은 포털에서 제공하는 다양한 서비스 중 ‘로그인 서비스 페이지’로 위장한 형태가 많았다. 2022년 1월 1일부터 5월 1일까지 수집된 풀도메인 약 1,350건 중 국내 대형 포털과 유사한 키워드가 포함된 비율은 [그림 1]과 같다.

[그림 1] 국내 대형 포털 풀도메인으로 위장한 비율

[그림 1] 국내 대형 포털 풀도메인으로 위장한 비율

‘NAVER(네이버)’ 키워드가 포함된 도메인의 비중이 가장 높은 것을 알 수 있다.

네이버 피싱

네이버 피싱은 네이버에서 제공하는 서비스와 동일한 인터페이스로 위장한 형태가 많았다. 관련된 풀도메인의 키워드를 분석하여 다음과 같이 분류하였는데, 실제 피싱으로 유도하는 페이지를 분석한 것은 아니므로 분류에 다소 차이가 있음을 미리 밝힌다.

▲로그인 서비스 위장

▲스토어 서비스 위장

▲고객센터 서비스 위장

▲메일 서비스 위장

▲멤버십 서비스 위장

▲보안 서비스 위장

▲전자 문서 서비스 위장

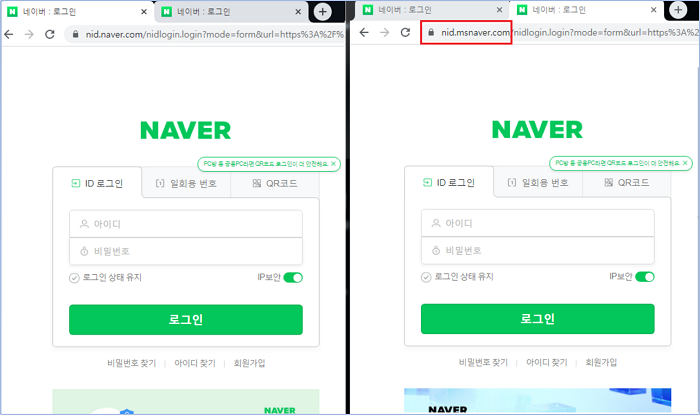

[그림 2] 네이버 – 정상 로그인 페이지 (좌) / 피싱 로그인 페이지 (우)

[그림 2] 네이버 – 정상 로그인 페이지 (좌) / 피싱 로그인 페이지 (우)

[그림 2]는 네이버 정상 로그인 페이지와 피싱 로그인 페이지의 모습이다. 웹 브라우저의 주소 표시줄을 제외하면 정상 로그인 페이지와 다른 점을 알아보기 어렵다.

1. 풀도메인명

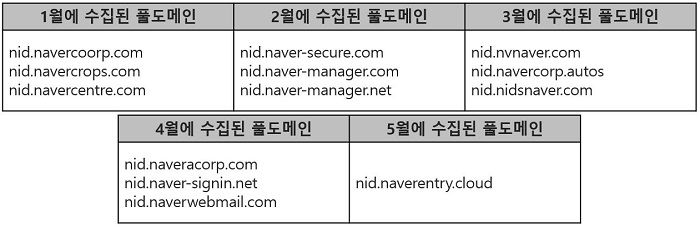

키워드 ‘NAVER’가 포함된 유사 풀도메인 중 위에서 언급한 로그인 서비스로 위장한 풀도메인명에는 공통점이 존재한다. ‘nid.naver*.*’로 시작하는 풀도메인명은 2022년 1월부터 5월까지 총 106건이 수집되었다. [표 1]은 이 중 풀도메인명 3건씩을 예시로 정리한 것이다.

[표 1] 공통적인 특징이 있는 네이버 피싱 풀도메인 유형

[표 1] 공통적인 특징이 있는 네이버 피싱 풀도메인 유형

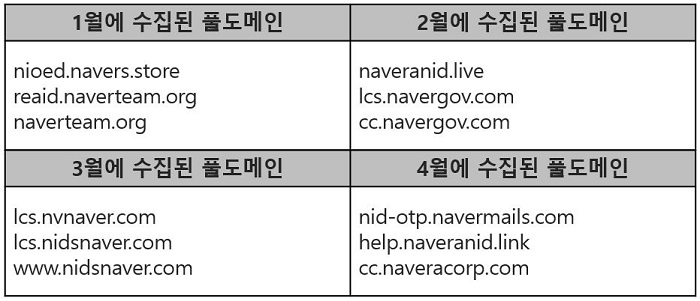

또한 특정한 패턴은 없지만 네이버에서 제공하는 서비스와 유사한 형태로 위장한 풀도메인명도 동일한 기간에 82건이 수집되었다.

[표 2] 공통적인 특징이 없는 네이버 피싱 풀도메인 유형

[표 2] 공통적인 특징이 없는 네이버 피싱 풀도메인 유형

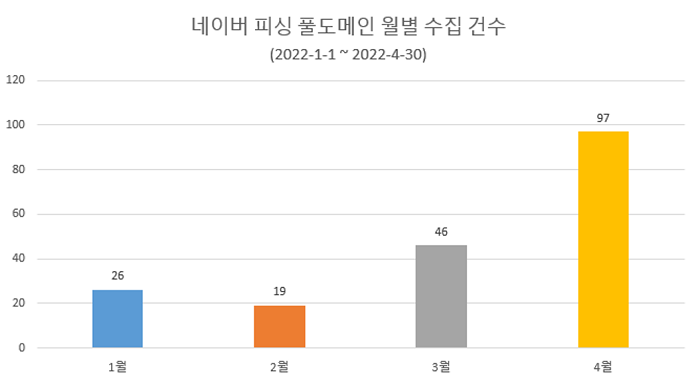

다음은 [표 1], [표 2]와 유사한 풀도메인 188건에 대한 2022년 월별 수집 통계이다.

[그림 3] 월별 네이버 피싱 풀도메인 수집 건수

[그림 3] 월별 네이버 피싱 풀도메인 수집 건수

수집 건수가 4월에 증가한 이유는 자사에서 4월 15일부터 네이버 피싱 풀도메인에 대한 탐지를 적극적으로 시작했기 때문이다. 기존 풀도메인들이 탐지되자 도메인 제작자는 새로운 풀도메인을 생성하여 피싱 캠페인을 재개한 것으로 보인다.

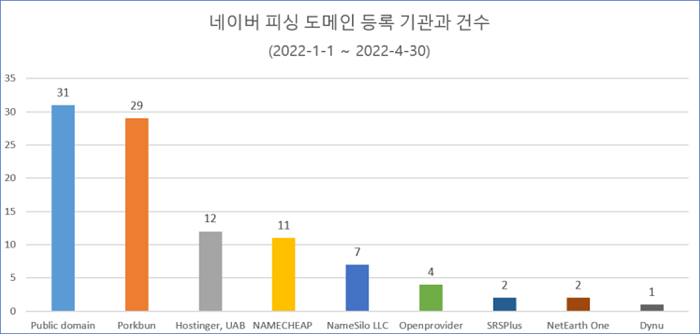

2. 도메인 등록 기관

네이버 피싱 제작자는 다양한 도메인 등록 기관을 이용하여 피싱 도메인을 등록하고 있는 것으로 확인되었다. 따라서 피싱 도메인을 제작하는 개인 또는 조직은 다양할 것으로 추정된다. [표 1], [표 2]와 같은 유형의 풀도메인 188건 중 130건의 도메인만 분류하여 분석한 결과는 다음과 같다.

[그림 4] 네이버 피싱 도메인 등록 기관과 도메인 등록 건수

[그림 4] 네이버 피싱 도메인 등록 기관과 도메인 등록 건수

네이버 피싱 도메인은 주로 Public domain(https://publicdomainregistry.com/)과 Porkbun(https://porkbun.com/)에서 등록되었다. 분석에 사용된 도메인 130건 모두 유효한 등록 정보가 존재하지는 않았다. 이 중 도메인 31건은 등록 정보가 확인되지 않았고, 새로 생성된 도메인은 OSINT(오픈소스 인텔리전스)에 관련 정보가 없는 것으로 확인되었다.

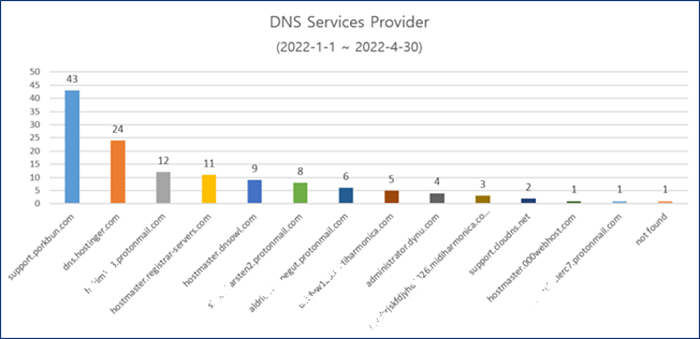

3. DNS 서비스 제공자

동일한 도메인 데이터 130건을 이용하여 DNS(Domain Service System) 서비스 제공자를 확인하였다. 일반적으로 DNS 서비스 제공자는 도메인을 호스팅하는 서비스 회사이다. 따라서 대부분의 도메인 등록 기관에는 등록된 DNS 호스팅 서비스가 포함된다.

[그림 5] DNS 서비스 제공자 현황

[그림 5] DNS 서비스 제공자 현황

DNS 서비스 제공자로는 Porkbun (https://porkbun.com/)과 Hostinger (https://www.hostinger.com/)가 주로 사용되었다. 일부 항목은 ‘protonmail.com’ 형태의 주소를 가지고 있는데, 이는 도메인 등록 기관이 DNS 서비스 제공자에 대한 올바른 정보를 제공하지 않기 때문인 것으로 추정된다.

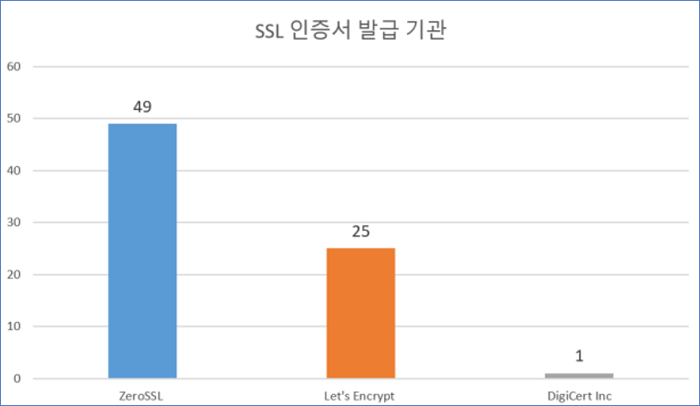

4. SSL 인증서

전체 풀도메인 188건 중 40퍼센트에서 SSL 인증서가 발급되었다. 네이버 피싱 도메인 제작자는 이를 HTTPS 서비스로 위장하기 위해 발급받은 것으로 보인다.

[그림 6] SSL 인증서 발급 기관 현황

[그림 6] SSL 인증서 발급 기관 현황

네이버 피싱 제작에 두번째로 자주 사용된 도메인 등록 기관인 Porkbun (https://porkbun.com/)에서 도메인 등록 시 90일 동안 무료로 사용할 수 있는 ‘Let’s Encrypt’ SSL 인증서를 발급받을 수 있다. 그러나 네이버 피싱 제작자는 Porkbun 대신 ‘ZeroSSL’에서 발급한 인증서를 더 선호하였다. 참고로 해당 인증서는 https://publicdomainregistry.com/에서 등록된 도메인에서 가장 많이 사용되었다.

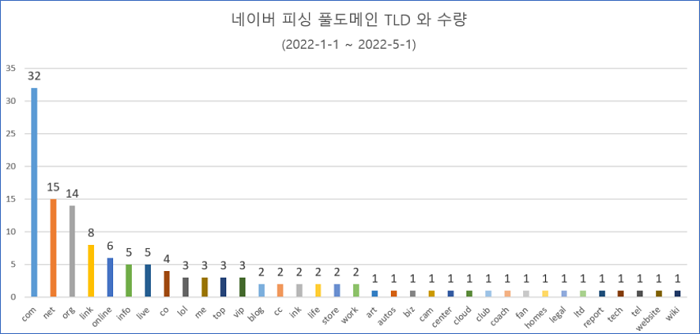

5. TLD 분류

네이버 피싱 도메인이 가장 많이 사용한 TLD(Top-Level Domain)는 *.com이며, *.org와 *.net이 뒤를 이었다. 피싱 도메인 제작자는 ‘naver.com’처럼 공신력 있는 도메인으로 위장하여 사용자들을 쉽게 속이기 위해 이와 같은 도메인을 사용한 것으로 보인다. 다음은 전체 도메인 130건에 대한 TLD 분포이다.

[그림 7] 네이버 피싱 풀도메인 TLD 와 수량

[그림 7] 네이버 피싱 풀도메인 TLD 와 수량

[그림 7]의 TLD 분포를 통해 해당 도메인들의 1년 유지 비용을 계산해 보았다. 도메인들은 각기 다른 기관에서 등록되었지만 편의상 네이버 피싱 도메인으로 두번째로 많이 사용된 등록 기관 Porkbun(https://porkbun.com/)의 2022년 5월 6일 가격으로 계산하였다. 그 결과 1년 유지 비용으로 851.64달러, 원화로 약 1,082,000원이 사용된 것으로 추정하였다.

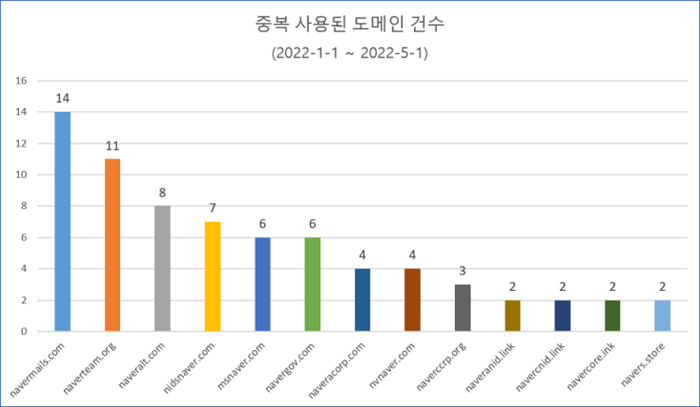

6. 중복 사용된 도메인 건수

네이버 피싱 도메인 중 두 번 이상 중복 사용된 도메인은 [그림 8]과 같다.

[그림 8] 중복 사용된 피싱 도메인 건수

[그림 8] 중복 사용된 피싱 도메인 건수

이 중 ‘navermails.com’은 14번, ‘naverteam.org’는 11번 중복 사용되었다. 즉, 해당 도메인의 하위 풀도메인이 각각 14번과 11번 만들어진 것을 알 수 있다. 네이버 피싱 제작자는 앞서 소개한 바와 같이 *.com, 과 *.org 처럼 공신력이 있는 TLD를 통해 네이버 메일 서비스와 네이버(지원)팀처럼 보이도록 하였다.

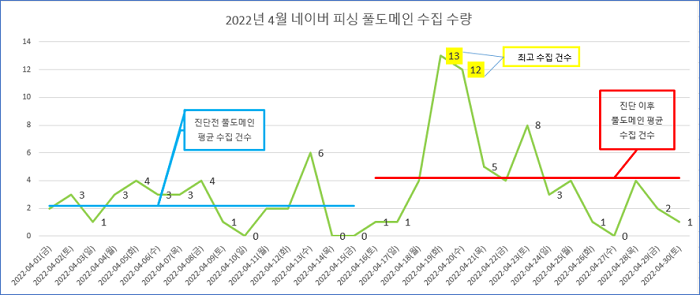

7. 안랩의 풀도메인 진단 및 수집 현황

안랩은 2022년 4월 15일 오전부터 1차로 본격적으로 네이버 피싱 풀도메인에 대한 진단을 시작하였다. 이후 피싱 도메인 제작자도 이에 대응하여 도메인을 추가로 생성하고 등록하였다. 다음은 4월 한 달 동안 수집된 네이버 피싱 풀도메인 건수이다.

[그림 9] 2022년 4월 네이버 피싱 도메인 수집 건수

[그림 9] 2022년 4월 네이버 피싱 도메인 수집 건수

안랩이 네이버 피싱 풀도메인을 진단하기 전인 4월 1일부터 15일까지는 하루 평균 2건 정도의 신규 풀도메인이 수집되었다. 그런데 진단을 시작한 4월 15일부터는 신규 풀도메인이 하루 평균 4건 확인되었으며, 특히 19일과 20일 이틀 동안 25건이 수집되었다. 해당 풀도메인 25건은 4월 16일부터 18일까지 도메인 등록 기관 https://porkbun.com을 이용하여 등록된 것으로 확인되었다.

안랩에서는 4월 29일부터 네이버 피싱 2차 대응을 진행했으며, 이후 5월 6일까지 신규 도메인은 1건만 수집되었다. 따라서 1차 대응 시기와 달리 네이버 피싱 제작자는 신규 도메인 생성을 적극적으로 진행하지 않은 것으로 보인다.

네이버 피싱 도메인과 국민은행 피싱 도메인의 연관성

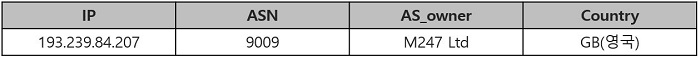

안랩은 자사 인프라에 수집된 로그 분석 중 네이버 피싱 도메인에 할당된 아래 IP에서 국민은행 홈페이지로 위장한 풀도메인(https://kbstarr.com)을 확인하였다.

[표 3] 네이버 및 국민은행 피싱 도메인에 할당된 IP

[표 3] 네이버 및 국민은행 피싱 도메인에 할당된 IP

신규 도메인이 상당수 할당되어 있는 것으로 보아 이는 ‘publicdomainregistry’의 Parking IP로 추정된다. 도메인 이름을 등록했지만 아직 웹사이트가 준비되지 않은 경우 도메인 등록 기관은 별도의 파킹 페이지(Parking Page) 및 파킹 IP(Parking IP)에 도메인을 할당하며, 이러한 IP의 경우 IOC로써 가치는 높지 않다.

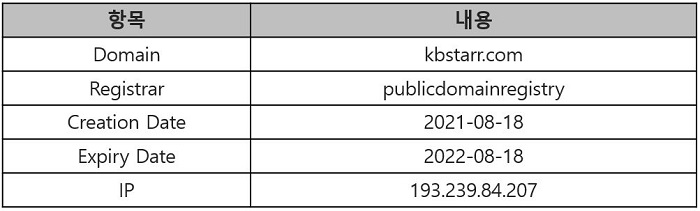

[표 4] kbstarr.com 도메인 정보

[표 4] kbstarr.com 도메인 정보

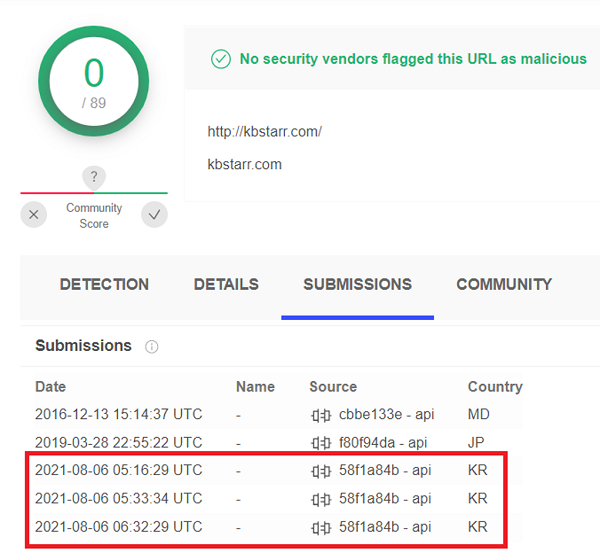

해당 도메인의 정보는 [표 4]와 같다. 제작자는 네이버 피싱 도메인 등록 시 자주 사용된 도메인 등록 기관 ‘publicdomainregistry’를 사용했으며, 등록일자는 2021년 8월 18일이다. 또한 2021년 8월 6일에는 바이러스토탈(VirusTotal)에서 해당 도메인이 포함된 URL 검사를 한 이력을 찾을 수 있었다. 도메인을 등록하기 전 바이러스토탈을 이용하여 URL 탐지 테스트를 수행해본 것으로 추정된다. URL 검사를 제출한 국가는 우리나라이며, 동일 날짜에 검사 결과를 3번 제출하였다.

[그림 10] 국민은행 사칭 도메인에 대한 바이러스토탈 URL 검사 제출 이력

[그림 10] 국민은행 사칭 도메인에 대한 바이러스토탈 URL 검사 제출 이력

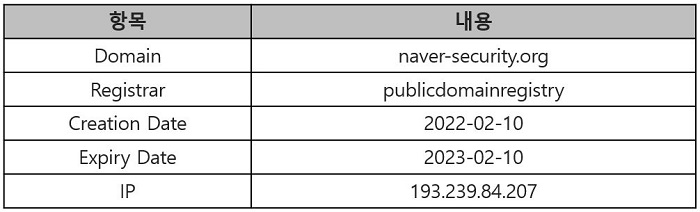

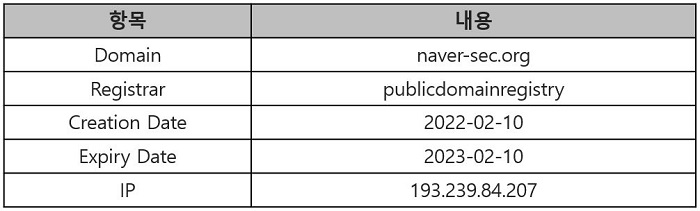

해당 IP에서는 다음과 같은 네이버 피싱 도메인이 할당된 이력도 있었다.

[표 5] naver-security.org 도메인 정보

[표 5] naver-security.org 도메인 정보

[표 6] naver-sec.org 도메인 정보

[표 6] naver-sec.org 도메인 정보

위 도메인이 실제 피싱 공격에 사용되었는지는 확인할 수 없었다. 다만, 네이버 피싱 도메인에 자주 사용된 도메인 등록 기관이 국민은행 피싱 도메인에서도 사용된 것을 알 수 있다.

결론

2022년 1월부터 4월까지 집계된 도메인 등록 건수를 보면 네이버 피싱 캠페인은 불특정 다수를 대상으로 대규모로 진행된 피싱 캠페인은 아니다. 그러나 자사 인프라에 수집된 로그를 분석한 결과 도메인을 재사용하며 소규모 피싱 캠페인을 지속적으로 수행하고 있는 것으로 확인되었다.

네이버 피싱 도메인 제작자는 네이버 도메인과 콘텐츠를 정교하게 모방하고 있다. 또한 정식 네이버 서비스가 변경되면 이를 피싱 페이지에도 바로 업데이트하는 민첩함을 보인다. 피싱 풀도메인이 탐지되자 주말에도 신규 도메인들을 등록하는 모습을 보이기도 했다. 신규 도메인을 등록하고 유지하기 위해 일정 금액을 지불할 의향이 충분히 있는 것으로 보아 탈취한 계정들로 재정적인 이익을 얻고 있는 것으로도 보인다.

한편 2022년 1월 말일과 2월 초에 수집된 도메인들을 분석한 결과 설날 연휴가 있던 2월 1일부터 4일까지는 신규 도메인 등록 작업을 하지 않은 것으로 확인되었다. 이를 볼 때, [그림 2] 와 [표 1] 유형의 네이버 피싱 제작자는 우리나라를 포함한 동아시아권에 거주하는 것으로 추정된다.

출처 : AhnLab