웹 브라우저 자동 로그인 계정 정보 노리는 레드라인 주의!

최근 ASEC 분석팀은 한 기업의 내부망 침해 사고 조사를 진행하던 중 기업망 접근에 사용된 VPN 계정이 재택 근무 중인 한 직원의 개인 PC에서 유출된 것임을 확인했다. 이게 도대체 어떻게 된 일일까?

이번 글에서는 웹브라우저 자동 로그인 기능을 이용해 사용자 계정 정보를 탈취하는 레드라인(RedLine) 인포스틸러 악성코드에 대해 살펴본다.

사건의 발단: 재택 근무로 인해 안전하지 않은 네트워크 연결

피해가 발생한 기업에서는 재택 근무 중에 사내 망에 접근할 수 있도록 VPN 서비스를 제공하고 있었으며, 해당 기업의 직원들은 지급된 노트북 또는 개인 PC로 VPN 연결 후 업무를 수행했다. 피해 직원 A씨는 웹 브라우저에서 제공하는 비밀번호 관리 기능을 이용해 VPN 사이트에 대한 계정 및 패스워드를 웹 브라우저에 저장하고 사용했다. 그러던 중 계정 정보를 노리는 악성코드에 감염돼 다수의 사이트 계정과 패스워드가 유출됐으며, 이 중에는 기업의 VPN 계정도 포함돼 있었다.

유출된 VPN 계정은 약 3개월 후 해당 기업 내부망 해킹에 사용됐다.

웹 브라우저의 비밀번호 관리 기능: 내 계정 정보를 어디에, 어떻게 저장하나?

웹 브라우저는 사용자 편의를 위해 웹 사이트 방문 중 로그인 양식에 입력한 계정과 비밀번호를 보관하고, 재방문 시 자동으로 입력해주는 기능을 제공한다. 크로미엄(Chromium) 기반 웹 브라우저(Edge, Chrome)에서는 기본적으로 비밀번호 관리 기능이 활성화돼 있다.

[그림 1] Chrome의 비밀번호 저장 제안 팝업

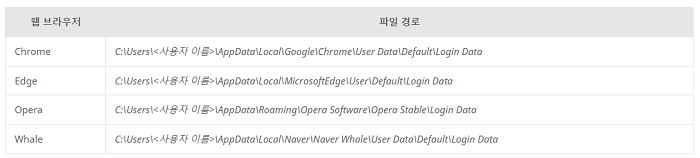

로그인 시 입력된 정보는 브라우저의 비밀번호 관리 기능에 의해 'Login Data(로그인 데이터)' 파일에 저장된다.

[표 1] 크로미엄 기반 웹 브라우저의 Login Data(로그인 데이터) 경로

[표 1] 크로미엄 기반 웹 브라우저의 Login Data(로그인 데이터) 경로

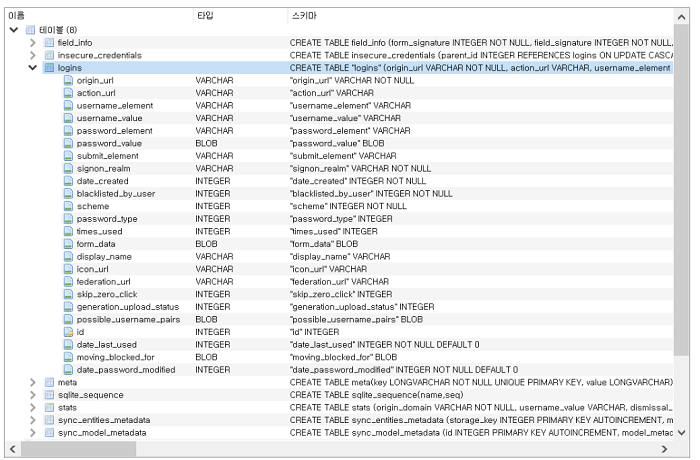

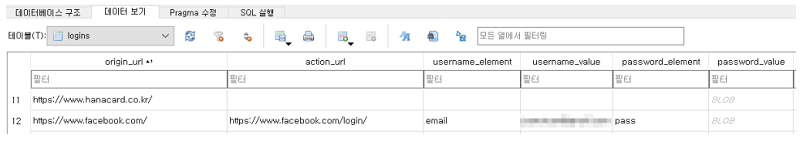

Login Data(로그인 데이터)는 SQLite 데이터 베이스(DB) 파일로, 계정 및 패스워드 정보는 'logins' 테이블에 저장된다. logins 테이블에는 계정 및 패스워드 외에도 저장 시간, 로그인 사이트 URL, 접근 횟수 등의 정보가 저장된다.

[그림 2] Login Data의 logins 테이블

[그림 2] Login Data의 logins 테이블

사용자가 사이트에 대한 계정/패스워드 정보 저장을 거부한 경우에는 이를 기억하기 위해 blacklisted_by_user 필드가 1로 설정되고, username_value 와 password_value 필드는 계정 및 패스워드 없이 origin_url 정보만 logins 테이블에 기록된다([그림 3] 참고).

[그림 3] logins 테이블에 저장된 데이터 예시

레드라인 인포스틸러의 주요 특징은?

피해 직원 PC는 가정내에서 온 가족이 사용하는 시스템으로, 안전하게 관리되고 있지 않았던 것으로 확인됐다. 다양한 악성코드에 오래 전부터 감염돼 있었으며, 타사 백신이 설치돼 있었으나 제대로 탐지 및 치료되지 않은 것으로 밝혀졌다.

감염된 악성코드 중에는 레드라인(RedLine) 인포스틸러 계열 악성코드가 포함돼 있었다. 레드라인(RedLine) 인포스틸러는 웹 브라우저에 저장된 계정 정보를 수집하는 인포스틸러 유형의 악성코드로 2020년 3월 러시아 다크웹에 처음 등장했다. REDGlade(레드글레이즈)라는 이름의 사용자는 여러 해킹 포럼에 레드라인(RedLine) 인포스틸러에 포함된 다양한 기능을 설명하며 $150~$200에 해당 해킹 도구를 판매하는 홍보글을 게시하기도 했다.

[그림 4] 레드라인(RedLine) 인포스틸러 텔레그램 페이지

레드라인(RedLine) 인포스틸러는 다크웹에서 구매자를 가리지 않고, 불특정 다수에게 판매된 악성코드이므로, 악성코드 제작자와 공격자를 직접적으로 연관 시키기는 어렵다. 또한 다크웹에서는 악성코드외에도 레드라인(RedLine) 인포스틸러를 사용해 유출한 자격증명 정보도 판매되고 있었다.

레드라인(RedLine) 인포스틸러 악성코드는 2020년 3월경 처음으로 등장했으며, 코로나19 이슈를 악용한 피싱 메일에 자주 이용됐다. 이후 피싱 메일, 구글 광고 악용, 사진 편집 프로그램 위장 등 다양한 방식으로 악성 파일이 유포된 것으로 알려져 있다.

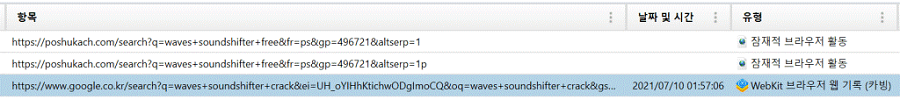

이번 사건에서 레드라인(RedLine) 인포스틸러 악성코드는 음정 보정 프로그램인 Waves(웨이브스)사의 SoundShifter(사운드쉬프터)의 크랙 프로그램으로 위장하여 온라인 상에 유포돼 있었다. 사용자는 소프트웨어 이름과 'crack(크랙)' 및 'free(무료)' 등을 검색어로 입력해 파일을 검색하고 다운로드했으며, 다운로드한 파일을 직접 실행해 악성 파일에 감염됐다.

[그림 5] 구글 검색엔진에서 “waves soundshifter crack” 을 검색한 기록

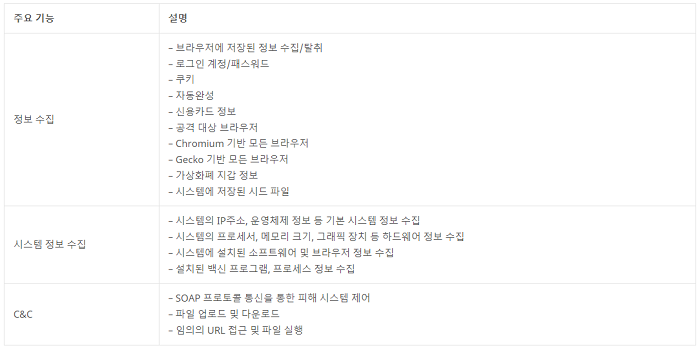

레드라인(RedLine) 인포스틸러 악성코드는 주요 기능은 다음과 같다.

[표 2] 레드라인 악성코드의 주요 기능

[표 2] 레드라인 악성코드의 주요 기능

브라우저의 계정 정보 보관 기능은 매우 편리한 기능이지만, 악성코드 감염 시 쉽게 계정 정보가 노출될 우려가 있으므로, 가급적 사용하지 않아야 한다. 또한, 출처가 불분명한 프로그램은 사용을 자제하고, V3와 같은 백신 프로그램은 최신 버전으로 유지할 것을 권고한다.

출처 : AhnLab