주의! 매크로 실행 이미지를 클릭했을 뿐인데…

ASEC은 엑셀(Excel) 4.0 매크로를 이용한 악성 엑셀 파일이 지속적으로 유포 중임을 확인했다. 해당 악성코드는 지난 5월 불특정 다수에게 메일을 통해 유포된 적이 있으며, 현재까지 다수 확인되고 있어 사용자의 주의가 필요하다.

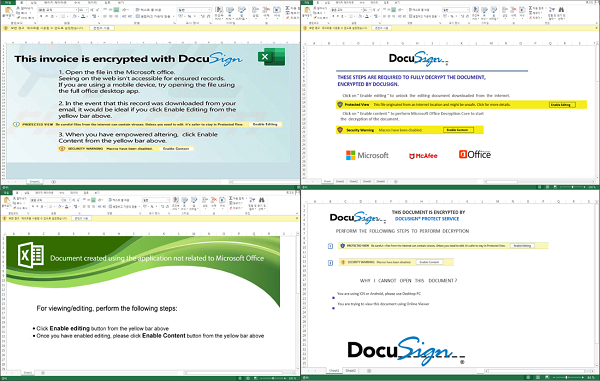

유포 중인 악성 엑셀 파일 내부에는 매크로 실행을 유도하는 이미지가 포함되어 있다. [그림 1]은 현재 유포중인 파일에서 사용된 이미지이다.

[그림 1] 내부 이미지 모음

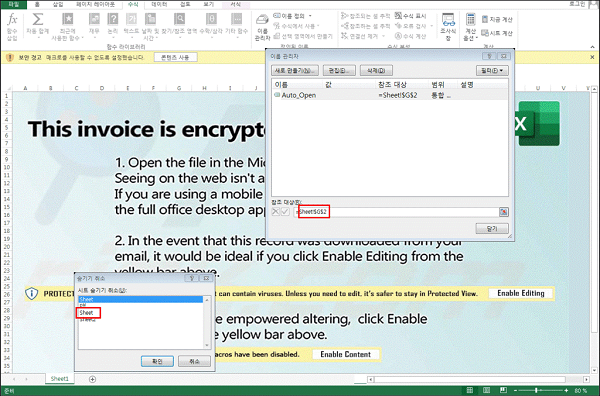

해당 악성코드는 이름 관리자에 Auto_Open으로 특정 셀을 설정하여 매크로 실행 시 셀에 있는 수식이 자동으로 실행되어 악성 행위를 수행한다. 수식은 주로 숨겨진 시트에 존재하며, 수식이 있는 셀의 열을 숨김 처리하여 해당 셀이 존재하지 않는 것처럼 보이도록 했다.

[그림 2] 숨겨진 시트와 이름 관리자

최근 확인된 파일은 시트 숨김 뿐만 아니라 이름 관리자에 설정된 이름이 노출되지 않도록 했다. 엑셀 내부 xl\workbook.xml 파일에 [그림 3]과 같이 설정한 이름에 숨김(hidden) 속성을 부여해 사용자가 이름 관리자를 확인했을 때 설정된 이름이 존재하지 않는 것처럼 보이도록 한다.

![]() [그림 3] xl\workbook.xml 내부

[그림 3] xl\workbook.xml 내부

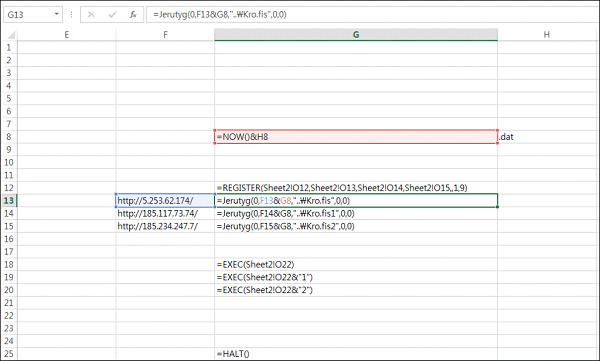

악성 파일 내부에는 기존과 동일하게 수식 매크로가 여러 시트에 분산이 되어 있거나 하얀색 글씨로 쓰여져 있어 사용자가 이를 알아차리기 어렵게 되어있다.

[그림 4] 분산 및 은닉되어 있는 수식 매크로

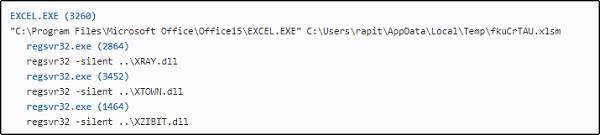

그리고, 매크로 실행 시 이전과 동일하게 URLDownloadToFileA 함수를 이용해 추가 악성 파일들을 다운로드 한다. 추가 파일 다운로드 URL은 hxxp://[IP]/[특정 숫자 or 문자].dat 또는 .png, .dat 등으로 구성되어 있다. 다운로드된 악성 파일은 regsvr32.exe를 통해 실행되며 안랩의 자동 분석 시스템인 RAPIT에서 확인되는 행위는 아래와 같다.

[그림 5] RAPIT에서 확인되는 프로세스 트리

[그림 5] RAPIT에서 확인되는 프로세스 트리

현재는 악성 파일이 다운로드 되지 않아 파일 유형을 명확하게 판단하긴 어렵다. 다만, 주로 트릭봇(TrickBot) 등 정보 유출형 악성코드를 다운받는 것으로 확인된다.

악성 매크로 시트가 포함된 엑셀 파일은 주로 스팸 메일을 통해 유포되고 있어, 사용자들은 출처가 불분명한 메일에 대해 각별한 주의를 기울여야 한다. 또한, 이와 같은 메일에 첨부된 문서 파일 매크로 실행을 삼가야 한다.

출처 : AhnLab