견적서 요청 메일 수신하면 로키봇 악성코드 의심!

ASEC은 최근 견적서 요청 건으로 위장한 로키봇(Lokibot) 악성코드 유포 정황을 확인했다. 로키봇 악성코드는 수 년 전부터 꾸준히 유포되고 있으며, ASEC 주간 악성코드 통계에서도 계속해서 상위권에 위치해 있다.

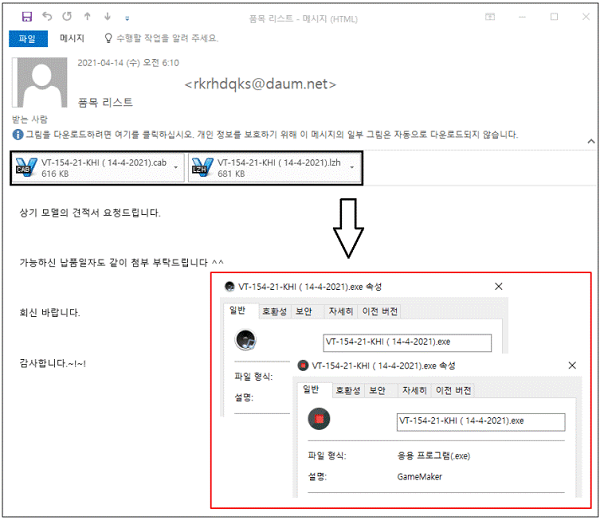

이번에 확인된 로키봇(Lokibot) 악성코드는 피싱 메일 내 첨부파일을 통해 유포되고 있다. CAB/LZH 형태로 압축된 파일을 이용한 점이 특징이다.

[그림 1] 피싱 메일 내 CAB/LZH 첨부파일을 통해 유포되는 로키봇 악성코드

[그림 1] 피싱 메일 내 CAB/LZH 첨부파일을 통해 유포되는 로키봇 악성코드

메일 본문의 내용은 굉장히 간단하다. 하지만, 발신인과 회사 이름 등이 국내에 실제로 존재하기 때문에 관련 업무를 수행하고 있다면 의심 없이 첨부 파일을 실행해 볼 가능성이 있다.

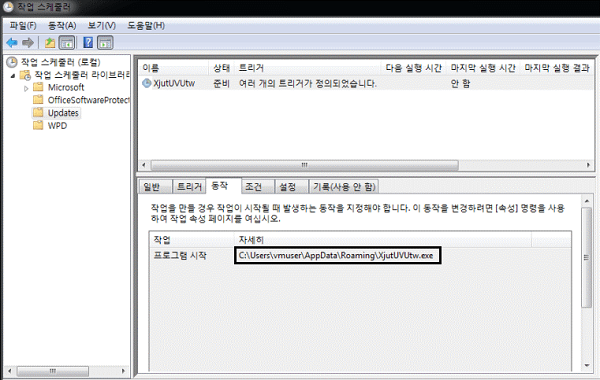

[그림 2] 작업 스케쥴러에 등록된 자가복제 파일 실행 스케쥴

[그림 2] 작업 스케쥴러에 등록된 자가복제 파일 실행 스케쥴

첨부파일을 내려 받아 실행 시 확인되는 행위 발현은 그간 알려진 인포스틸러(Infostealer) 유형의 악성코드와 크게 다르지 않다. 기본적으로 파일을 자가복제하고, 해당 파일을 스케쥴러(schtasks.exe)에 등록한다. 그리고, 웹브라우저와 FTP 계정정보 및 설정 파일을 탈취하여 공격자 서버(C2)로 전송하는 전형적인 정보 탈취 행위를 보인다.

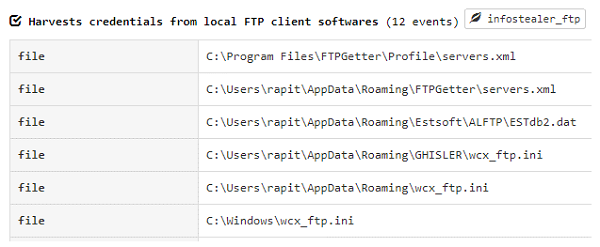

[그림 3] 안랩 악성코드 자동분석 인프라(RAPIT) 분석결과 발췌(1)

[그림 3] 안랩 악성코드 자동분석 인프라(RAPIT) 분석결과 발췌(1)

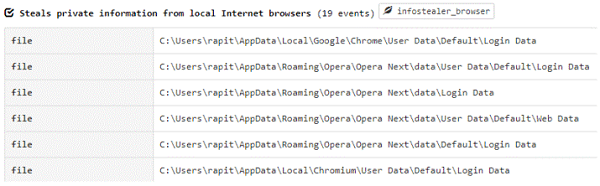

[그림4] 안랩 악성코드 자동분석 인프라(RAPIT) 분석결과 발췌(2)

[그림4] 안랩 악성코드 자동분석 인프라(RAPIT) 분석결과 발췌(2)

안랩 악성코드 자동분석 인프라(RAPIT) 시스템에서 해당 악성코드를 실행하면, 위 [그림 3], [그림 4]와 같이 FTP 프로그램의 설정정보와 웹브라우저의 계정정보를 탈취하려는 행위를 확인할 수 있다.

이러한 사회공학적 기법을 통해 지속적으로 악성코드가 유포되고 있으므로, 사용자들은 첨부파일이 있는 메일을 열람할 시 각별한 주의를 기울여야 한다. 수행하고 있는 업무와 관련된 내용이더라도 실행파일 형태의 첨부파일을 실행하는 것은 지양해고, 사용하고 있는 백신은 항상 최신 버전으로 유지해야 한다.

V3 진단옵션에서 압축파일을 진단하도록 선택하면, 위와 같은 CAB/LZH 형태로 압축된 악성코드도 진단 가능하다.

본문에서 소개한 악성코드는 현재 V3에서 다음과 같이 진단하고 있다.

[파일진단]

Infostealer/Win.Generic.R415653

Malware/Win.Generic.C4415523

[관련 IoC정보]

C2: hxxp://104.168.140[.]79/ghost/fre.php

Hash: bebf9fe03f112b3d56973f0dd4701848

출처 : AhnLab