유튜브 비공식 앱 SmartTube, 악성 버전 주의

최근 광고 없이 유튜브를 시청할 수 있어 많은 사용자가 설치해 온 SmartTube 앱에서 서명키 유출 및 악성 라이브러리 삽입 사고가 발생했다. 일부 버전에서는 사용자 동의 없이 데이터를 수집해 전송하는 위험 요소가 확인됐으며, 배포 경로 특성상 일반 사용자가 정상과 악성 버전을 구별하기 어려운 상황이다. 개발자가 긴급 조치를 취해 새로운 서명과 패키지로 앱을 재배포했지만, 기존 사용자는 즉각적인 점검이 필요하다. 이번 사고의 경위를 좀 더 자세히 살펴보자.

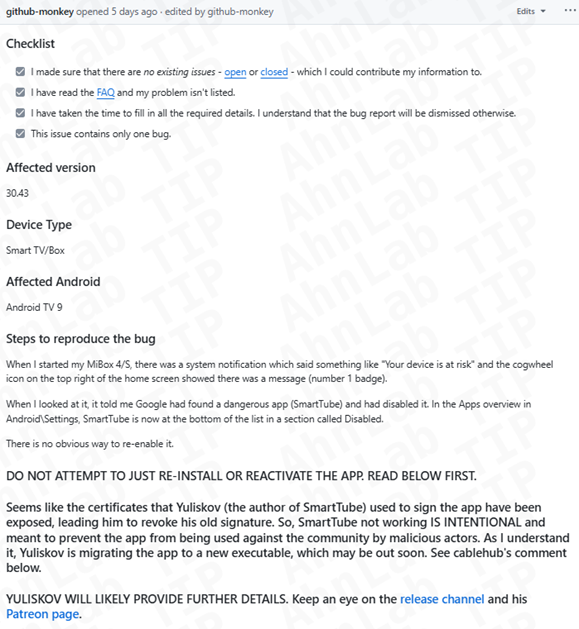

[그림 1] 사용자 신고

개발자는 서명키 유출 사실과 함께 기존 앱 빌드에 악성 행위를 수행할 가능성이 있는 라이브러리가 포함됐다는 점을 공식적으로 인정했다.

[그림 2] 개발자 공지

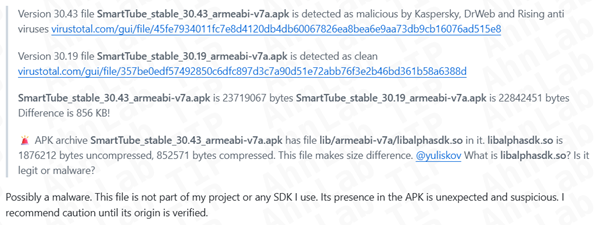

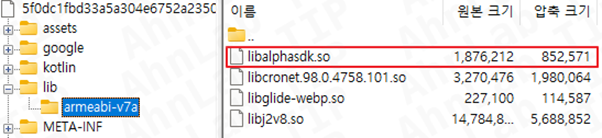

SmartTube 30.51 버전에는 libalphasdk.so라는 정체 불명의 라이브러리가 포함돼 있었다. 해당 라이브러리는 공개된 소스 코드에는 존재하지 않으며, 릴리즈 빌드 과정에서만 삽입된 것으로 추정되고 있다.

문제의 라이브러리는 사용자 동의 없이 백그라운드에서 실행돼 암호화된 채널로 데이터를 수집 및 전송하는 기능이 있었으며, 현재까지 디도스(DDos) 봇넷 등 직접적인 악성 활동은 발견되지 않았지만 향후 악용될 가능성이 충분하다는 점이 우려를 키운다.

[그림 3] Virustotal 내 SmartTube 30.43 버전 탐지

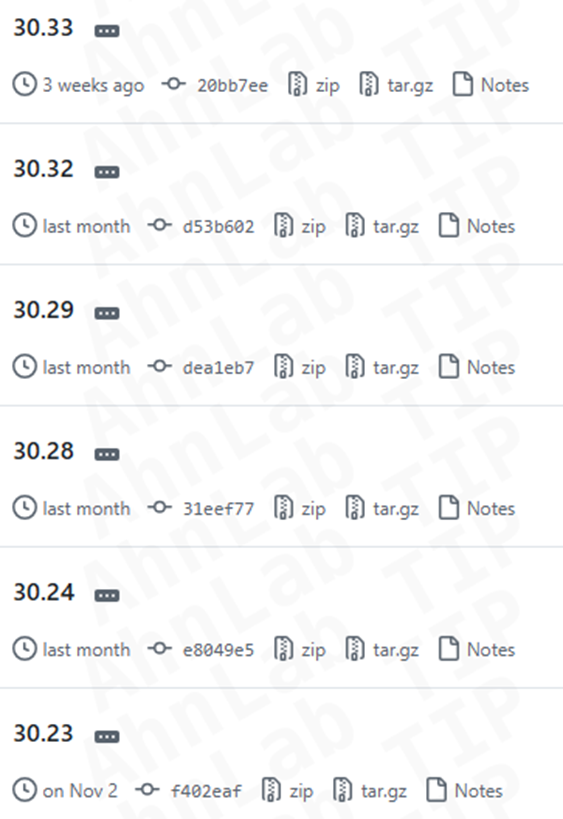

분석 결과, 이 악성 라이브러리는 30.27 버전부터 포함된 것으로 확인됐으며, 깃허브(GitHub) 태그 이력에 기반할 때 약 한 달 전부터 문제가 발생한 것으로 추정된다.

[그림 4] SmartTube 30.27 버전

[그림 5] APK 내 악성 라이브러리 포함

[그림 6] 프로젝트 태그 이력 정보

사고를 인지한 개발자는 기존 서명키 사용을 즉시 중단하고 새로운 서명키로 앱을 재빌드했으며, 패키지 이름(앱 식별자)도 변경했다. 이어 텔레그램(Telegram)을 통해 관련 내용을 공지했고, 2025년 12월 2일 오전 변경 사항이 반영된 새 버전을 배포했다고 밝혔다.

[그림 7] 새로운 서명으로 생성한 APK

SmartTube는 공식 스토어에서 배포되지 않는 앱이기 때문에 일반 사용자들은 APK 파일을 직접 설치해야 하며, 이런 특성상 악성 버전과 정상 버전을 구분하기가 매우 어렵다. 실제로 구글에서 “스마트튜브 설치”와 같은 검색어로 설치 가이드를 찾는 이용자가 꾸준히 많다는 점도 확인된다.

[그림 8] SmartTube 설치 가이드

현재까지의 분석을 바탕으로, 기존에 설치된 SmartTube 앱은 삭제하고 새 버전을 설치할 것을 권고한다. 유출된 서명키로 만들어진 악성 APK는 외형만으로는 구별이 불가능하기 때문이다.

출처 : AhnLab