Kawa4096, 왜 주목받는가? 새 랜섬웨어 그룹의 실체

2025년 6월, 새로운 랜섬웨어 그룹 ‘Kawa4096’이 등장했다. 이들은 일본과 미국을 비롯한 다국적 조직을 겨냥하고 있으며, 금융, 교육, 서비스 등 특정 산업군에 국한되지 않고 공격을 확산하고 있다. 아직까지 RaaS(Ransomware as a Service) 운영 여부나 다른 그룹과의 연계성은 확인되지 않았지만, 짧은 기간 동안 여러 국가의 조직을 공격하며 빠르게 주목받고 있다. 이번 글에서는 Kawa4096의 특징과 위협 양상에 대해 살펴보자.

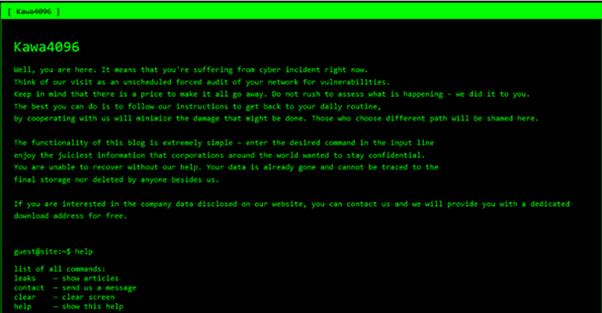

Kawa4096 그룹은 Tor(온라인 트래픽을 감추는 네트워크) 기반의 데이터 유출 사이트를 통해 피해자의 정보를 공개하고 있으며, 탈취한 데이터를 암호화하는 이중 갈취(Double Extortion) 방식을 사용하는 것으로 보인다. 또한, 각 피해자에 대해 전용 클레임 URL을 제공해 데이터 접근을 관리하는 등 조직적이고 체계적인 운영 구조를 갖추고 있는 점이 확인된다. 다만, 몸값 요구 금액의 범위나 협상 방식에 대한 구체적인 정보는 아직 공개되지 않았다.

[그림 1] Kawa4096 랜섬웨어의 데이터 유출 사이트

Kawa4095 그룹 공격 방식

1) 초기 루틴

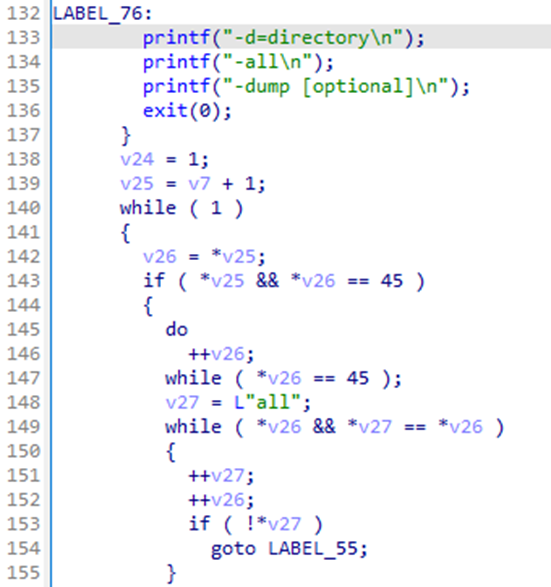

Kawa4095 랜섬웨어는 실행 시 별도의 인자가 없으면 스스로 -all 인자를 추가해 재실행하는 동작을 보인다. 이 모드로 재실행되면 기본으로 설정된 파일군에 대해 전체 암호화가 수행돼 피해 범위가 더 커진다.

[그림 2] Kawa4096 랜섬웨어의 실행 옵션

암호화 옵션별 행위는 다음과 같다.

-d=<directory>: 지정된 디렉토리에 대해 암호화 수행

-all: 모든 암호화 대상 파일에 대한 암호화 수행

-dump: MiniDumpWriteDump API를 사용해 랜섬웨어를 실행한 폴더에 크래쉬 정보를 포함하는 “.dmp” 파일 생성

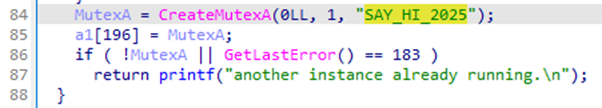

Kawa4096 랜섬웨어는 중복 실행을 방지하기 위해 ‘SAY_HI_2025’라는 이름의 뮤텍스(Mutex)를 생성한다. 동일한 호스트에서 랜섬웨어가 2번 이상 실행될 경우, 같은 파일을 동시에 암호화하며 충돌이나 속도 저하가 발생할 수 있기 때문에, 이를 차단하기 위한 조치다. CreateMutexA API를 이용해 해당 이름(SAY_HI_2025)의 Mutex를 생성하고, 이미 동일한 뮤텍스가 존재할 경우 프로세스를 즉시 종료해 단 한 번만 실행되도록 동작한다.

[그림 3] ‘SAY_HI_2025’ 뮤텍스 코드

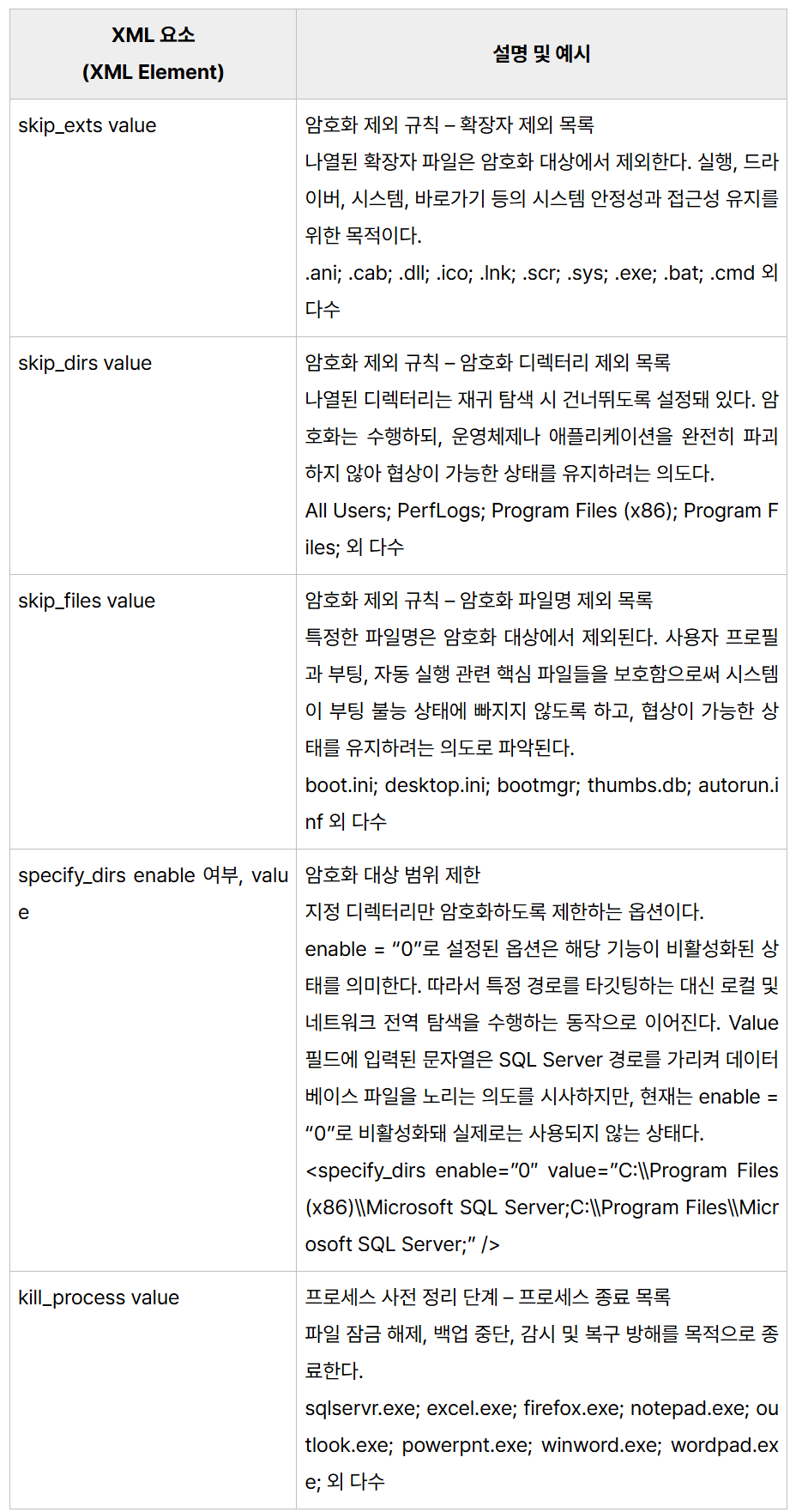

이어 실행 파일 내부의 리소스 섹션에 존재하는 설정을 LoadResource / FindResourceW 등의 API를 통해 읽어 들여 동작 방식을 결정한다. 해당 설정에는 암호화 제외(exts/dirs/files), 지정된 암호화 디렉토리, 종료할 프로세스 및 서비스 목록, 등 다양한 필드가 포함돼 있다.

2) 암호화 준비

랜섬웨어 리소스 섹션의 설정 값에는 17개의 필드가 확인됐다. 이 중 대표적으로 5개 항목만 정리하면 [표 1]과 같다.

[표 1] 랜섬웨어의 리소스 섹션에 존재하는 설정 값 & 설명(일부)

3) 파일 암호화

Kawa4096 랜섬웨어는 실행 시 설정에 따라 특정 확장자와 디렉터리를 선별해 암호화를 수행하되, 운영체제나 애플리케이션의 핵심 파일은 암호화 대상에서 제외한다. 또한, 부분 암호화 옵션 방식을 채택하고 있는데, 설정 파일의 <partial value=”25”/> 항목은 파일 전체가 아니라 일부만 암호화하도록 지정함을 의미한다. 이는 대용량 파일을 100% 암호화할 경우 소요 시간이 길어지는 점을 방지하고, 짧은 시간에 가능한 한 많은 파일을 훼손해 피해 범위를 넓히려는 목적이다. 특히 문서 파일, 데이터베이스, 압축 파일 등은 헤더나 인덱스 일부만 손상돼도 파일이 열리지 않거나 실행 불가능해지므로 파일을 전부 암호화하지 않더라도 충분한 피해를 발생시킬 수 있다.

또한, Kawa4096 랜섬웨어에서 청크(chunk) 단위로 분할해 일부 청크만 선택적으로 암호화하는 로직이 확인됐다. 예를 들어, 파일을 64KB(=0x10000) 단위로 나눈 뒤 전체 청크의 25%만 무작위로 골라 암호화하는 방식이 관찰됐다. 일반적으로는 파일 크기가 10MB를 초과하면 부분 암호화를 강하게 적용하고, 10MB 미만인 파일은 전체 암호화 또는 보다 약한 부분 암호화로 처리하는 패턴이 흔하다. 청크 선택이 확정되면 Salsa20 스트림 암호로 암호화가 수행되며, 암호화된 파일은 <원본 파일명>.<확장자>.<9자의 무작위 영문과 숫자의 조합> 형태의 확장자를 갖는다. 다만, 구현 세부사항은 악성코드 샘플에 따라 다를 수 있다.

4) Kawa4096 랜섬노트

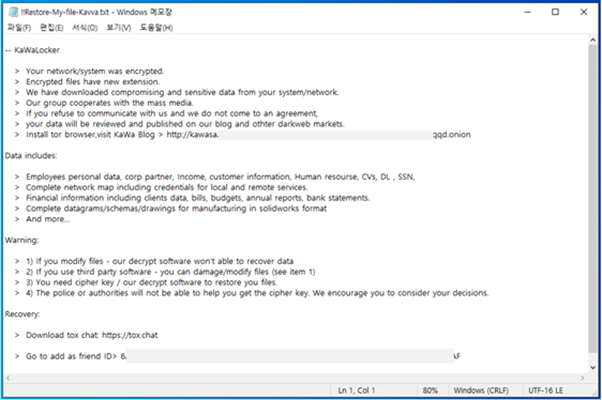

Kawa4096의 랜섬노트는 내용과 형식 면에서 킬린(Qilin) 랜섬웨어와 매우 유사하다. 랜섬노트는 공격 사실을 통지하고, 데이터 유출과 공개 위협(이중 협박), 복호화 및 협상 연락처 안내 등을 담고 있다.

!!Restore-My-file-Kavva.txt 파일명의 랜섬노트가 각 암호화된 폴더와 시스템 루트에 생성되며, 연락 수단으로는 Tor 브라우저 기반의 .onion 주소와 QTOX ID가 포함돼 피해자가 협상이나 결제를 시도하도록 유도한다. 또한, 랜섬노트에는 탈취한 데이터 종류(고객 정보/직원 정보/재무 자료 등)를 열거하거나 피해 사실을 공개하겠다는 협박 문구를 포함하며 몸값 압박을 가한다.

[그림 4] Kawa4096의 랜섬노트

5) 백업 데이터 삭제

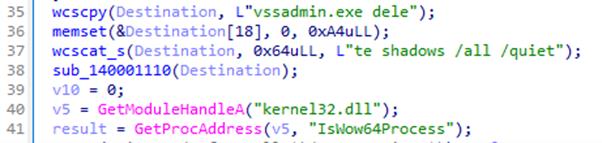

Kawa4096 랜섬웨어는, WMI의 Win32_Process:Create로 프로세스를 생성해 볼륨 섀도우 복사본 관련 명령을 실행한다. 이 과정에서 사용되는 명령어는 다음과 같다.

vssadmin.exe Delete Shadows /all /quiet: 모든 섀도우 복사본 삭제

wmic shadowcopy delete /nointerface: WMIC를 통한 섀도우 복사본 일괄 삭제

[그림 5] Kawa4096 랜섬웨어의 볼륨 섀도우 복사본 삭제 코드

[그림 5] Kawa4096 랜섬웨어의 볼륨 섀도우 복사본 삭제 코드

이는 백업 복구 수단을 무력화해 피해자의 복구 시도를 원천 차단하려는 의도로 해석된다.

출처 : AhnLab