CyberVolk 랜섬웨어: 이중 암호화 구조와 위장 복호화 로직 분석

2024년 5월에 처음 등장한 CyberVolk 랜섬웨어는 여러 국가의 공공기관과 주요 인프라를 대상으로 공격을 감행하며, 그 위협이 지속되고 있다. 특히 친러시아 성향을 띠며, 반러시아 국가를 주요 표적으로 삼고 있어 지정학적 배경과 맞물린 사이버 위협으로 주목받고 있다. 본 게시글에서는 CyberVolk 랜섬웨어의 내부 동작 방식, 암호화 구조, 그리고 실제 복호화가 불가능한 이유에 대해 기술적으로 분석함으로써, 향후 유사한 위협에 대비하기 위한 인사이트를 제공하고자 한다.

1. CyberVolk 랜섬웨어 그룹

CyberVolk는 2024년 5월에 등장한 랜섬웨어 그룹으로, 친러시아 성향을 띠며 러시아의 이익에 적대적인 것으로 간주되는 국가의 공공 기관을 대상으로 공격을 진행한다. 최근에는 일본, 프랑스, 영국의 주요 인프라 시설과 과학 기관에 피해를 입혔다고 주장했으며 주요 통신 채널로 텔레그램을 사용한다.

[그림 1] CyberVolk 그룹 로고

[그림 1] CyberVolk 그룹 로고

2. 분석내용

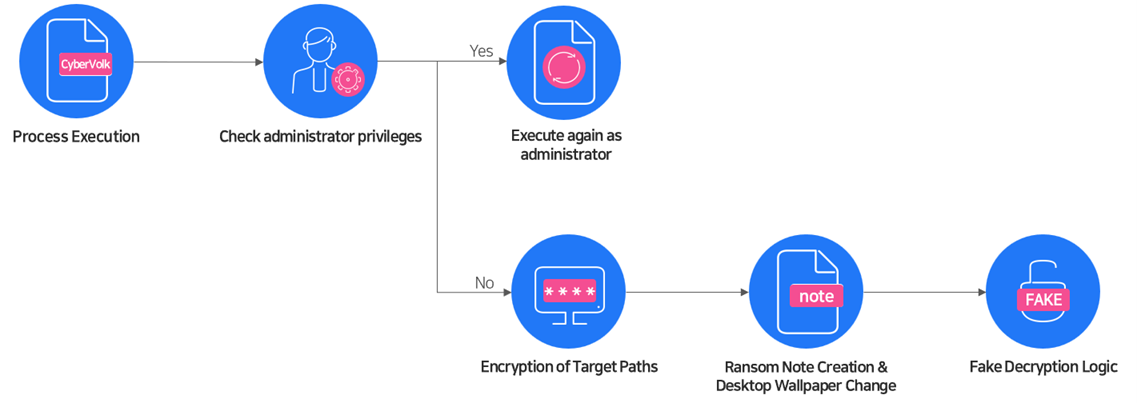

[그림 2] CyberVolk 실행 흐름

[그림 2] CyberVolk 실행 흐름

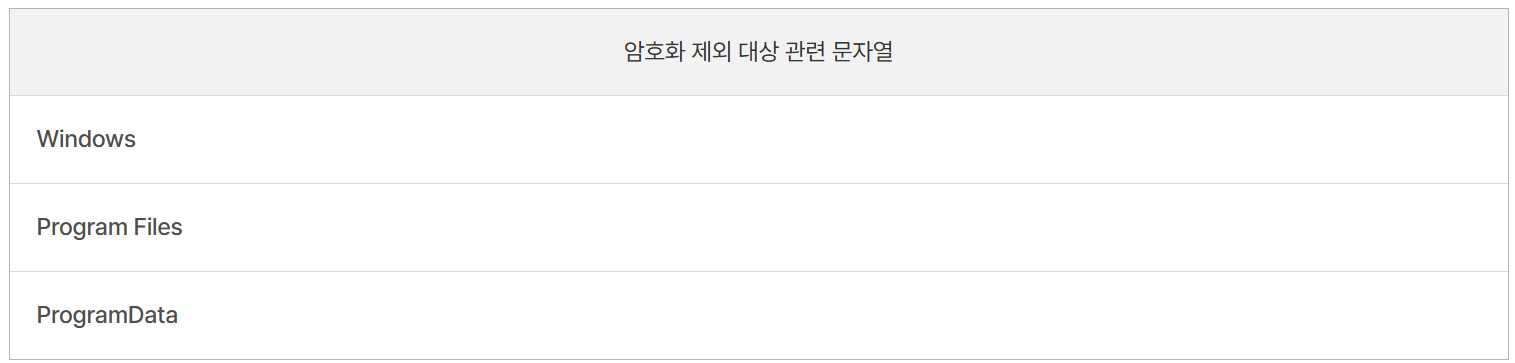

CyberVolk 랜섬웨어는 초기에 일반 사용자 권한으로 실행된 경우에는 관리자 권한으로 CyberVolk 랜섬웨어를 재실행한다. 암호화 파일 및 디렉터리 중, 암호화 시 시스템에 문제가 발생할 수 있는 항목은 암호화 대상에서 제외된다. 경로 또는 파일명에 [표 1]과 같은 문자열이 포함된 경우에도 암호화 대상에서 제외된다. 암호화 제외 대상 확장자의 경우, CyberVolk 랜섬웨어는 암호화 시 변경되는 확장자만을 제외하여 확장자 구분 없이 암호화를 진행한다. 이를 통해 이미 암호화된 파일의 재감염을 방지한다.

[표 1] 암호화 제외 대상 관련 문자열

[표 2] 암호화 제외 대상 확장자

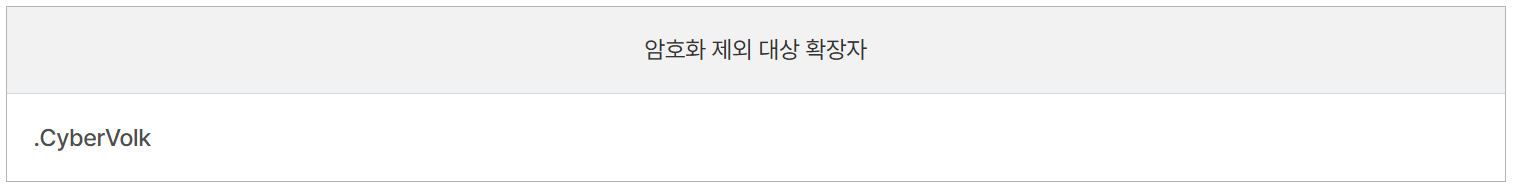

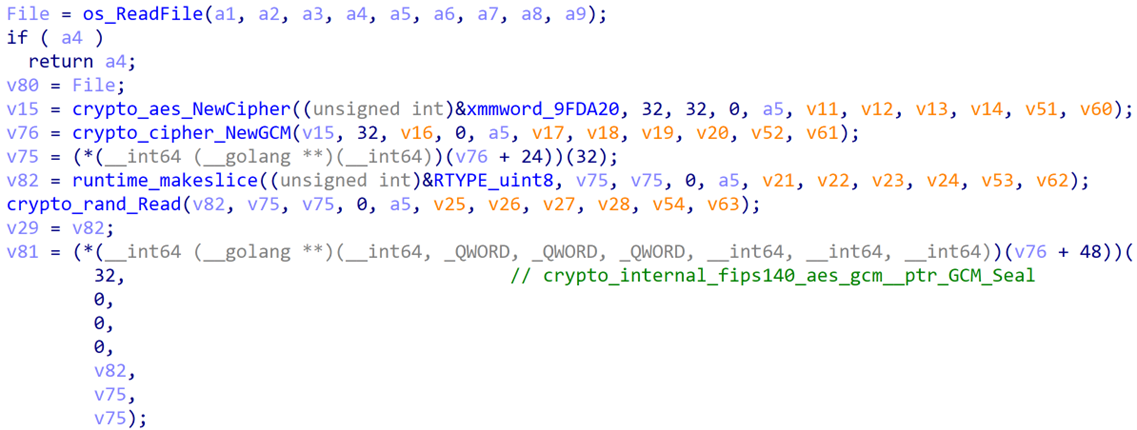

암호화에 사용되는 알고리즘은 대칭키 암호화 방식인 AES와 ChaCha20-Poly1305이다. 암호화에 사용되는 키는 main 함수 시작 전에 생성되며, 암호화되는 모든 파일은 동일한 대칭키를 사용하여 암호화된다.

[그림 3] 암호화 알고리즘에 사용되는 대칭키

[그림 3] 암호화 알고리즘에 사용되는 대칭키

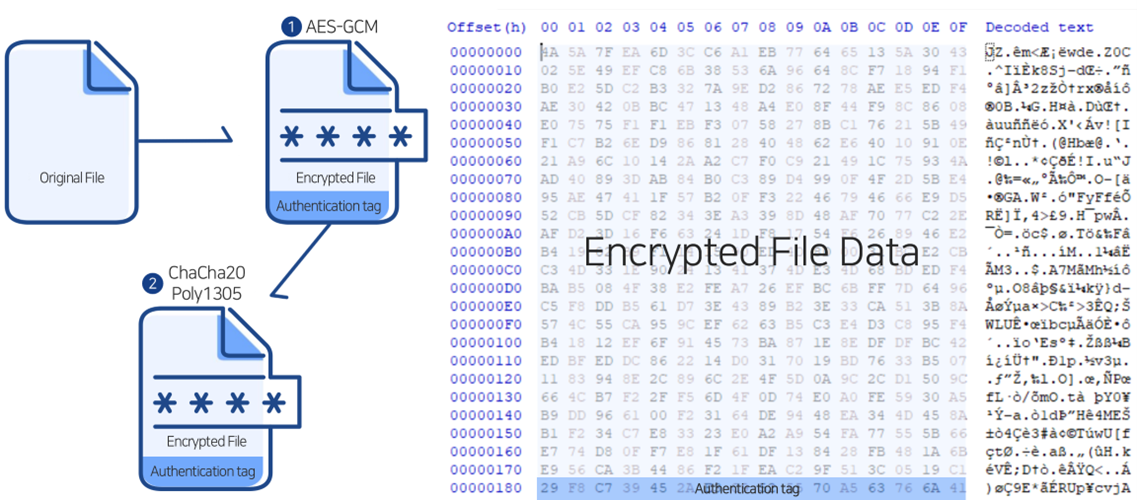

암호화 시 crypto_rand_Read() 함수를 이용해 12바이트 길이의 난수 값으로 Nonce(Number used once)를 생성한다. Nonce(Number used once)는 암호화 알고리즘에서 동일한 입력이 항상 동일한 출력으로 암호화되는 것을 방지하는 일회성 고유 값을 의미한다. 이후 AES-256 GCM 모드를 사용하여 파일 내용을 암호화한다. 이후 AES-256 GCM 모드로 암호화된 파일의 내용을 ChaCha20-Poly1305로 이중 암호화한다.

[그림 4] AES-256 GCM모드로 암호화

[그림 4] AES-256 GCM모드로 암호화

앞서 설명한 방식으로 암호화된 파일의 구조를 확인해 보면, 암호화된 파일 내용과 ChaCha20-Poly1305 암호화로 인해 생성된 인증 태그(Authentication Tag)만 존재한다.

[그림 5] 원본 파일과 암호화된 파일의 구조 변화

[그림 5] 원본 파일과 암호화된 파일의 구조 변화

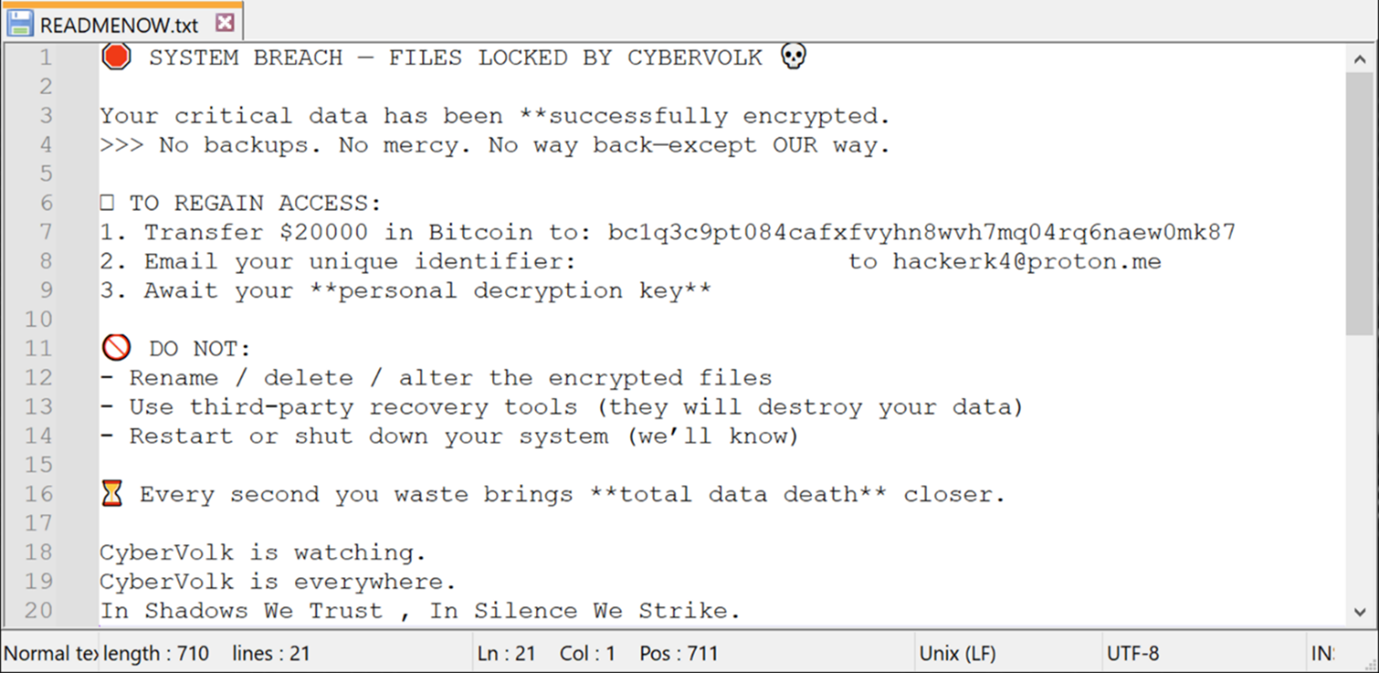

랜섬노트의 파일명은 READMENOW.txt이며, 파일 암호화가 모두 완료된 이후 CyberVolk 랜섬웨어를 실행한 경로에만 생성된다.

[그림 6] 생성된 랜섬노트

[그림 6] 생성된 랜섬노트

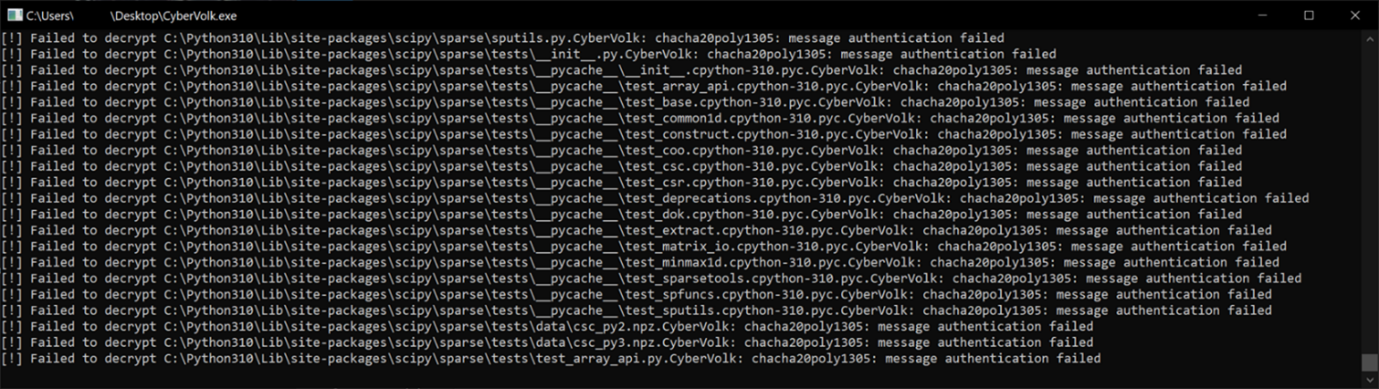

바탕화면 변경 및 랜섬노트 실행 후 프롬프트 창에 파일들이 암호화되었으며 복호화 키를 입력해 3번의 시도 안에 맞추라는 메시지가 표시된다. 복호화 키는 파일에 하드코딩 돼있으며, 올바른 복호화 키를 입력하면 복호화 로직이 실행된다. 먼저 ChaCha20-Poly1305로 암호화된 파일 내용의 복호화를 시도하게 되는데, 이 과정에서 복호화가 제대로 이루어지지 않는 문제가 존재한다. 복호화 시에는 암호화에 사용된 Nonce 값을 사용해야 하는데 잘못된 Nonce 값으로 복호화를 진행하게 되어 복호화가 실패한다.

[그림 7] 위장 복호화 진행

[그림 7] 위장 복호화 진행

3. 결론

CyberVolk 랜섬웨어 그룹은 2024년 5월에 처음 등장하였으며, 친러시아 성향을 띤다. 반러시아 성향을 가진 국가의 공공기관을 공격 대상으로 삼으며, 자체 제작한 변종 랜섬웨어를 통해 피해를 입힌다. 본 보고서에서 서술한 바와 같이, 해당 랜섬웨어는 파일에 하드코딩된 문자열을 SHA-256 알고리즘으로 암호화한 값을 대칭키로 사용하며, 파일 내용을 AES와 ChaCha20-Poly1305 알고리즘으로 이중 암호화한다.

파일마다 암호화에 사용되는 nonce 값은 서로 다르며 난수로 생성되지만, 해당 값이 암호화된 파일 내에 저장되지 않기 때문에 복호화 가능성이 존재하지 않는다. 이에 따라 기업측에서는 주요 자산을 보호하고 안정적으로 운용하기 위해 중요 데이터를 서비스망과 분리된 오프사이트에 백업하고, 백업 저장소에 대한 접근 통제 및 정기적인 복구 훈련을 수행해야 한다. 단순한 백업을 넘어, 백업 시스템 자체의 보안성과 복구 가능성을 확보하는 전략적 대응이 필수적이다.

4. 안랩 대응 현황

4.1. V3

Ransomware/Win.BlackLock.C5764855 (2025.06.11.03)

Ransom/MDP.Behavior.M2649 (2022.09.06.00)

Ransom/MDP.Decoy.M1171 (2016.07.15.02)

4.2. EDR

Ransom/EDR.Decoy.M2716 (2025.08.07.00)

MD5

c04e70613fcf916e27bd653f38149f71

출처 : AhnLab