클릭하면 악성코드 감염? 악성 스크립트가 삽입된 이메일 주의하세요!

최근 원노트(OneNote)를 통해 이모텟(Emotet) 악성코드가 유포되고 있다. 공격자는 스피어피싱을 기반으로 하는 이메일을 통해 사용자의 클릭을 유도하는 것이 특징이다. 이번 글에서는 최근 빈번하게 발생하고 있는 원노트를 악용한 악성코드 유포 방식을 자세하게 알아본다.

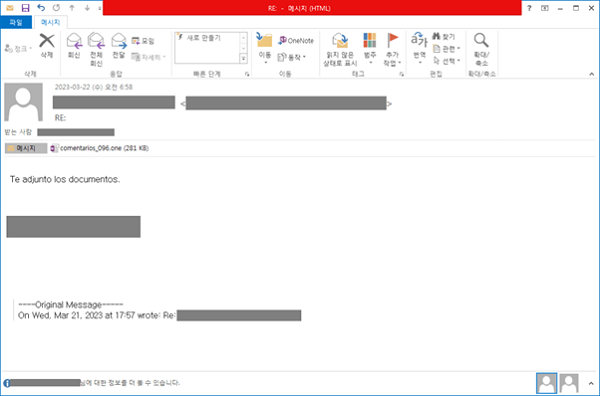

공격자는 [그림 1]과 같이 스피어피싱(Spear Phishing)을 기반으로 하는 이메일을 통해 악성 스크립트 파일(JS 파일)이 포함된 원노트 열람을 유도한다.

[그림 1] 악성 원노트 첨부파일이 포함된 피싱 메일

[그림 1] 악성 원노트 첨부파일이 포함된 피싱 메일

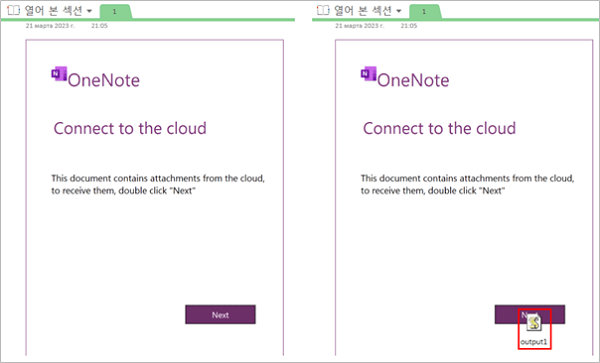

원노트 실행 시 문서 열람을 위해 클라우드로 연결하는 버튼 클릭을 유도한다. [그림 2]에서 볼 수 있듯이 Next 버튼에는 ‘output1.js’라는 명칭의 악성 스크립트가 삽입되어 있다.

[그림 2] 악성 스크립트 파일 실행을 유도하는 원노트

[그림 2] 악성 스크립트 파일 실행을 유도하는 원노트

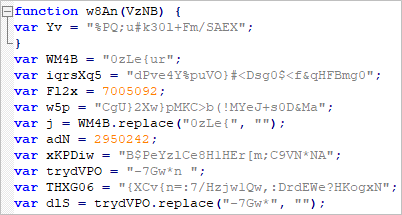

실행된 output1.js 파일은 아래와 같이 문자열 치환 방식으로 난독화되어 있다. 최종적으로 실행된 스크립트 파일은 지정된 C2에 접속하여 Emotet 악성코드를 다운로드한다.

[그림 3] 난독화된 스크립트 파일 일부

[그림 3] 난독화된 스크립트 파일 일부

다운로드 된 Emotet 악성코드는 regsvr32.exe을 통해 실행된다. 최근 원노트를 악용한 악성코드 유포 사례가 빈번하게 확인되고 있어, 출처가 불분명한 이메일이나 원노트를 열람하지 않도록 각별한 주의가 필요하다.

출처 : AhnLab