포켓몬 카드 게임으로 위장한 넷서포트 RAT 악성코드 주의!

포켓몬 카드 게임으로 위장한 피싱 페이지에서 넷서포트(NetSupport) RAT 악성코드가 유포되고 있다. 넷서포트 매니저는(NetSupport Manager)는 본래 원격으로 시스템을 제어, 관리하는 툴로 사용자 편의에 우선순위를 두는 정상적인 프로그램이다. 하지만 이번 사례에서는 공격자가 시스템을 제어해 악성코드를 설치하고, 정보를 탈취하려는 목적으로 사용됐기 때문에 ‘넷서포트 RAT’로 지칭했다. 넷서포트 RAT 악성코드의 유포 과정을 자세히 알아보자.

[그림 1] 하단의 ‘Play on PC’ 버튼을 클릭하는 순간, 포켓몬 카드 게임이 아닌 넷서포트 RAT 악성코드가 다운로드된다.

[그림 1] 포켓몬 카드 게임 위장 페이지

[그림 1] 포켓몬 카드 게임 위장 페이지

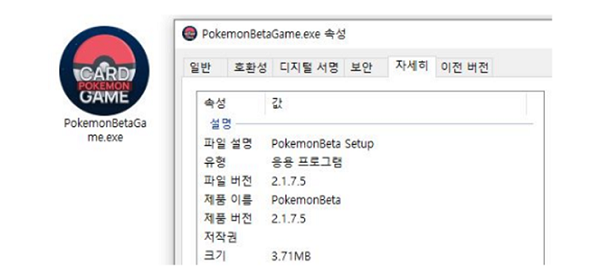

다운로드된 파일은 아이콘뿐만 아니라 버전 정보도 위장하고 있어, 사용자는 자칫 게임 프로그램으로 착각해 무심코 실행할 수 있다.

[그림 2] 포켓몬 카드 게임으로 위장한 악성코드

[그림 2] 포켓몬 카드 게임으로 위장한 악성코드

포켓폰 게임으로 위장한 악성코드는 이노 셋업(Inno Setup)으로 개발된 인스톨러(Installer) 악성코드로, 실행 시 %APPDATA% 경로에 폴더를 생성하고, 넷서포트 RAT 관련 파일을 숨김 속성으로 생성 및 실행한다. 또한, 시작 프로그램 폴더에 바로가기 파일을 생성함으로써 재부팅 이후에도 동작하도록 한다. [그림 3]의 프로세스 트리에서 최종적으로 실행되는 client32.exe가 넷서포트 매니저의 클라이언트이다.

[그림 3] 넷서포트 RAT의 프로세스 트리

[그림 3] 넷서포트 RAT의 프로세스 트리

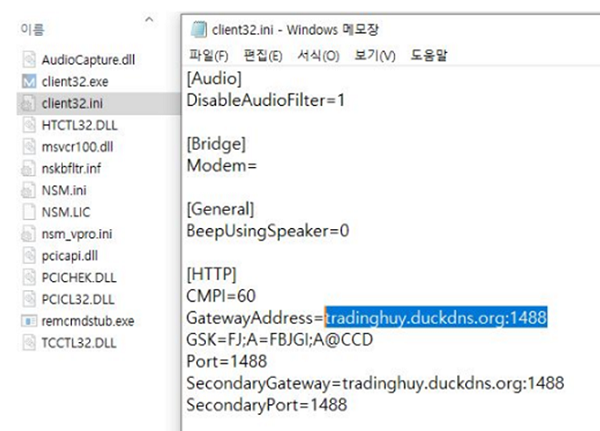

설치된 넷서포트 관련 프로그램 자체는 정상이지만, [그림 4]처럼 ‘client32.ini’ 설정 파일에 공격자의 C&C(Command & Control) 서버 주소가 설정돼 있다. C&C 서버는 감염된 PC가 해커가 의도한 공격을 수행하도록 원격에서 명령을 내리거나 악성코드를 제어한다. 넷서포트가 실행되면 해당 설정 파일을 읽고 공격자의 넷서포트 서버에 접속해 연결한다. 이로써 공격자는 표적 시스템을 제어할 수 있다.

[그림 4] 설치된 넷서포트 파일과 설정 파일

[그림 4] 설치된 넷서포트 파일과 설정 파일

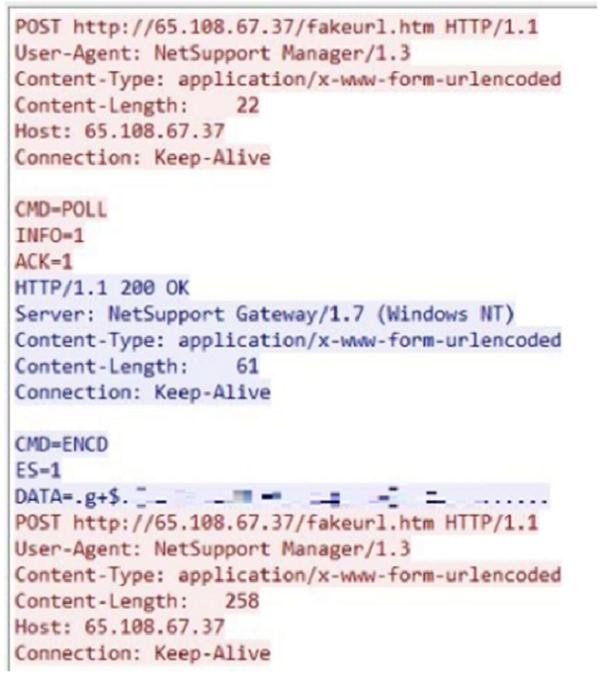

[그림 5] 넷서포트 RAT의 패킷 데이터

[그림 5] 넷서포트 RAT의 패킷 데이터

안랩은 [그림 1]과 유사하게 포켓몬 카드 게임으로 위장한 또다른 피싱 페이지를 발견했다. 각각의 피싱 페이지에서는 작년 12월 경부터 다수의 넷서포트 RAT 드로퍼 악성코드가 유포되고 있었다. 파일은 모두 다르지만, client32.ini 파일에 설정된 C&C 서버는 동일하다.

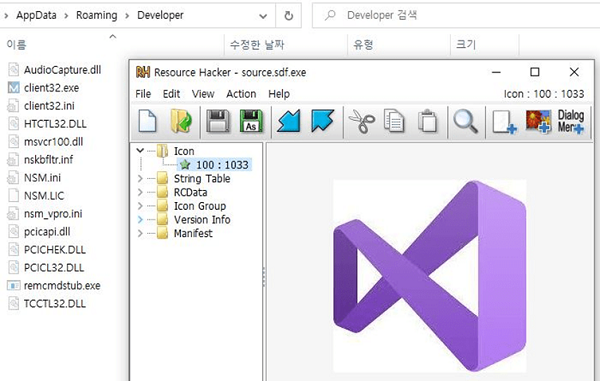

넷서포트 RAT은 포켓몬 게임 외에 다른 정상 프로그램으로도 위장해 악성코드를 유포 중인 것으로 추정된다. 비주얼 스튜디오(Visual Studio) 아이콘으로 위장해 %APPDATA%\Developer\ 경로에 설치된 사례도 있었다.

[그림 6] 비주얼 스튜디오로 위장한 넷서포트 RAT 드로퍼

[그림 6] 비주얼 스튜디오로 위장한 넷서포트 RAT 드로퍼

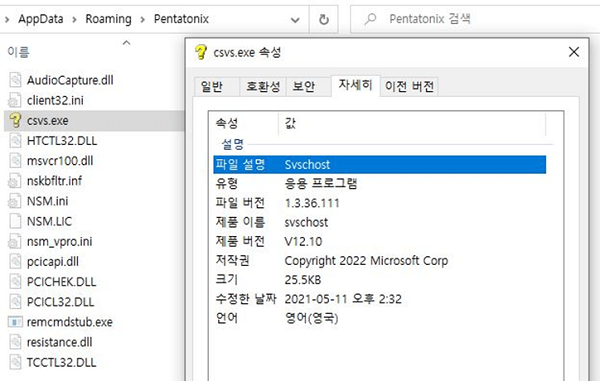

이밖에 설치 경로에 넷서포트 클라이언트인 client32.exe 대신 윈도우 정상 프로그램인 svchost.exe를 위장한 csvs.exe 파일을 생성하는 유형도 있다. 비록 아이콘과 사이즈가 다르지만, 내부적인 루틴 및 PDB(Program Data Base) 정보로 확인한 결과, 공격자가 안티바이러스 탐지를 우회하고자 client32.exe 파일을 직접 수정한 것으로 보인다.

[그림 7] 공격자가 수정한 것으로 추정되는 client32.exe

[그림 7] 공격자가 수정한 것으로 추정되는 client32.exe

이처럼 넷서포트 RAT 악성코드는 다양한 형태로 유포된다. 송장이나 선적 서류, 구매 주문서 등으로 위장한 경우가 대표적이며[1], 작년 하반기 속골리쉬(SocGholish)라는 소프트웨어 업데이트로 위장한 피싱 페이지를 통해 사용자의 설치를 유도하기도 했다.[2]

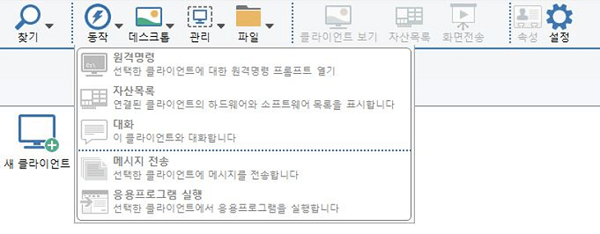

넷서포트는 자체적으로 원격 화면 제어 기능, 스크린 캡처, 클립보드 공유, 웹 히스토리 정보 수집, 파일 관리, 명령 실행과 같은 시스템 제어 기능을 제공한다. 이는 공격자가 사용자 정보 탈취, 추가 악성코드 설치와 같은 다양한 악성 행위를 수행할 수 있다는 것을 의미한다.

[그림 8] 넷서포트 지원 기능

[그림 8] 넷서포트 지원 기능

최근 공격자는 넷서포트와 같이 일반적으로 많이 사용되는 원격 제어 툴을 악용하고 있다. 원격 제어 악성코드에 감염되면, 공격자의 정보 탈취, 추가 악성코드 설치 등으로 인한 피해를 입을 수 있다.

따라서 외부에서 프로그램을 설치할 때 공식 홈페이지에서 구매하거나 다운로드할 것을 권장하며, 의심스러운 메일을 받으면 웬만하면 첨부파일을 실행하지 지 않는 것이 좋다. 또한, OS 및 인터넷 브라우저 등의 프로그램에 최신 패치를 적용하거나 V3를 최신 버전으로 업데이트해야 안전하다.

출처 : AhnLab