KISA 사칭 파일 주의! SKT 해킹 연계 피싱 이메일 유포 중

SKT 유심 정보 유출 사고를 악용한 공격 수법이 증가하고 있다. 이번에는 한국인터넷진흥원(KISA)을 사칭한 피싱 이메일이 유포됐다. 해당 이메일은 ‘KISA 알림.pdf’ 등 공식 문서로 위장한 첨부 파일을 포함하고 있으며, 이는 실제 PDF가 아닌 악성 LNK 파일로, 실행 시 사용자 PC에 악성코드를 설치할 수 있다. 해당 공격의 주요 수법과 내용, 그리고 사용자가 취해야 할 대응 방안을 자세히 들여다보자.

공격 개요

이번 공격은 최근 사회적 이슈인 SKT 해킹 사고를 언급하며 ‘알림’, ‘가이드’ 등 신뢰감을 주는 키워드를 활용한 제목과 ‘보안 점검’, ‘개인정보 확인’ ‘해킹 의심 안내’ 등의 내용으로 사용자의 실행을 유도한다는 점이 특징이다. 피싱 메일에 첨부된 파일명은 ‘KISA.알림.pdf.Ink’, ‘가이드.pdf.lnk’ 등으로 되어 있어 사용자가 정상적인 pdf 문서로 착각하기 쉽다.

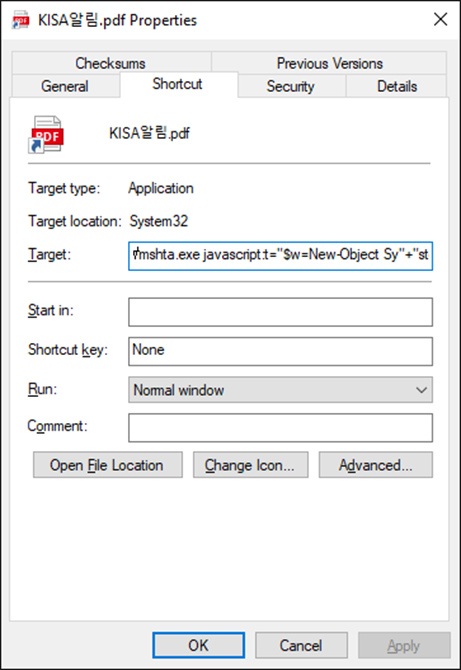

이 악성 LNK 파일은 실행 시 내부에 숨겨진 명령어로 mshta.exe를 이용해 악성 자바스크립트를 호출한다. 이는 PebbleDash 계열 악성코드 유포 방식과 유사한 것으로 분석됐다. 이번 사례에서는 KISA라는 기관명을 사용한 점이 기존 공격과 차별화됐다고 할 수 있다.

[그림 1] mshta 통해 자바스크립트 실행하는 LNK

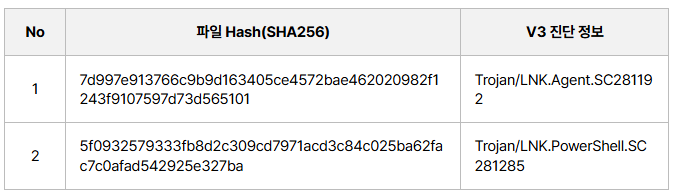

관련 악성코드 정보

해당 악성코드는 사용자의 PC에 저장된 민감한 정보를 탈취하거나, 추가 악성 파일을 다운로드하는 기능을 포함하고 있는 것으로 분석된다. 특히, 국가 지원 해킹 조직으로 알려진 ‘김수키(Kimsuky)’ 그룹이 사용하는 기법과 유사한 점이 발견돼, 이번 공격이 특정 대상을 노린 표적 공격일 가능성도 배제할 수 없다.

[표 1] 연관 Hash 정보

KISA 사칭 이메일 피싱 공격의 주요 특징을 정리하면 다음과 같다.

- 발신자 이름: ‘한국인터넷진흥원’, ‘KISA’ 등으로 사칭

- 이메일 주소: 공식 도메인이 아닌 유사 도메인 사용

- 첨부 파일: ‘KISA알림.pdf’등으로 표시되나 실제로는 .lnk 확장자

- 실행 방식: pdf 아이콘을 가진 LNK 파일이 악성 스크립트 실행

- 이메일 내용: 해킹 의심, 보안 점검 안내 등으로 긴급 대응 유도

그렇다면 사용자는 해당 공격에 어떻게 효과적으로 대응할 수 있을까? 그 방법을 몇 가지 소개한다.

1. 송신자를 정확히 확인하고, 모르는 이메일이나 첨부 파일은 열람하지 않는다.

2. 파일 확장자가 표시되도록 옵션을 설정하고, 확장자가 .lnk인 파일은 실행하지 않는다.

1) Windows 10/11

l 파일 탐색기 실행(작업 표시줄 내 검색 상자에 ‘파일 탐색기’ 입력) > [보기] 탭 > [표시/숨기기] 그룹에서 ‘파일 확장명’ 선택 해제

2) Windows 7 이하

l 제어판 > 파일 탐색기 옵션 > [보기] 탭 > ‘알려진 파일 형식의 파일 확장명 숨기기’ 옵션 해제

3. 이메일 수신 시 출처가 불분명한 사이트 주소는 가급적이면 클릭하지 않는다.

4. 이메일을 통해 연결된 사이트의 경우 일단 의심하고 연결된 사이트 주소와 정상 사이트와의 일치 여부를 반드시 확인한다.

5. 운영체제 및 자주 사용하는 문서 프로그램(아래 한글 등) 등을 최신 버전으로 업데이트한다.

6. 바이러스 백신을 업데이트하고 수시로 검사를 진행한다.

이번 사건과 관련해 궁금한 사항은 KISA 인터넷침해대응센터(국번 없이 118)로 문의할 수 있으며, 실제 침해사고가 발생한 경우에는 보호나라(boho.or.kr) 웹 사이트에 접속해 '침해사고 신고' 탭을 통해 신고할 수 있다.

출처 : AhnLab