해킹의 온상 다크웹, 관련 정보는 이 곳에서

다크웹은 해킹으로 유출된 개인정보와 기업의 민감 정보가 거래되는 거대한 불법 시장이자 네트워크로 사용되고 있다. 다크웹에서 유통되는 정보들은 또 다른 악성 행위에 활용되고 있다. 기업 입장에서는 다크웹의 최신 동향을 면밀하게 살피고, 당사의 정보가 다크웹에서 거래되는지 여부를 모니터링할 수 있다면 전체적인 정보보호 절차를 강화할 수 있다.

안랩은 자사 위협 인텔리전스 플랫폼 ‘AhnLab TIP’를 통해 딥웹과 다크웹의 최신 동향 정보를 제공하고 있다. 올 8월부터는 언더그라운드 포럼을 포함한 딥웹과 다크웹의 데이터를 수집, 처리, 분석하여 연계 정보를 제공하는 신규 기능이 추가된다.

이번 글에서는 2022년 2분기 딥웹 & 다크웹 최신 동향을 알아보고, 이와 연관된 AhnLab TIP의 새로운 기능을 소개한다.

딥웹과 다크웹의 정의

지난 월간안 6월호 ‘해킹의 진원지 ‘다크웹과 딥웹’, 무슨 일이?’에서는 딥웹(Deep Web)과 다크웹(Dark Web)의 정의와 2022년 1분기 동향을 살펴봤다. 본문으로 들어가기에 앞서, 딥웹과 다크웹은 무엇인지 또 어떻게 다른지 간략히 소개한다.

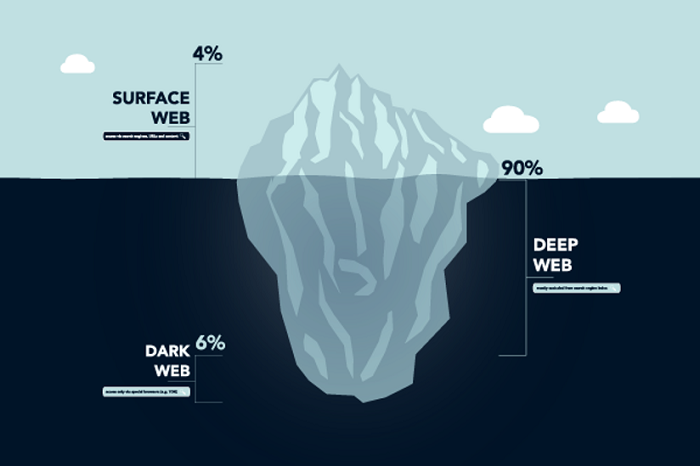

먼저, 딥웹은 검색 엔진이 찾을 수 없는 모든 웹페이지를 의미하며, 전체 인터넷의 96~99%로 추정된다. 반면, 다크웹은 의도적으로 숨겨진 딥웹의 하위 집합이다. 특정 브라우저를 통해 접속이 가능하며, 전체 웹페이지의 5%에 해당된다.

다크웹에 대한 설명을 부연하면, 딥웹과 용어가 혼용되기도 하지만 살펴본 바와 같이 의미가 같지는 않다. 과거에는 일부 범죄자, 해커 등만 이용하는 공간으로 치부되었지만, 이제는 랜섬웨어와 해킹 그룹이 악의적인 의도로 활발하게 이용하고 있다. 안랩 대응팀 조사에 따르면 다크웹 접속자만 하루 평균 1만 5천 명에 달하는 것으로 나타났다.

[그림 1] 인터넷 세계의 구조: 표면웹, 딥웹, 그리고 다크웹

[그림 1] 인터넷 세계의 구조: 표면웹, 딥웹, 그리고 다크웹

안랩은 자사 위협 인텔리전스 플랫폼 ‘AhnLab TIP’를 통해 딥웹과 다크웹의 최신 동향을 담은 보고서를 발행하고 있다. 뿐만 아니라, 올 8월부터 다크웹의 데이터를 수집하여 AhnLab TIP를 통해 연계 정보를 제공하는 새로운 기능을 제공한다. 기업 입장에서 AhnLab TIP를 활용하면 빠르게 변화하는 딥웹과 다크웹의 트렌드를 확인할 수 있을 뿐만 아니라, 웹 상의 위협 정보까지 빠르게 파악해 조직에 미치는 영향을 최소화할 수 있다.

딥웹 & 다크웹 최신 동향, 랜섬웨어 확대와 포럼 폐쇄

올 2분기 딥웹 & 다크웹 동향의 키워드는 랜섬웨어 활동의 증가와 유명 포럼들의 폐쇄다. 록빗(LockBit), 블랙캣(BlackCat) 등 랜섬웨어가 계속해서 확대되는 것으로 나타났으며, 레이드 포럼(Raid Forums) 등 유명 다크웹 포럼이 폐쇄되고 운영자가 체포되기도 했다.

록빗 랜섬웨어

록빗 랜섬웨어 그룹이 빠르게 피해 조직을 늘리고 이에 대한 정보를 게시 및 판매하고 있는 것으로 관측되었다. 2022년 상반기 록빗 랜섬웨어로 피해를 입은 조직의 수는 420개 이상으로 확인되었다. 일부에서는 실제 피해 조직이 약 650개에 달할 것이라는 주장도 있었다. 피해 조직이 랜섬웨어 그룹과 협상을 통해 몸값을 지불해 피해 조직에 대한 정보가 게시되지 않았던 것으로 추정할 수 있다.

록빗 랜섬웨어 그룹은 피해 조직의 고객 데이터를 악용하려는 모습을 보였다. 피해 조직의 고객 또는 비즈니스 파트너의 개인 신상 정보를 데이터 유출 사이트(DLS)에 일부 공개한 것이다. 이는 다른 랜섬웨어 그룹에서도 시도했던 것으로 피해 조직을 최대한 압박하여 협상 우위를 차지하려는 의도다. 또한, 누구나 유출된 데이터에 접근할 수 있는 옵션들도 제공하기 시작했다.

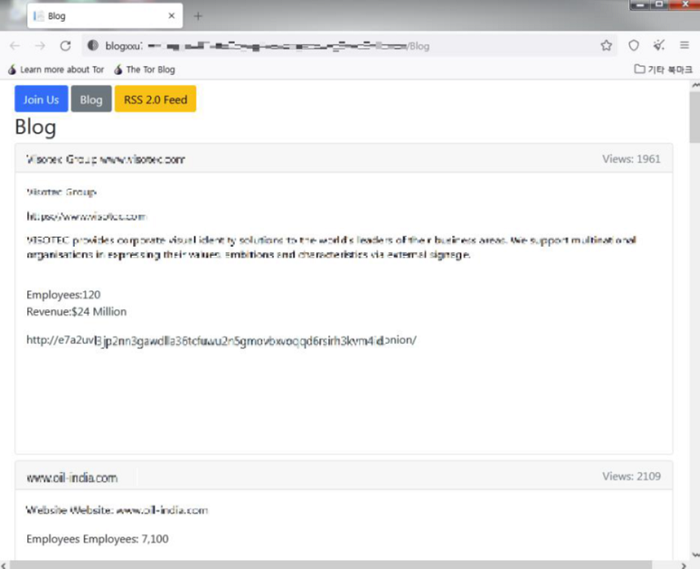

[그림 2] 록빗 랜섬웨어 그룹의 피해 조직 데이터 판매

[그림 2] 록빗 랜섬웨어 그룹의 피해 조직 데이터 판매

6월 말에는 LockBit 3.0 버전을 공격에 사용 중이라고 언급했는데, 지난 4월부터 내부적으로 베타 테스트를 거친 것으로 알려졌다. 다른 이름으로는 록빗 블랙(LockBit Black)으로도 불리는데, 보안 연구원들 입수이 분석한 샘플을 볼 때, 블랙매터(BlackMatter) 및 다크사이드(DarkSide) 랜섬웨어와 코드 일부가 유사한 것으로 확인되었다.

블랙캣(ALPHV) 랜섬웨어

블랙캣 랜섬웨어 그룹의 활동도 증가한 것으로 나타났다. 2021년 12월부터 활동을 시작한 것으로 알려진 블랙캣 랜섬웨어는 6개월 동안 전 세계적으로 약 140건의 피해 조직 정보를 게시했다. 대상으로는 큰 돈을 지불할 수 있는 조직에 공격을 집중하고 있는 모습이다.

또, 데이터를 이중/삼중으로 갈취하는 새로운 범죄 방향을 제시한 것으로도 알려졌다. 이 수법은 데이터를 랜섬웨어 그룹이 운영하는 DLS에 게시하고, 동시에 피해 조직을 최대한 압박하기 위해 조직의 경쟁자, 파트너, 고객, 대중 매체, 심지어 법 집행 기관 등에 민감 데이터를 보내겠다고 위협하는 것이다.

블랙캣 랜섬웨어의 계열 조직들은 공격 대상의 네트워크에 침투하는 방법도 다른 것으로도 알려졌다. 일반적으로 초기 침투는 원격 액세스 도구인 RDP(Remote Desktop Protocol), VPN(Virtual Private Network) 등에 대해 유출된 자격 증명이 사용된다. 하지만, 블랙캣 랜섬웨어의 특정 계열 조직은 익스체인지(Exchange) 서버 취약점을 악용하는 것과 같이 다양한 소프트웨어의 임의 코드 실행 취약점을 악용해 공격 대상 네트워크에 접근하기도 한다. 방어하는 조직 입장에서는 랜섬웨어 계열 조직마다 서로 다른 TTPs(Tactics, Techniques, Procedure)를 보이기 때문에 탐지 및 방어에 어려움을 겪을 수 있다.

레빌 랜섬웨어의 부활

레빌(REvil) 랜섬웨어 그룹은 핵심 인력이 체포되지는 않았지만 와해된 것으로 알려졌었다. 하지만, 최근 새로운 샘플이 발견되고 언더그라운드 포럼(Underground Forum)에서 계열 조직을 모집하고 있다는 소식이 전해졌다. 처음에는 신생 랜섬웨어 그룹이 출처를 알 수 없는 신규 레빌 랜섬웨어 샘플을 사용하는 것으로 알려졌다. 하지만, 다크웹에 있는 레빌 랜섬웨어 유출 웹사이트에 새로운 피해 조직의 정보가 게시되면서 이들이 돌아왔음이 확인되었다.

[그림 3] 새로운 피해 조직이 게시된 레빌 랜섬웨어 그룹 운영 사이트

[그림 3] 새로운 피해 조직이 게시된 레빌 랜섬웨어 그룹 운영 사이트

레빌 랜섬웨어 개발자 중 한 명이 작업을 다시 시작했고, 핵심 인력이었기 때문에 소스 코드는 물론 다크웹에 접근할 수 있는 권한도 있는 것으로 알려졌다. 새로운 랜섬웨어 환경 설정 파일을 분석한 결과, 고도로 표적화된 공격을 할 수 있는 필드값이 존재하며 새로운 뮤텍스(Mutex)명, 캠페인 번호, 설정에 따라 파일을 암호화하지 않을 수 있도록 되어 있다. 설정값을 지정된 계정과 윈도우 도메인에서만 동작하게 하여 다른 시스템은 암호화 대상에서 제외하는 것이다.

한편, 러시아의 우크라이나 침공 이후 러시아의 레빌 랜섬웨어 그룹 수사는 교착 상태에 빠졌다. 러시아 언론 보도에 의하면 미국의 비협조와 증거 부족으로 러시아에서 체포된 레빌 멤버 중 일부는 기소가 중단된 상태라고 한다. 또한 러시아 검찰은 미국측으로부터 용의자를 재판할 증거를 받지 못했다고 주장하고 있는 것으로 알려졌다.

주요 포럼 폐쇄와 운영자 체포

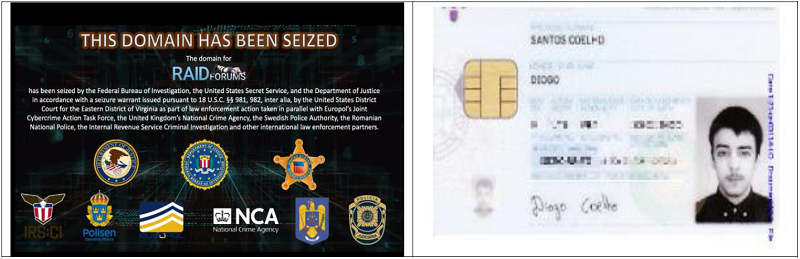

미국을 비롯한 다수의 국가들과 유로폴이 진행한 ‘Operation TOURNIQUET’ 결과, 레이드 포럼(Raid Forums)의 도메인이 압수되고 사이트가 폐쇄되었다. Raid Forums은 해킹되어 도난당한 데이터베이스를 사고 팔 수 있는 주요 언더그라운드 포럼 중 하나였다.

포럼을 만들고 관리해온 인물은 올해 21세의 디오구 산토스 코엘료(Diogo Santos Coelho)로 알려졌다. 그는 2022년 1월 31일 영국에서 포르투갈 출신의 공범자 2명과 함께 체포되었다. 코엘료는 Raid Forums에서 ‘Omnipotent’라는 닉네임으로 활동했으며, 유출된 데이터 판매 포함 범죄 음모, 컴퓨터 장치 무단 액세스, 사기, 신원 도용 등 6가지 범죄 혐의를 받았다.

[그림 4] 법 집행 기관에 의해서 도메인이 압류된 모습 (좌), Raid Forums 설립 및 운영자 Diogo Santos Coelho, 미국 DoJ 가 공유한 포르투갈 ID 카드(우)

[그림 4] 법 집행 기관에 의해서 도메인이 압류된 모습 (좌), Raid Forums 설립 및 운영자 Diogo Santos Coelho, 미국 DoJ 가 공유한 포르투갈 ID 카드(우)

2015년부터 운영된 것으로 알려진 러시아 최대 다크웹 히드라 마켓(Hydra Market)도 폐쇄되었다. 독일과 미국의 공조로 독일에 위치한 서버를 압수한 것이다. 마약 밀매와 자금 세탁이 주로 이뤄졌으며, 유출된 데이터와 위조 문서가 거래되기도 했다. 2020년에만 약 12억 유로(한화 약 1조 6천억 원)을 올린 것으로 알려진 Hydra Market은 전세계 다크웹 마켓 플레이스에서 가장 높은 매출을 기록한 것으로 추정된다.

Hydra Market의 설립자 겸 공동 운영자인 드미트리 올레고비치 파블로프(Dmitry Olegovich Pavlov)는 지난 4월 11일 모스크바에서 체포되었다. 그는 30세 러시아 시민으로 알려졌으며, 의약품을 제조, 판매 및 유통한 혐의로 기소되었고 유죄가 확정되면 15년 ~ 20년 사이의 징역에 처할 것으로 보인다.

미국 시민의 개인 식별 정보를 판매하는 ‘SSNDOB Market’도 폐쇄되었다. FBI, 미 국세청, 미 사법부, 사이프러스 경찰국이 작전을 함께 진행했다. 해당 사법 기관들은 마켓 운영에 사용된 도메인 4개를 압수했고, 거래 금액은 2015년부터 폐쇄 전까지 약 2,200만 달러 정도인 것으로 알려졌다.

딥웹 & 다크웹, 먼 나라 이야기가 아니다

최신 동향을 통해 알아본 바와 같이 딥웹 & 다크웹은 우리가 생각하는 것 이상으로 활발하게 운영되고 있으며, 수사에 의해 폐쇄되더라도 활동을 재개하거나 새롭게 운영되는 경우도 많다. 최신 딥웹 & 다크웹 동향을 면밀하게 살펴야 하는 이유다.

혹자들은 다음과 같은 의문을 품을 수도 있다. ‘이들은 주로 미주나 유럽권에서 활동하는게 아닌가?’.

그렇지 않다. 최근 인포스틸러(Infostealer)와 같은 정보탈취형 악성코드 및 랜섬웨어 공격이 증가하는 가운데, 국내 기업과 기관 뿐만 아니라 개인의 중요정보까지 유출되어 다크웹 상에서 발견되거나, 가상화폐로 거래되고 있다. 이렇게 유출된 정보는 기업의 평판 저하, 핵심 기술 및 민감 정보 유출 등 추가적인 피해를 초래할 수 있다. 이와 관련된 최근 사례들은 다음과 같다.

1) 2020년 11월, 랜섬웨어 해킹 조직인 ‘CL0P’은 E그룹사의 고객 신용 카드 정보 약 200만 건을 탈취했다고 주장하며, 일부 정보를 다크웹에 공개하는 사건이 발생했다.

2) 2021년 11월, 여러 아파트 가구마다 배치된 월패드를 해킹하여 약 17만 가구의 사생활을 촬영한 영상이 다크웹에서 0.1 비트코인(약 800만원 가량)에 거래되었고, 경찰청이 수사에 착수한 바 있다.

3) 2022년 3월, 남미 기반 랜섬웨어 해킹 조직 '랩서스(LAPSUS$)'가 국내외 대기업을 해킹해 대량의 내부 중요 기술 정보를 탈취하고 P2P 사이트와 다크웹에 공개하는 사건이 발생했다.

꼭 위 사례들이 아니더라도, 우리나라는 북한을 비롯해 중국, 러시아, 이란 등 국가들의 해킹 조직으로부터 꾸준히 위협 받고 있다. 이들은 우리 기업과 기반 시설을 다양한 방법으로 공격하여 사회적 혼란, 경제적 피해를 일으켜왔다. 이러한 사이버 공격은 최근 급격히 증가하는 모습을 보이고 있으며, 보안 기술을 우회하거나 각종 소프트웨어의 취약점을 이용하는 등 방식도 점점 고도화되고 있다.

이와 같은 사이버 위협을 선제적으로 탐지해 차단하고 체계적으로 대응할 수 있도록 국내 환경에 최적화된 인텔리전스의 필요성이 강조되는 상황이다.

AhnLab TIP, 한국 환경에 최적화된 위협 인텔리전스 제공

AhnLab TIP는 새롭게 발생하는 침해 사고와 광범위하게 수집된 악성코드, 이벤트 정보 등을 분석한다. 또, 공격자들이 사용한 공격 전술, 전략, 절차(TTPs)를 기업과 기관이 파악해 선제적으로 대응하고 피해를 최소화할 수 있도록 신속한 정보를 제공하는 것을 목적으로 한다.

2207279025658674.png

[그림 5] AhnLab TIP 대시보드

AhnLab TIP의 전체적인 기능과 필요성에 관한 내용은 다음 문서와 동영상을 확인하면 된다.

► Log4j 취약점 대응에 AhnLab TIP가 필요한 이유

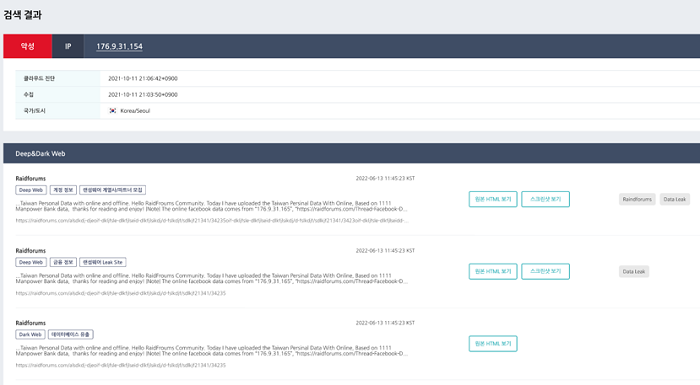

안랩은 올 8월부터 딥웹/다크웹 상 정보 모니터링 필요성 증가에 대응해 관련 기능을 서비스에 추가한다. 사이버 공격 위협 대상으로 분류된 다크웹 상의 도메인을 수집하고, 대상 네트워크에 접속한 후 자체 개발한 스크래핑(scraping) 기술을 이용해 여러 종류로 구성된 데이터를 수집하여 항목별로 저장한다. 이를 AhnLab TIP 내 보안 이슈, 침해 지표와 연계하여 정보를 제공하고, 국내외 여러 보안 업체와 협력하여 확장된 다크웹 정보도 제공한다.

[그림 6] 딥웹 & 다크웹 관련 정보를 제공하는 AhnLab TIP 신규 기능

[그림 6] 딥웹 & 다크웹 관련 정보를 제공하는 AhnLab TIP 신규 기능

아울러, AhnLab TIP의 ‘Threat Actor’ 메뉴에서는 전 세계 주요 공격 그룹에 대한 심층적인 정보와 타임라인을 확인할 수 있다. 침해 사고와 악성코드를 분석하면서 악의적인 의도를 가지고 활동하는 개인, 조직, 악성코드 제작자를 추적하는 것은 보안 전략 확립을 위해 꼭 필요한 일이다.

AhnLab TIP는 안랩 전문 분석가들이 다양한 기법을 이용해 위협 그룹을 식별하고 분석하여, 분석 데이터, 각종 위협 피드 및 게시물 등 최신 보안 위협 정보를 지속적으로 업데이트한다. 악성코드에 남는 다양한 흔적을 이용하여 악성코드 연관성 분석을 수행하는데, 최근까지 수년간 국내외를 공격한 그룹에 대한 식별 결과에 대한 내용도 포함되어 있다.

2207279026372051.png

[그림 7] AhnLab TIP ‘Threat Actor’ 메뉴

이와 같은 위협 인텔리전스는 새롭게 발생하는 침해사고와 악성코드를 분석할 때 공격 예상 시나리오나 은닉 기법 등을 파악하는데 도움이 된다. 공격 대상이나 공격 목표 등을 예측해 대비 태세를 갖추고 피해를 예방하며 선제적 대응이 가능하게 한다.

결론

사이버 공격은 비유를 하자면 시험 문제와 비슷하다. 기존 만들어진 기출 문제를 그대로 활용하는 공격자가 있는 반면, 위협이라는 시험 범위 내에서 새로운 유형의 문제를 만들어 공격에 사용하기도 한다. 다만, 대부분의 보안 위협은 기존 출제된 문제의 변형이고, 시험의 약 60%는 기출 문제(같은 취약점, 잘못 설계된 소스코드, 도난 당했거나 재사용된 패스워드의 사용 등)에서 유사하게 출제된다.

또한, 공격자들은 기존 출제된 문제를 바탕으로 난이도를 조정하곤 한다. 이를테면, 한 번의 공격에 수십 가지의 기법을 활용할 때도 있고, 보안 취약점을 집요하게 파고드는 등 공격 대상을 지능적으로 집요하게 노린다.

공격자들이 내는 문제를 풀어야 하는 기업이나 기관 입장에서는 AhnLab TIP에서 제공하는 위협 인텔리전스가 큰 도움이 될 수 있다. AhnLab TIP는 각종 위협들에 대해 출제자의 의도를 분석하고 다양한 공격 그룹별, 그리고 연도별 출제되었던 기출 문제를 보유하고 있어, 유사한 공격에 대한 빠른 대비가 가능하다.

AhnLab TIP는 더욱 정교한 위협정보 제공을 위해 국내외 다양한 기관과 밀접하게 협력하며 정보 수집 경로를 확대하고 있다. 콘텐츠 범위를 확대하는 한편, 플랫폼에서 생성된 위협 인텔리전스를 안랩의 솔루션 및 서비스와 연동하여 고객에게 결과를 가장 잘 전달할 수 있는 방법을 점진적으로 제공할 예정이다.

출처 : AhnLab