대북 관련 파일명으로 위장한 악성 워드 문서 주의하세요!

안랩은 대북 관련 파일명으로 위장한 악성 워드 문서가 지속적으로 유포되는 정황을 확인했다. 이번에 발견된 워드 문서는 악성 VBA 매크로 코드를 포함하고 있으며, 지난 시큐리티레터 883호 "골드바 매매 계약서? 악성코드 주의하세요"에서 소개한 소개한 문서 파일과 동일한 유형으로 확인됐다.

이번 글에서는 대북 관련 파일명으로 유포되고 있는 최신 악성 워드 문서의 주요 특징을 살펴본다.

안랩이 확인한 최신 악성 워드 문서의 파일명은 다음과 같다.

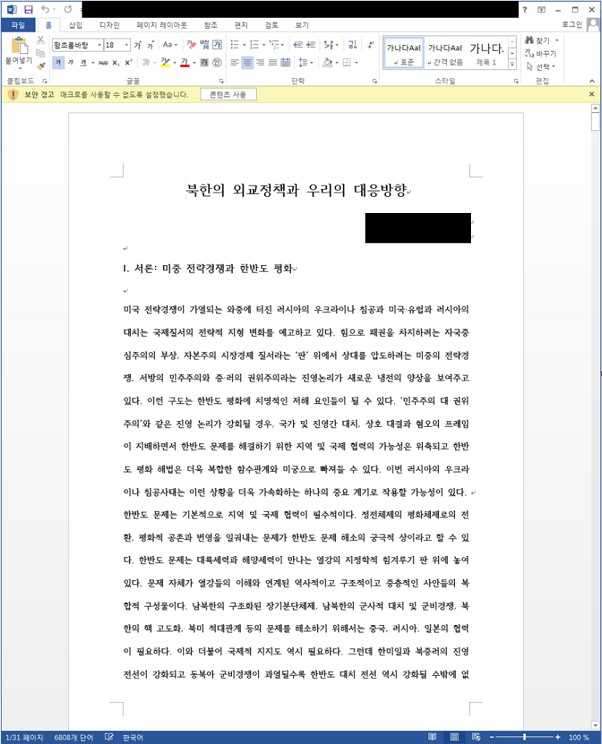

• 220426-북한의 외교정책과 우리의 대응방향(정**박사).doc (4/26)

• 북한의 외교정책과 우리의 대응방향.doc (4/26)

• 중국의 외교정책과 우리의 대응방향.doc (4/22)

• 보도자료-원코리아국제포럼 2022 -20220422.docm (4/23)

• [분석자료] 4.25 열병식을 통해 본 북한의 핵무력 사용 입장과 군부 엘리트 변동의 함의.docm (4/26)

확인된 VBA 매크로 코드에는 특정 URL에 접속해 받아온 데이터를 실행하는 코드를 포함하고 있다. ‘북한의 외교정책과 우리의 대응방향.doc’ 파일에서 확인된 매크로 코드에는 난독화된 문자열도 존재했다. 난독화된 문자열은 워드 문서 실행 시 자동으로 실행되는 AutoOpen() 함수에 의해 사용된다.

[그림 1] 220426-북한의 외교정책과 우리의 대응방향(정**박사).doc

해당 매크로에는 문서 보호 해제와 관련된 코드를 포함하고 있다. 설정된 비밀번호는 1qaz2wsx 이다. 이는 지난 시큐리티레터 883호에서 소개한 악성 워드 문서와 동일한 비밀번호이다. 따라서, 이번 악성 워드 문서도 동일한 공격자가 제작한 것으로 추정할 수 있다.

이후 공격자는 %AppData%\Microsoft\Templates\ 폴더에 version.ini 파일을 생성한다.

ini 파일 내부에는 특정 URL에서 받아온 데이터를 실행하는 명령이 포함되어 있다. 또한 접속 URL에 list.php?query=1이 포함되어 있다.

생성된 ini 파일은 다음과 같은 명령어를 통해 실행된다.

• wscript.exe //e:vbscript //b %AppData%\Microsoft\Templates\version.ini

해당 악성코드를 제작한 것으로 추정되는 공격 그룹은 대북 관련 내용으로 악성 워드 문서를 지속적으로 유포하고 있어 사용자들의 각별한 주의가 필요하다. 사용자는 출처가 불분명한 이메일의 첨부파일 실행 및 매크로 사용을 자제해야 한다.

현재 V3는 해당 악성코드를 탐지 및 차단하고 있다.

출처 : AhnLab