악성 LNK 실행 경고! 악성코드 감염 위험

최근 ‘국제 안보 정세 평가와 26년 전망 보고서’로 위장한 악성 LNK(바로가기) 파일의 유포 정황이 확인됐다. 해당 파일은 실행 시 파워셸(PowerShell) 스크립트를 단계적으로 내려받아 시스템 정보를 수집하고 외부로 전송한다. 이후 최종적으로 XenoRAT 변종인 MoonPeak 악성코드를 메모리에 로드해 원격 제어 기능을 수행할 수 있다. 이번 공격은 과거 김수키(Kimsuky) 그룹의 LNK 기반 유포 방식과 유사한 특징을 보인다. 감염 흐름과 점검해야 할 항목을 함께 살펴보자.

안랩이 최근 "국제 안보 정세 평가와 26년 전망 보고서"로 위장한 LNK 파일을 통해 악성코드가 유포되는 정황을 확인했다. 확인된 파일명은 다음과 같다.

- 20260121_25년_국제안보정세_평가와_26년_전망.pdf.lnk

해당 LNK 파일을 실행하면, 내부에 포함된 난독화된 파워셸 스크립트가 복호화돼 %APPDATA%\firefox.ps1 경로에 저장된 뒤 실행된다. 이후 firefox.ps1 스크립트는 아래 주소에서 정상 디코이 문서를 다운로드해 %TEMP% 경로에 PDF 파일로 저장하고, 사용자가 실제 문서를 열어본 것처럼 보이도록 실행한다.

- 디코이 파일 다운로드: hxxps://raw.githubusercontent.com/ieesh65e/pongga/main/view[.]pdf

- 저장 파일명: 20260121_25년_국제안보정세_평가와_26년_전망.pdf

[그림 1] 정상 디코이 문서

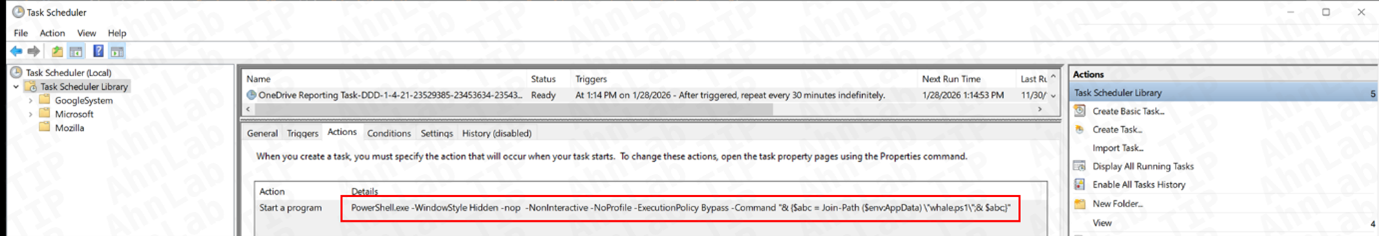

한편, 공격자는 지속적인 실행을 위해 추가 파워셸 스크립트를 %APPDATA%\whale.ps1 경로에 생성하고, 작업 스케줄러에 다음 이름의 항목을 등록한다. 해당 스케줄러는 whale.ps1 파일을 5분 후 1회 실행한 뒤, 이후 30분 간격으로 반복 실행되도록 설정돼 있다.

- 작업 이름: OneDrive Reporting Task-DDD-1-4-21-23529385-23453634-235436459-15601

whale.ps1은 아래 주소에서 또 다른 파워셸 스크립트를 내려받아 %APPDATA%\Doks.ps1로 저장한 뒤 실행한다.

- 추가 파일 다운로드: hxxps://raw.githubusercontent.com/ieesh65e/pongga/main/FF_flog[.]txt

[그림 2] 등록된 작업 스케줄러

[그림 2] 등록된 작업 스케줄러

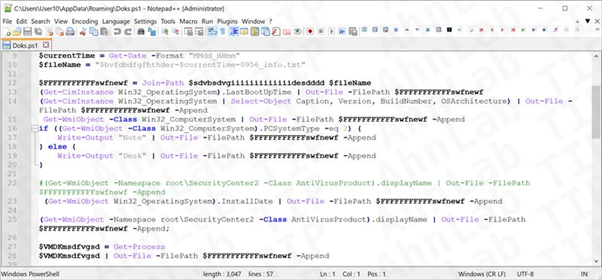

Doks.ps1 파일이 실행되면 %APPDATA%\Microsoft 경로에 아래 형식의 파일을 생성하고, 시스템 정보를 수집해 저장한다.

- 파일 형식: {IPaddress}-{CurrentTime}-0956_info.txt

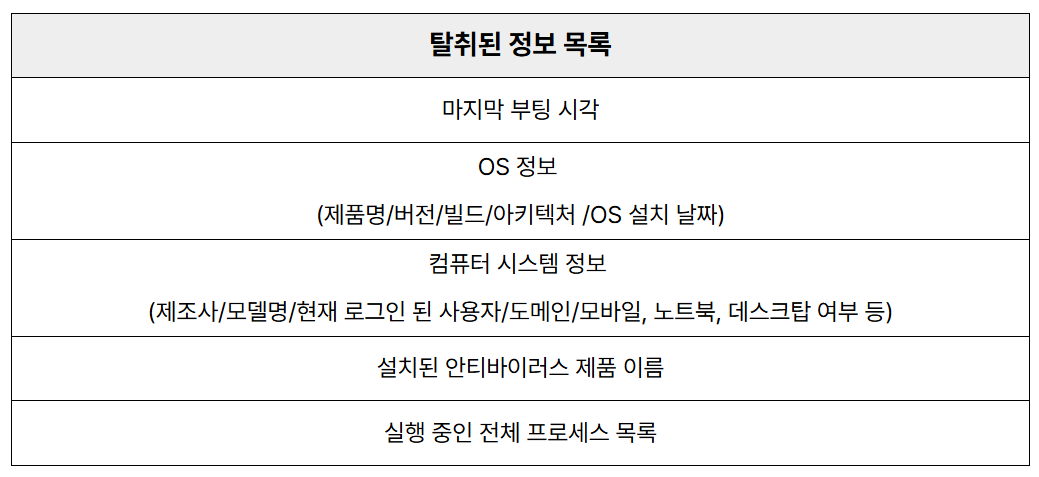

수집 대상은 마지막 부팅 시각, OS 정보(제품명/버전/빌드/아키텍처/OS 설치 날짜), 시스템 정보(제조사/모델명/현재 로그인 된 사용자/도메인/모바일, 노트북, 데스크탑 여부 등), 설치된 백신 제품명, 실행 중인 전체 프로세스 목록 등이다. 이후 해당 파일을 포함한 정보를 아래 URL로 전송한다.

- 정보 전송: hxxps://api.github.com/repos/ieesh65e/pongga/contents/report/{IPaddress}-{CurrentTime}-0956_info[.]txt

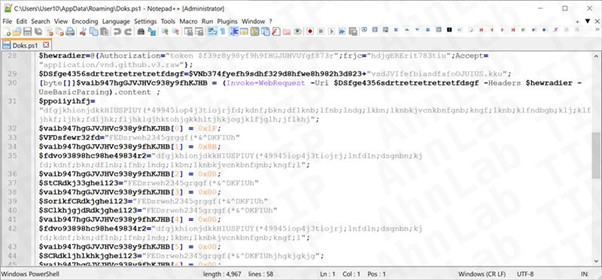

[그림 3] Doks.ps1 파일 중 일부 코드

[그림 3] Doks.ps1 파일 중 일부 코드

[표 1] 탈취된 정보 목록

[표 1] 탈취된 정보 목록

이후에도 작업 스케줄러에 의해 whale.ps1 파일이 반복 실행되며, 새로운 스크립트를 내려받아 Doks.ps1을 덮어쓴 뒤 재실행하는 방식으로 추가 페이로드를 단계적으로 내려받는다.

- 추가 파일 다운로드: hxxps://raw.githubusercontent.com/ieesh65e/pongga/main/SS_slog[.]txt

[그림 4] Doks.ps1 파일 코드 중 일부

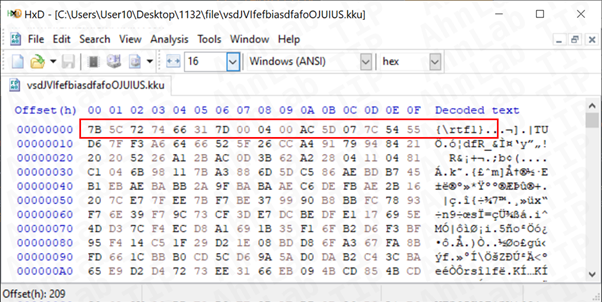

최종 단계에서 Doks.ps1은 아래 주소에서 RTF 파일로 위장한 GZIP 압축 데이터를 다운로드한다. 해당 데이터는 RTF처럼 보이도록 변조된 7바이트({\rtf1})를 포함하고 있으며, 이를 실제 GZIP 헤더 값(0x1F, 0x8B, 0x08, 0x00, 0x00, 0x00, 0x00)으로 교체한 뒤 압축을 해제한다. 압축 해제된 페이로드는 XenoRAT의 변종인 MoonPeak 악성코드로 확인되며, .NET 어셈블리 형태로 메모리에 로드돼 실행된다.

- 다운로드 주소: hxxps://raw.githubusercontent.com/smilejack305/R_rat/main/vsdJVIfefbiasdfafoOJUIUS.kku

[그림 5] RTF 파일로 위장한 GZIP 압축 데이터

[그림 5] RTF 파일로 위장한 GZIP 압축 데이터

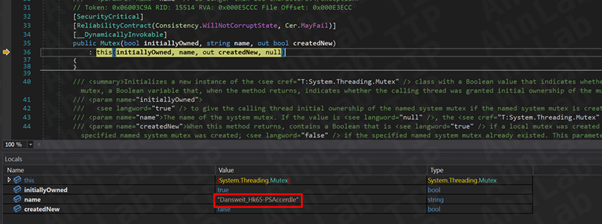

실행된 MoonPeak 악성코드는 키로깅, 스크린샷 캡처, 웹캠·마이크 접근, 파일 전송 등 다양한 정보 수집 및 원격 제어 기능을 수행할 수 있다. 확인된 Mutex 및 C2 정보는 아래와 같으며, 이는 과거 김수키 그룹이 악성 LNK 파일을 통해 MoonPeak을 유포한 사례에서 확인된 요소와 동일하다.

- Mutex: Dansweit_Hk65-PSAccerdle

- MoonPeak C2: 27.102.137[.]39:443

[그림 6] MoonPeak 악성코드

[그림 6] MoonPeak 악성코드

대응 가이드

1. 등록된 작업 스케줄러 확인

작업 스케줄러를 점검해 아래 항목이 등록돼 있는지 확인하고, 존재할 경우 즉시 삭제한다.

- 작업 이름: OneDrive Reporting Task-DDD-1-4-21-23529385-23453634-235436459-15601

2. 의심스러운 파일 삭제

아래 파일이 %APPDATA% 경로에 존재할 경우 본문에서 언급된 악성 파일일 가능성이 있으므로 즉시 삭제한다.

- %APPDATA%: Doks.ps1, firefox.ps1, whale.ps1

출처 : AhnLab