리눅스 시스템 공격에 사용되는 Pupy RAT 분석

Pupy는 RAT 악성코드로서 크로스 플랫폼을 지원하는 것이 특징이다. 깃허브에 공개된 오픈 소스이다 보니 APT 그룹을 포함하여 다양한 공격자들에 의해 지속적으로 사용되고 있다. 예를 들어 과거 이란과 관련 있는 것으로 알려진 APT35 그룹이 사용한 것으로 알려져 있으며 [1] 온라인 도박 사이트들을 대상으로 한 Operation Earth Berberoka에서도 [2] 사용된 바 있다. 최근에는 Pupy RAT을 업데이트한 Decoy Dog라는 악성코드가 발견되었는데 이는 러시아와 동유럽에 위치한 기업들의 네트워크를 대상으로 한 공격에 사용되었다. [3]

여기에서는 Pupy RAT에 대한 기본적인 설명과 함께 분석 과정에서 확인된 공격 사례들을 다룬다. 대표적으로 국내 리눅스 시스템을 대상으로 한 공격 사례들과 수년간 아시아 국가들을 대상으로 유포되고 있는 리눅스 버전의 Pupy RAT 악성코드들이 있다.

1. PupyRAT

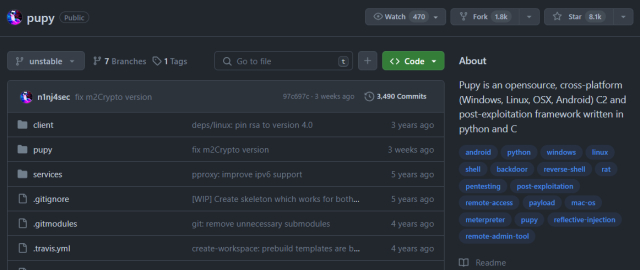

깃허브에 공개되어 있는 Pupy RAT은 C와 파이썬을 기반으로 제작되었다. 윈도우, 리눅스 운영체제를 지원하며 제한적이지만 Mac OSX, Android 운영체제도 지원 가능하다.

Figure 1. 깃허브에 공개되어 있는 Pupy RAT

Figure 1. 깃허브에 공개되어 있는 Pupy RAT

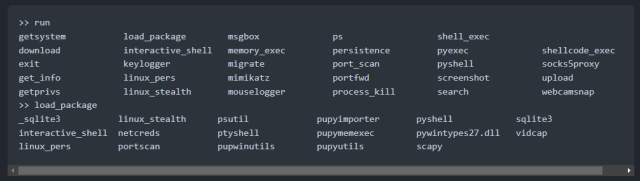

RAT 악성코드이다 보니 명령 실행, 파일 및 프로세스 작업, 파일 업로드 및 다운로드 등의 기능을 지원하며 이외에도 스크린샷 캡쳐, 키로깅과 같이 정보 탈취 기능도 지원한다. Pupy RAT은 일반적인 RAT과 달리 Post Exploitation 모듈도 지원하는데 이를 통해 권한 상승이나 계정 정보 탈취 그리고 측면 이동과 같은 후속 공격도 가능하다.

Figure 2. Pupy RAT이 지원하는 명령들

Figure 2. Pupy RAT이 지원하는 명령들

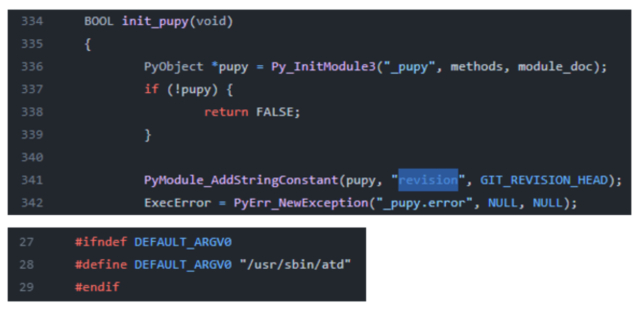

일반적으로 리눅스 시스템을 대상으로 하는 악성코드들은 은폐를 위해 프로세스 이름을 정상 프로세스와 유사하게 변경하는 경향이 있다. Pupy RAT의 특징들 중 하나는 기본적으로 실행 중 프로세스의 이름을 “/usr/sbin/atd”로 변경한다는 점이다. 물론 공격자에 따라 다른 경로명으로 변경하는 경우도 있는데 이는 Pupy RAT을 빌드할 때 저장되는 Revision 번호 처음 8자리와 함께 공격자를 구분하는 특징들 중 하나로 사용될 수 있다.

Figure 3. Pupy RAT의 특징

Figure 3. Pupy RAT의 특징

2. 아시아 국가 대상 공격 사례

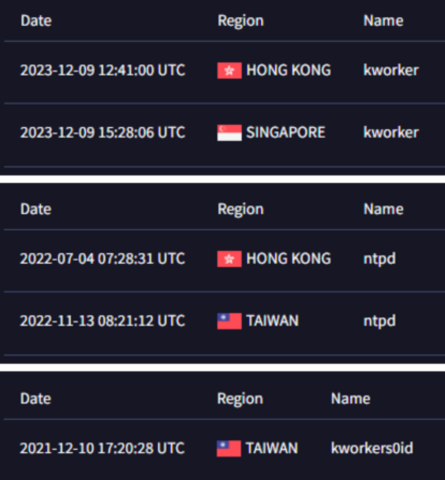

다음은 동일한 공격자에 의해 제작되어 유포되고 있는 것으로 추정되는 사례이다. VirusTotal의 정보들을 기준으로 했을 때 악성코드들은 “nptd”나 “kworker”를 위장한 이름으로 유포된 것이 특징이며 대만, 홍콩, 싱가포르 외에도 일본이나 태국 등 주로 아시아 국가들에서 수집되었다.

Figure 4. 주로 아시아 국가들에서 수집된 Pupy RAT

Figure 4. 주로 아시아 국가들에서 수집된 Pupy RAT

해당 공격은 2021년부터 최근까지도 이루어지고 있으며 현재 기준으로도 악성코드 다운로드가 가능하다. 공격자는 수년간 몇 개의 주소들을 활용하여 악성코드를 업로드하고 C&C 서버로 사용하였다.

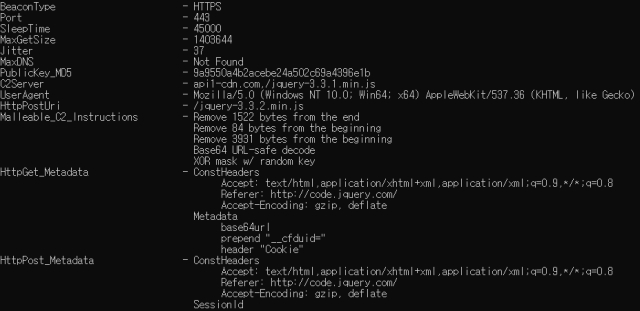

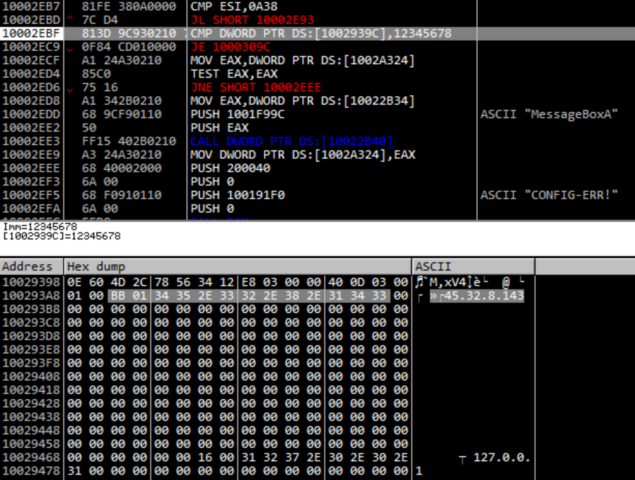

참고로 동일한 다운로드 및 C&C 서버 주소를 공유하는 악성코드들 중에는 코발트 스트라이크가 존재한다. 즉 공격자는 리눅스 시스템들만을 대상으로 공격한 것이 아니며 코발트 스트라이크를 이용해 윈도우 시스템들도 공격 대상으로 한 것으로 보인다. 악성코드들의 아이콘이나 “ChromeSetup.exe”, “刘中盛—运维工程师-大型企业内网运维-个人简历.docx.exe” 같은 파일명을 보면 정상 소프트웨어를 위장한 웹 페이지나 스피어 피싱 공격을 통해 유포한 것으로 추정된다.

Figure 5. 동일한 공격자가 유포한 것으로 추정되는 코발트 스트라이크

Figure 5. 동일한 공격자가 유포한 것으로 추정되는 코발트 스트라이크

3. 국내 대상 공격 사례들 분석

Pupy RAT은 국내 기준으로도 꾸준히 수집되고 있다. 공개된 IoC를 기준으로 했을 때 2019년 경 Pupy RAT이 PlugX와 함께 유포된 사례가 존재한다. PlugX는 중국 기반의 APT 공격 그룹들이 사용하는 대표적인 백도어 악성코드들 중 하나이다. 2008년 경부터 유포가 시작된 것으로 알려져 있으며 PlugX를 공격에 사용했던 APT 공격 그룹들로는 대표적으로 Mustang Panda, Winnti, APT3, APT41 등이 대부분 중국을 기반으로 하는 것으로 알려져 있다.

Figure 6. 공격에 함께 사용된 PlugX

Figure 6. 공격에 함께 사용된 PlugX

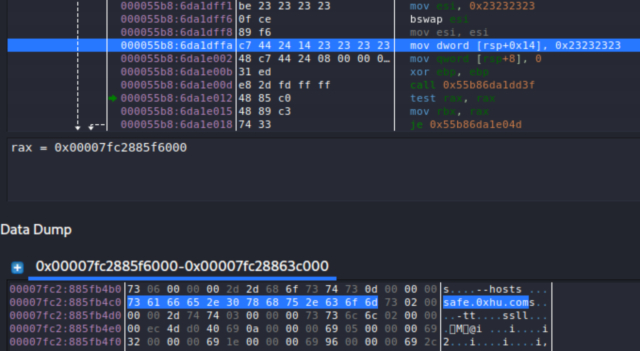

2023년 경에는 구체적인 감염 경로는 확인되지 않지만 현재는 서비스가 중단된 국내 윈도우 유틸리티 공유 사이트에 Pupy RAT이 업로드되었던 사례도 확인된다.

Figure 7. 공격에 사용된 Pupy RAT의 설정 데이터

Figure 7. 공격에 사용된 Pupy RAT의 설정 데이터

4. 결론

Pupy RAT은 C&C 서버로부터 명령을 받아 감염 시스템을 제어할 수 있는 악성코드이다. 기본적인 명령들 외에도 정보 탈취나 프록시 같은 다양한 기능들을 함께 제공한다. 또한 일반적인 RAT에서 제공하는 이러한 기능들 외에 권한 상승이나 계정 정보 탈취 그리고 측면 이동과 같은 후속 공격 같은 다양한 기능들을 제공하기도 한다.

오픈 소스로 공개되어 있으며 다양한 플랫폼을 지원하기 때문에 여러 공격자들에 의해 사용되고 있는데 이는 APT 그룹도 동일하다. 알려진 공격들 중 대부분은 윈도우 시스템을 대상으로 한 공격들이지만 리눅스 서버를 대상으로 하는 공격에도 지속적으로 사용되고 있다. 리눅스 시스템을 대상으로 한 악성코드들 중 최근 확인되는 것들은 아시아 국가들에서 수집된 사례가 대부분을 차지하며, 국내에서 접수된 악성코드들도 존재한다.

이와 같은 보안 위협을 방지하기 위해서는 취약한 환경 설정이나 인증 정보를 검사하고, 관련 시스템들을 항상 최신 버전으로 업데이트하여 공격으로부터 보호해야 한다. 또한 V3를 최신 버전으로 업데이트하여 악성코드의 감염을 사전에 차단할 수 있도록 신경 써야 한다.

파일 진단

– Malware/Win32.Generic.C3121812 (2019.03.24.09)

– Backdoor/Win.CobaltStrike.C5611386 (2024.04.11.03)

– Downloader/Win.CobaltStrike.C5611385 (2024.04.11.03)

– Backdoor/Linux.PupyRAT.3414160 (2024.04.08.02)

– Backdoor/Linux.PupyRAT.3700880 (2024.04.08.02)

– Backdoor/Linux.PupyRAT.3713536 (2021.07.09.02)

– Linux/Agent.2652544 (2019.08.04.00)

IoC

MD5

– 2f378559b835cbe9ec9874baec73a578 : Pupy RAT – 국내 (lvmetad)

– 64802dd9446be23d7188fb87426866cb : PlugX (adobe.dll)

– 504612eaebc2660c4ac00f5db1d24fca : Pupy RAT – 국내 (newp4.so)

– 4eb6509cf46d480647556105b42b4bee : Pupy RAT (kworker0tj)

– ef7651bbbf3f05234f2b1d5e30103588 : Pupy RAT (kworker54c8)

– f35f7a7fb6c4352510c4f7a448e6ba03 : Pupy RAT (kworkerzn2x)

– 1358d7f17b0882a38a3cfa88df256fc1 : Pupy RAT (kworkerzf4d)

– 4c1124695279dd41c0b789235dbabf08 : Pupy RAT (kworkergo79)

– 73a6b6e84caf0f12782b70ece7bd60de : Pupy RAT (kworkers0id)

– 71ca0622043a7dec95bb4514ce14d627 : Pupy RAT (kworkerqxnz)

– 6a0a68b75ad2f087c1a566a6e3de1a28 : Pupy RAT (ntpd)

– 3eb3591c8c5d0a5a32dc24f91d6fe7fb : Pupy RAT (kworker)

– 9efdf13b1eee7b0c626d785b17cd5c95 : Pupy RAT (kworker37yu)

– 2c802c1fac3b0035b2a79cbd56510caa : Pupy RAT (ntpd)

– 16b088b75442e247a8c53161a8a130b0 : Pupy RAT (kworkert14r)

– 74199f5ca6421ade97cc511651fa2e4b : Pupy RAT (kworker)

– ef13037b082e9e1dfe39ae5cf9d101e3 : Pupy RAT (ntpd)

– cd206fff363bb5543fc67ed9a9bbe496 : Pupy RAT (kworker9t8b)

– 1738429d3737b22d52b442c4faef50a1 : Pupy RAT (ntpd)

– f50d7a7bc104d87d6a4a9e2f4e1beedc : CobaltStrike 다운로더 (ChromeSetup.exe)

– 5ab182b00e674cea319e2152e7c3558f : CobaltStrike (propsys.dll)

C&C 서버

– 45.32.16[.]248:443 : Pupy RAT – 국내

– 45.32.8[.]143:443 : PlugX

– safe.0xhu[.]com:443 : Pupy RAT – 국내

– img.law.api-cloudflare[.]com:443 : Pupy RAT

– gitall-api.microsoft-shop[.]com:443 : Pupy RAT

– gitall14-api.microsoft-shop[.]com:443 : Pupy RAT

– gitall18-api.microsoft-shop[.]com:443 : Pupy RAT

– jvp21.api-cloudflare[.]com:443 : Pupy RAT

– java.git.microsoft-shop[.]com:443 : Pupy RAT

– jvp23.api-cloudflare[.]com:443 : Pupy RAT

– hele.hkcdn.api-cloudflare[.]com:443 : Pupy RAT

– imag.awscnd.api-alipay[.]com:443 : Pupy RAT

– translate.cache01.mfath.ugliquarie[.]com:443 : Pupy RAT

– cache.cacti.api-cloudflare[.]com:443 : Pupy RAT

– lw.cdn-image.microsoft-shop[.]com:443 : Pupy RAT

– lw.cdn-image.microsoft-shop.com.bk1233[.]com:443 : Pupy RAT

– pyq-pro.update.microsoft-shop[.]com:443 : Pupy RAT

– pyq-pro.update.microsoft-shop.com.bk1233[.]com:443 : Pupy RAT

– 86.cdn-api.848820[.]com:443 : Pupy RAT

– 86.cdn-api.848820.com.bk1233[.]com:443 : Pupy RAT

– ue20.angc.blinktron[.]com:443 : Pupy RAT

– ue20.angc.blinktron.com.bk1233[.]com:443 : Pupy RAT

– api1-cdn[.]com/jquery-3.3.1.min.js:443 : CobaltStrike

다운로드 주소

– hxxp://45.32.16[.]248/lvmetad : Pupy RAT – 국내

– hxxp://45.32.16[.]248/adobe.dll : PlugX

– hxxp://www.atfile[.]com/includephp/newp4.so : Pupy RAT – 국내

– hxxp://api.api-alipay[.]com/kworker0ytj : Pupy RAT

– hxxp://api.api-alipay[.]com/kworker54c8 : Pupy RAT

– hxxp://api.api-alipay[.]com/kworkergo79 : Pupy RAT

– hxxp://api.api-alipay[.]com/kworkers0id : Pupy RAT

– hxxp://api.api-alipay[.]com/kworkerqxnz : Pupy RAT

– hxxp://api.api-alipay[.]com/kworker37yu : Pupy RAT

– hxxp://api2-cdn[.]com/kworker9t8b : Pupy RAT

– hxxp://api.api2-cdn[.]com/kworker9t8b : Pupy RAT

출처 : AhnLab