입사지원서로 위장한 악성코드 주의하세요!

안랩 ASEC 분석팀이 입사지원서로 위장한 악성코드가 유포 중인 정황을 확인했다. 이 악성코드는 안랩의 V3Lite.exe를 비롯해 다양한 백신 프로세스의 존재 여부를 확인하는 기능을 탑재했으며, 국내 구인 및 구직 사이트와 유사한 악성 URL을 통해 유포되고 있다. 해당 악성코드가 유포되는 과정을 살펴보자.

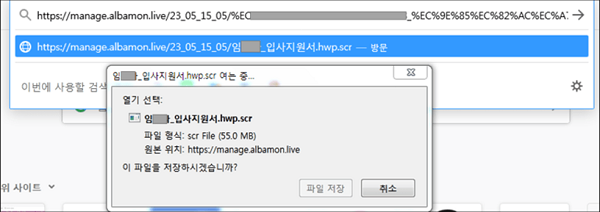

이번에 확인된 다운로드 URL은 다음과 같다.

- hxxps://manage.albamon[.]info/download/20230201good001/%EC<생략>_%EC%9E%85%EC%82%AC%EC%A7%80%EC%9B%90%EC%84%9C.hwp.scr

- hxxps://manage.albamon[.]live/23_05_15_05/%EC%<생략>_%EC%9E%85%EC%82%AC%EC%A7%80%EC%9B%90%EC%84%9C.hwp.scr

- hxxps://manage.albamon[.]live/23_05_22_Fighting_ok/%EC<생략>_%EC%9E%85%EC%82%AC%EC%A7%80%EC%9B%90%EC%84%9C.hwp.scr

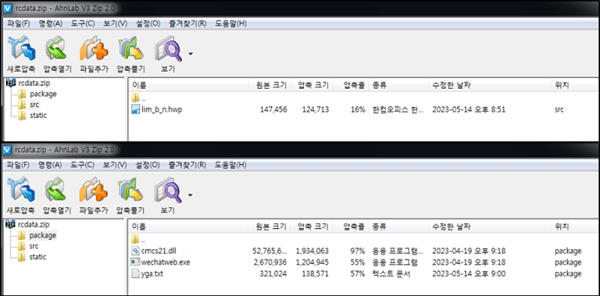

[그림 1] 악성코드 다운로드 파일

[그림 1] 악성코드 다운로드 파일

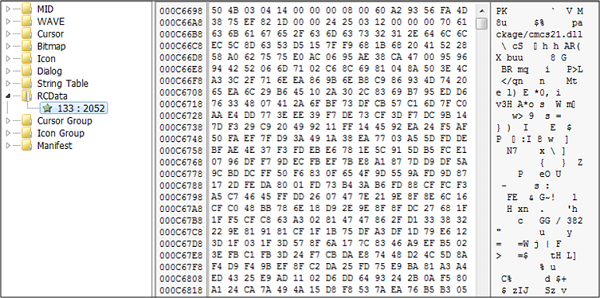

[그림 1]의 URL을 통해 다운로드 되는 악성 파일은 [그림 2]처럼 화면보호기(.scr) 확장자 및 한글 문서(.hwp) 아이콘의 형태를 띄고 있다. 파일 실행 시 [그림3]과 같이 내부 RCDATA에 존재하는 압축 파일 데이터가 ‘%Public%\[6자리 랜덤 문자].zip’으로 저장된다.

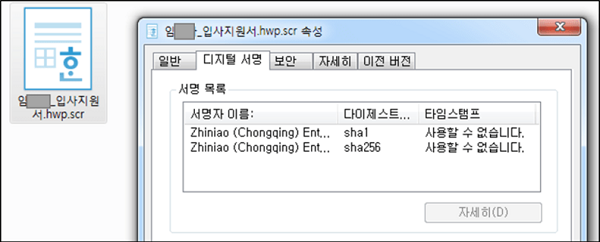

[그림 2] 임**_입사지원서.hwp.scr 속성

[그림 2] 임**_입사지원서.hwp.scr 속성

[그림 3] RCDATA에 존재하는 데이터

[그림 3] RCDATA에 존재하는 데이터

[그림 4] 압축 파일

[그림 4] 압축 파일

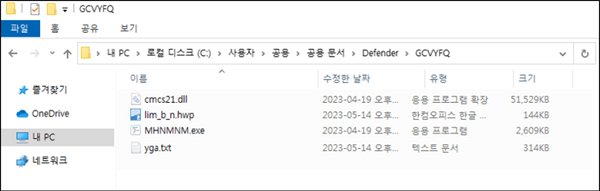

이후 %Public%\Documents\Defender\[6자리 랜덤 문자] 폴더에 위 파일을 압축 해제해 추가 파일을 생성한다. wechatweb.exe의 경우 파일명이 6자리의 무작위 문자로 생성되며, 생성된 파일은 [그림 5]와 같다.

[그림 5] 생성된 파일

[그림 5] 생성된 파일

[표 1] 파일 별 기능

[표 1] 파일 별 기능

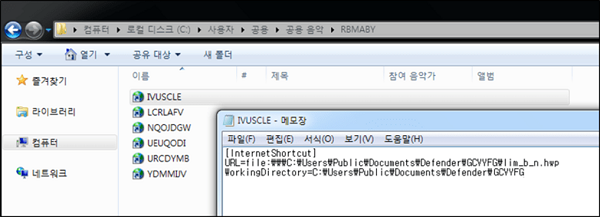

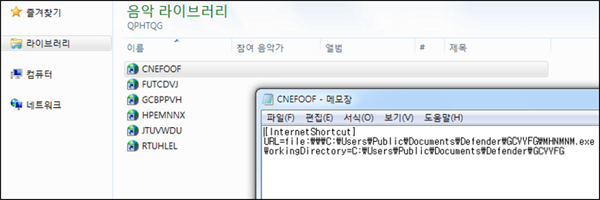

이후 %Public%\Music\[6자리 랜덤 문자] 폴더를 생성한 다음, InternetShortcut 파일을 만들어 앞서 생성한 정상 한글 파일과 wechatweb.exe([6자리 랜덤 문자].exe)가 실행되도록 한다. 해당 바로가기 파일은 실행 후 삭제된다.

[그림 6] 한글 문서 실행 바로가기 파일

[그림 6] 한글 문서 실행 바로가기 파일

[그림 7] Exe 파일 실행 바로가기 파일

[그림 7] Exe 파일 실행 바로가기 파일

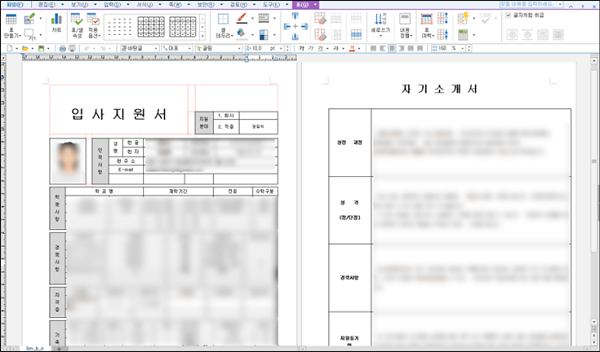

[그림 6]의 바로가기 파일을 통해 실행된 한글 문서는 [그림 8]과 같이 입사지원서 양식의 정상 문서이다.

[그림 8] 정상 한글 문서

[그림 8] 정상 한글 문서

[그림 7]의 바로가기 파일을 통해 실행된 wechatweb.exe([6자리 랜덤 문자].exe)는 함께 생성된 cmcs21.dll를 로드해 ‘CMGetCommandString’이라는 이름의 exports 함수를 실행한다. 로드된 cmcs21.dll은 아래 레지스트리를 등록해 악성 파일이 지속적으로 실행되도록 한다.

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\specialyouttg0a

Data: C:\Users\Public\Documents\Defender\[6자리 랜덤 문자]\[6자리 랜덤 문자].exe(wechatweb.exe)

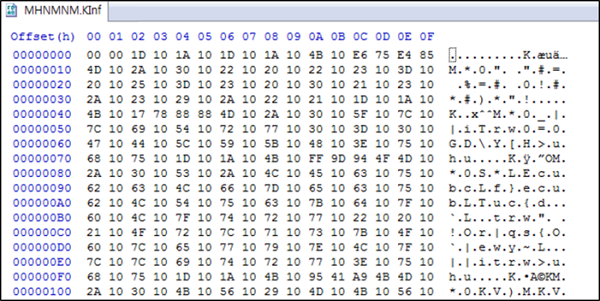

그런 다음, yga.txt를 읽고 디코딩한 후 해당 데이터를 재귀 실행한 wechatweb.exe([6자리 랜덤 문자].exe) 프로세스에 인젝션함으로써 정보 유출과 같은 악성 행위를 수행한다. 인젝션된 프로세스는 동일한 폴더에 [6자리 랜덤 문자].Kinf 를 생성하고 추후 키로깅 데이터를 인코딩해 저장한다.

[그림 9] 인코딩된 키로깅 데이터

[그림 9] 인코딩된 키로깅 데이터

또한, 안랩의 V3Lite.exe 등 다양한 백신 프로그램 정보도 수집하는데, 이때 특정 프로세스가 확인되면 프로세스 명이 아닌 아래 [표 2] 우측의 전송 정보를 전달한다.

[표 2] 확인하는 프로세스 명과 전송 정보

[표 2] 확인하는 프로세스 명과 전송 정보

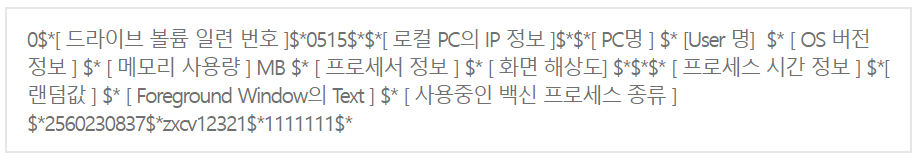

이 외에 수집되는 정보는 다음과 같다.

이 외에 수집되는 정보는 다음과 같다.

0$*[ 드라이브 볼륨 일련 번호 ]$*0515$*$*[ 로컬 PC의 IP 정보 ]$*$*[ PC명 ] $* [User 명] $* [ OS 버전 정보 ] $* [ 메모리 사용량 ] MB $* [ 프로세서 정보 ] $* [ 화면 해상도] $*$*$* [ 프로세스 시간 정보 ] $*[ 랜덤값 ] $* [ Foreground Window의 Text ] $* [ 사용중인 백신 프로세스 종류 ] $*2560230837$*zxcv12321$*1111111$*

수집 정보

입사지원서.scr로 위장한 악성코드는 과거부터 꾸준히 유포되고 있으며, 정보 수집뿐만 아니라 공격자 명령에 따라 인터넷 옵션 설정, 스크린 캡처, 서비스 관리, 인터넷 쿠키 데이터 확인 등 다양한 악성 행위를 수행할 수 있어 각별한 주의가 요구된다.

C2 : ggt-send-6187.orange-app[.]vip:6187

[표 3] 추가로 확인된 입사지원서로 위장한 파일

[표 3] 추가로 확인된 입사지원서로 위장한 파일

출처 : AhnLab