로키로커 랜섬웨어, 블랙빗과 유사한 방식으로 유포 중

안랩 분석팀이 최근 로키로커(LokiLocker) 랜섬웨어가 국내에 유포 중인 정황을 확인했다. 2021년 8월부터 유포되기 시작한 이 랜섬웨어는 흔하지 않은 코드 난독화 기술을 사용하고 기간 내에 몸값을 지불하지 않으면 파일을 삭제한다는 것이 특징이다. 또한, 지난달 국내에 유포된 이력이 있는 블랙빗(BlackBit) 랜섬웨어와도 매우 유사하다. 이번 글에서는 두 랜섬웨어의 유사점을 중심으로 로키로커 랜섬웨어의 유포 과정을 알아본다.

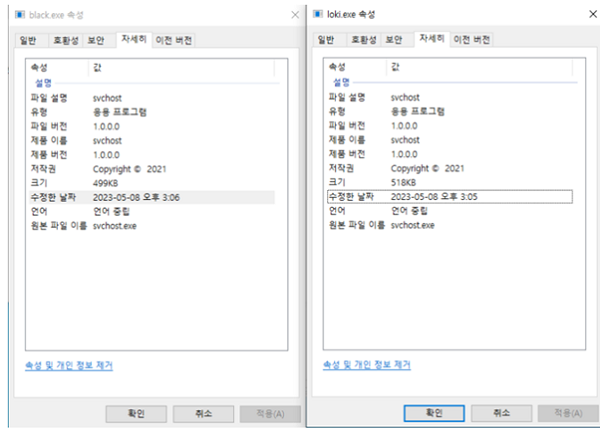

svchost.exe로 위장

이번에 발견된 로키로커 랜섬웨어 역시 블랙빗 랜섬웨어와 같이 svchost.exe로 위장했다.

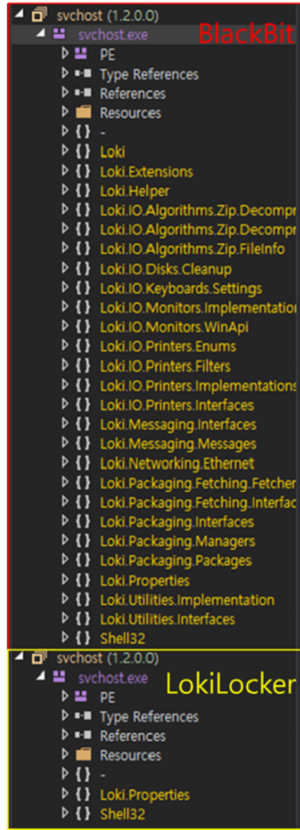

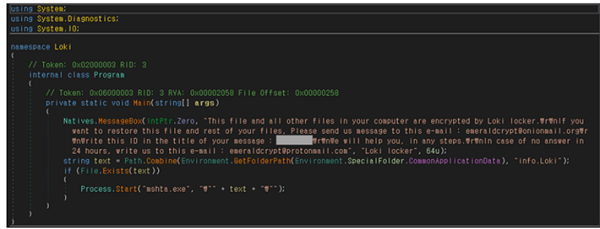

닷넷 리액터를 활용한 코드 난독화

안티바이러스의 분석을 방해하기 위해 코드 난독화가 되어 있는데, 이때 사용한 코드 난독화 프로그램은 닷넷 리액터(.NET Reactor)이다. [그림 2]의 언패킹한 블랙빗 랜섬웨어를 보면, 로키로커 랜섬웨어에서 파생된 악성코드라는 것을 확인할 수 있다.

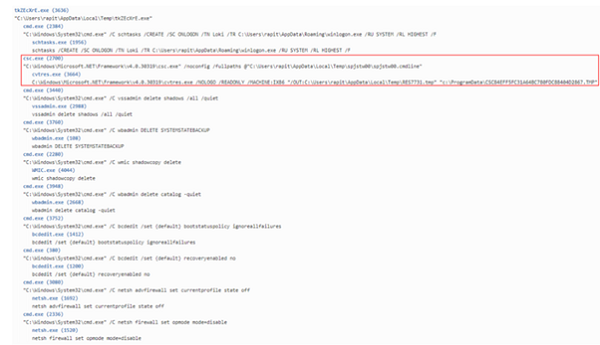

작업스케줄러 및 레지스트리 등록

행위적 측면에서도 유사한 점을 확인할 수 있다. 아래 그림과 같이, 로키로커 랜섬웨어는 암호화 이전에 “Loki”로 작업 스케줄러 및 레지스트리 등록을 수행하고 랜섬노트를 생성한다. 이후에는 복구 방지를 위한 볼륨 섀도 삭제, 정보 유출 및 탐지 방해를 위한 행위를 수행한다.

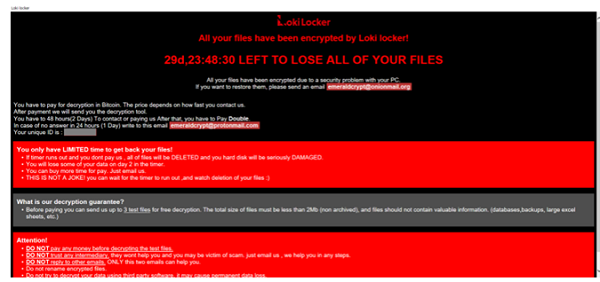

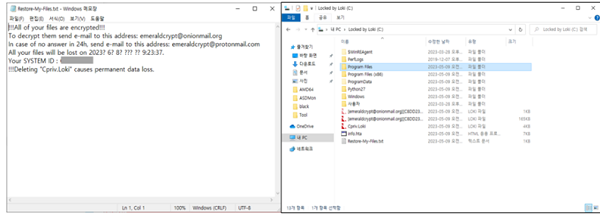

랜섬노트 및 암호화 이후 변경되는 파일 아이콘

로키로커 랜섬웨어에 감염되면, 각 감염 경로 폴더에 “Restore-My-Files.txt”라는 이름으로 랜섬노트가 생성된다. 확인된 랜섬노트와 감염된 파일의 아이콘 모두 블랙빗 랜섬웨어와 굉장히 유사하다.

안랩 V3 제품은 파일 진단, 행위 기반 진단을 비롯해 다양한 탐지 포인트로 로키로커 랜섬웨어에대한 탐지, 대응을 수행하고 있다. 랜섬웨어 감염을 예방하려면 출처가 불분명한 파일은 되도록 실행하지 않아야 하며, 의심스러운 파일은 백신을 사용해 검사해야 한다. 백신은 최신 버전으로 업데이트하는 것이 좋다.

출처 : AhnLab